在暗網(wǎng)中企業(yè)易發(fā)生重大數(shù)據(jù)泄露事件

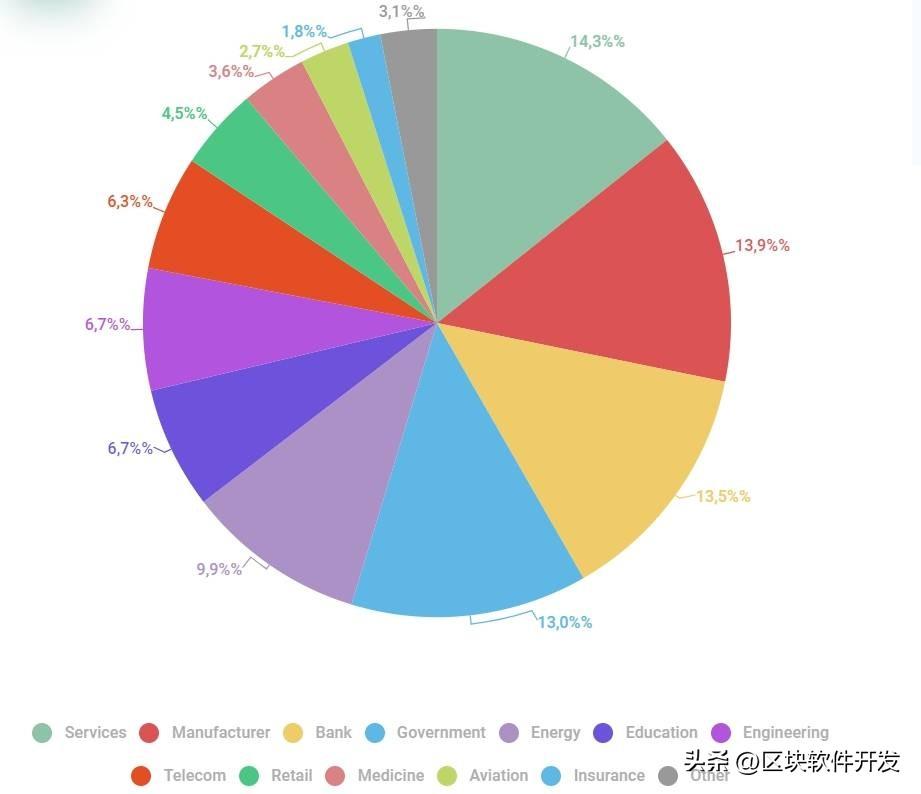

每年都會(huì)有大量的公司發(fā)生重大數(shù)據(jù)泄露事件,例如2022年Medibank和Optus的數(shù)據(jù)泄露、Twitter的數(shù)據(jù)泄露、Uber和Rockstar的數(shù)據(jù)泄露以及2023年T-Mobile、MailChimp和OpenAI的數(shù)據(jù)泄露。在2022年,卡巴斯基實(shí)驗(yàn)室列出了全球700家來(lái)自不同行業(yè)的公司,然后在暗網(wǎng)上搜索,試圖分析這些公司遭受攻擊的可能性有多大?

研究發(fā)現(xiàn),暗網(wǎng)里的帖子都是關(guān)于出售受攻擊帳戶(hù)、內(nèi)部數(shù)據(jù)庫(kù)和文檔,以及訪(fǎng)問(wèn)公司基礎(chǔ)設(shè)施。雖然暗網(wǎng)確實(shí)促進(jìn)了各種數(shù)據(jù)類(lèi)型的銷(xiāo)售,例如,銀行卡信息、駕駛執(zhí)照和身份證照片等,但本文重點(diǎn)還是放在了與企業(yè)特別相關(guān)的信息上。研究發(fā)現(xiàn)700家公司中有223家在暗網(wǎng)上被提及,泄露數(shù)據(jù)的主題也不同。

各行業(yè)分布

各行業(yè)分布

這意味著三分之一的公司在與銷(xiāo)售數(shù)據(jù)或訪(fǎng)問(wèn)相關(guān)的暗網(wǎng)帖子中被引用,即使是網(wǎng)絡(luò)安全成熟度高的公司也避免不了被黑客攻擊。

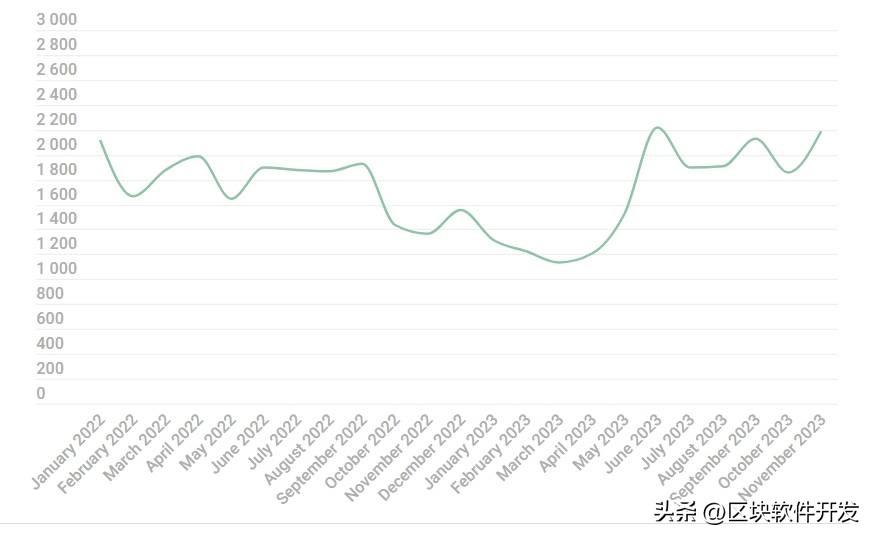

本文提供了一個(gè)統(tǒng)計(jì)概述,包括所有暗網(wǎng)帖子,涉及2022年1月至2023年11月期間出售、購(gòu)買(mǎi)或免費(fèi)傳播受攻擊帳戶(hù)的數(shù)據(jù)。

數(shù)據(jù)泄露

數(shù)據(jù)泄露會(huì)暴露機(jī)密、敏感信息,并可能導(dǎo)致重大問(wèn)題。最常見(jiàn)的例子是數(shù)據(jù)庫(kù)和內(nèi)部文檔,因?yàn)樗杏幸欢ㄒ?guī)模的公司都使用機(jī)密數(shù)據(jù),泄露會(huì)影響公司本身、員工和客戶(hù)。

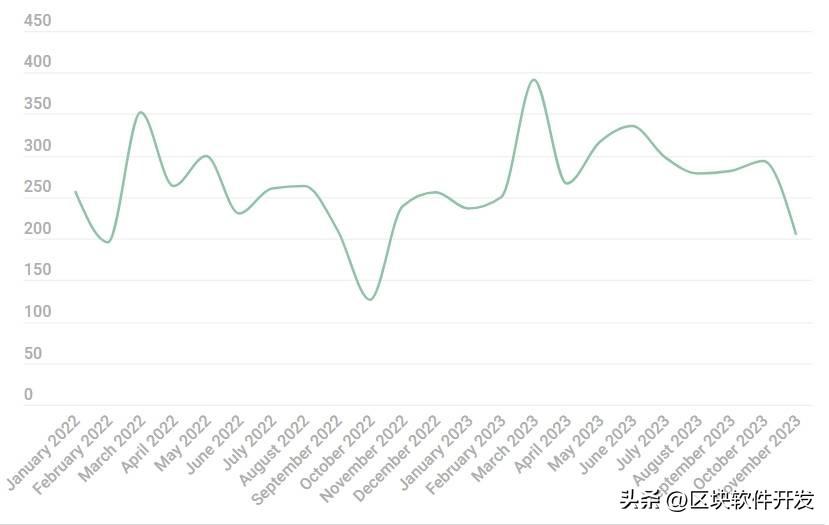

暗網(wǎng)上每月大約有1700個(gè)新的帖子出現(xiàn),涉及銷(xiāo)售、傳播或購(gòu)買(mǎi)泄露數(shù)據(jù)。

2022年1月至2023年11月與數(shù)據(jù)庫(kù)出售/購(gòu)買(mǎi)相關(guān)的消息數(shù)量

2022年1月至2023年11月與數(shù)據(jù)庫(kù)出售/購(gòu)買(mǎi)相關(guān)的消息數(shù)量

應(yīng)該注意的是,并不是每條消息都代表一條最新出現(xiàn)的泄漏,其中有些是重復(fù)的廣告相同泄漏。

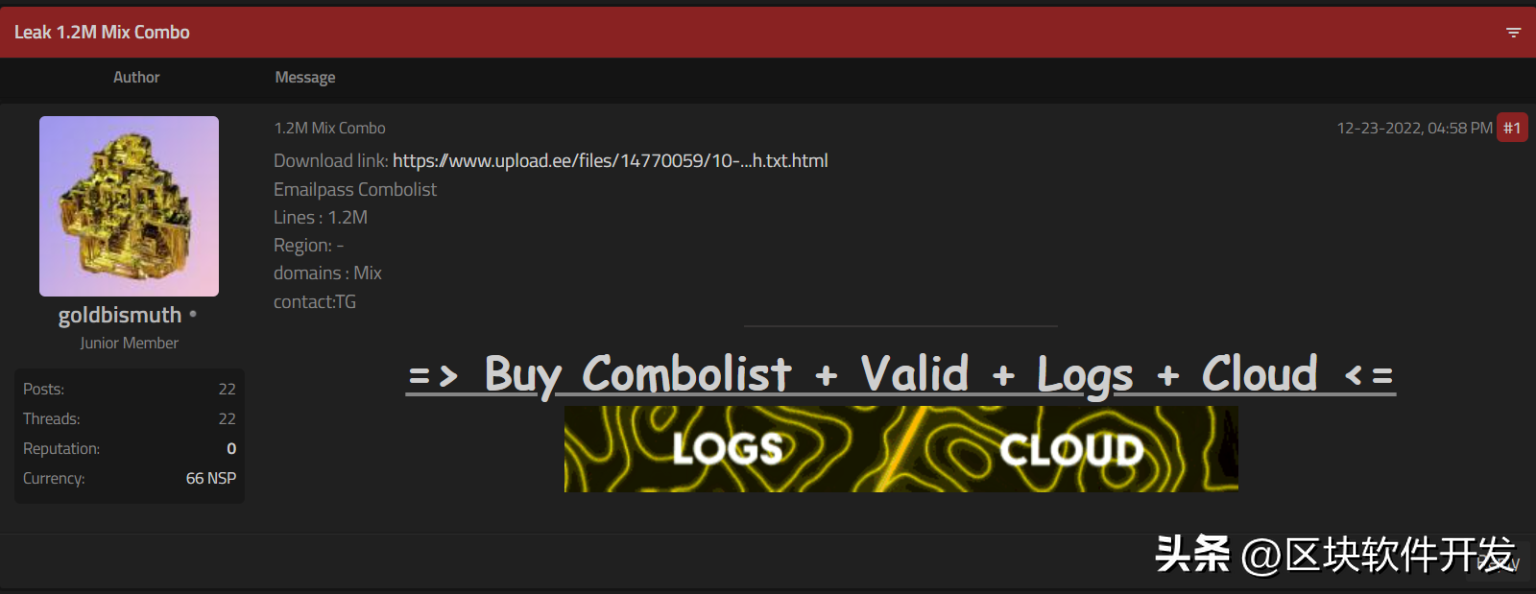

一個(gè)組合報(bào)價(jià)的示例

一個(gè)組合報(bào)價(jià)的示例

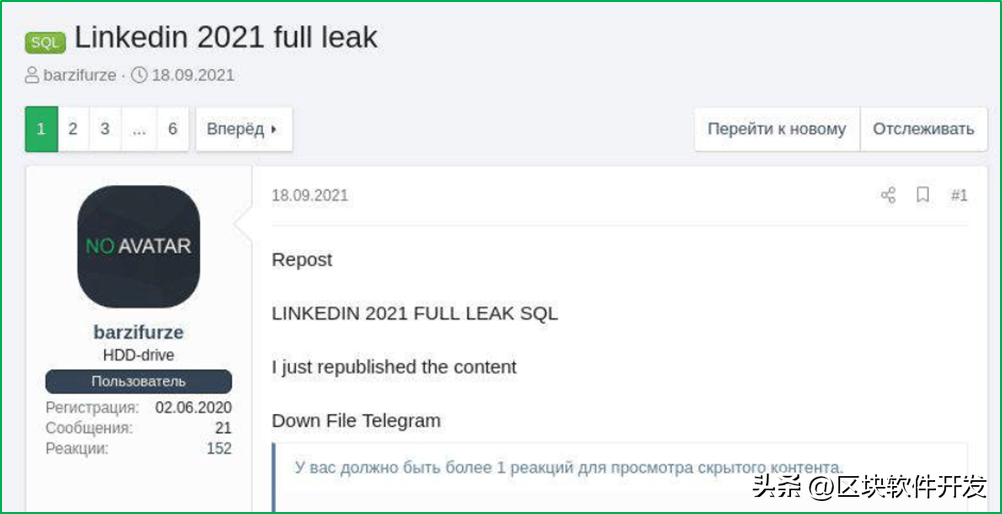

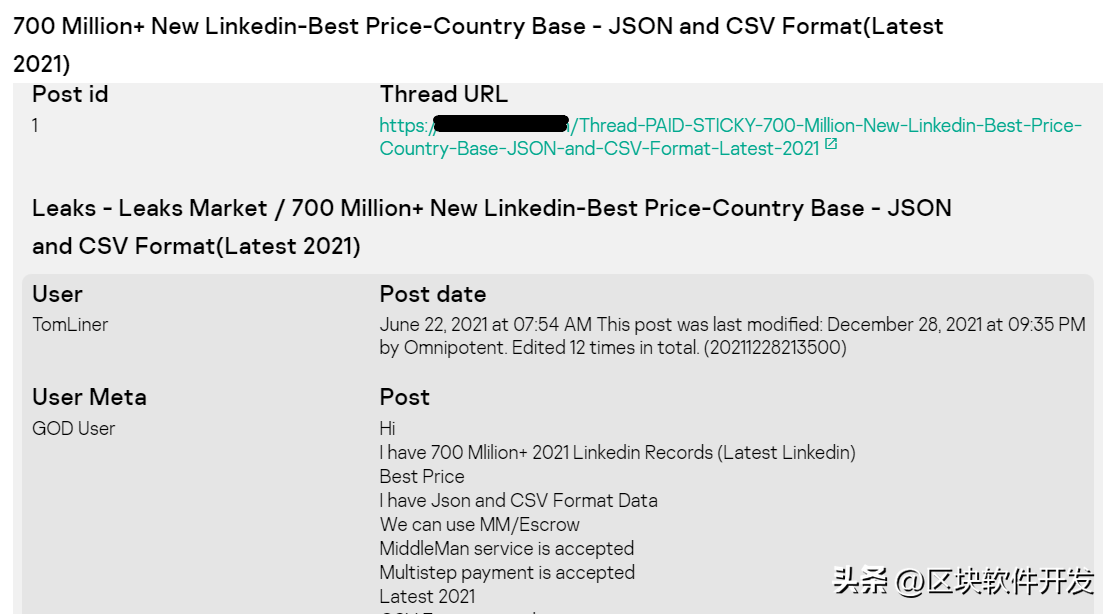

另一種流行的泄露類(lèi)型是收集公共數(shù)據(jù)的數(shù)據(jù)庫(kù),如姓名、個(gè)人資料、id和電子郵件,這些數(shù)據(jù)來(lái)自流行的社交網(wǎng)絡(luò)。它們是開(kāi)發(fā)攻擊的寶貴來(lái)源。2021年,超過(guò)7億LinkedIn用戶(hù)和5.33億Facebook用戶(hù)的個(gè)人信息被抓取并發(fā)布在暗網(wǎng)上。

泄露的LinkedIn數(shù)據(jù)庫(kù)分布示例

泄露的LinkedIn數(shù)據(jù)庫(kù)分布示例

基礎(chǔ)設(shè)施的訪(fǎng)問(wèn)

以下是網(wǎng)絡(luò)攻擊者獲取企業(yè)基礎(chǔ)設(shè)施初始訪(fǎng)問(wèn)權(quán)限以進(jìn)行攻擊的最常見(jiàn)行為:

1.利用軟件漏洞。例如,對(duì)企業(yè)web資源的攻擊,利用跨網(wǎng)站組件的1日漏洞,SQL注入,訪(fǎng)問(wèn)易受攻擊的web應(yīng)用程序控制面板等。

2.獲得合法的公司證書(shū)。例如,使用竊取日志中的數(shù)據(jù)或密碼挖掘。

3.針對(duì)員工的網(wǎng)絡(luò)釣魚(yú)攻擊。例如,帶有惡意負(fù)載的電子郵件。

特別要提的是盜用合法賬戶(hù)的方法。這些駐留在受感染設(shè)備中的惡意程序收集各種帳戶(hù)和支付數(shù)據(jù)、cookie文件、授權(quán)令牌等,并保存到日志中。網(wǎng)絡(luò)攻擊者掃描這些日志,尋找他們可以利用和賺錢(qián)的數(shù)據(jù),一些人在尋找信用卡數(shù)據(jù),另一些人在尋找域名賬戶(hù),社交網(wǎng)絡(luò)賬戶(hù)等,他們把這個(gè)階段稱(chēng)為加工。在整理完日志后,他們要么在論壇上公開(kāi)交換自己的發(fā)現(xiàn),要么把它們賣(mài)給個(gè)人買(mǎi)家。

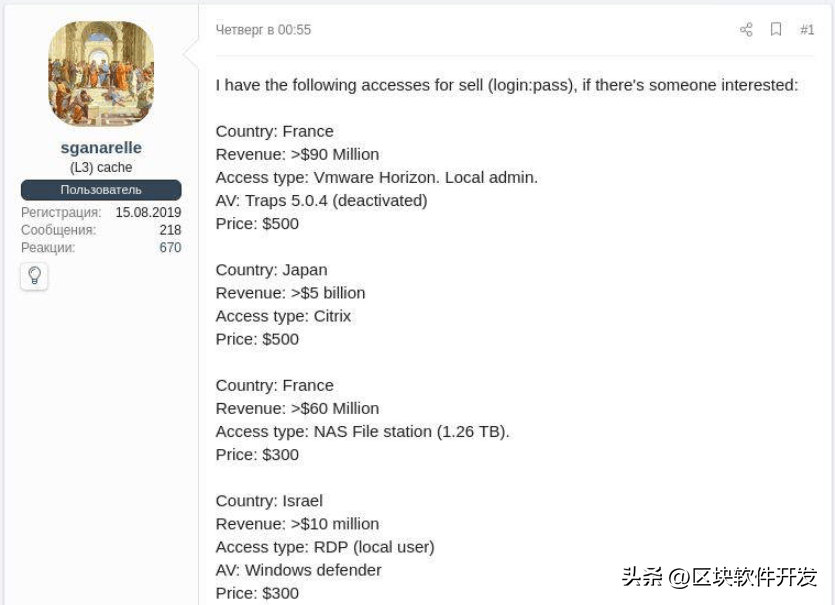

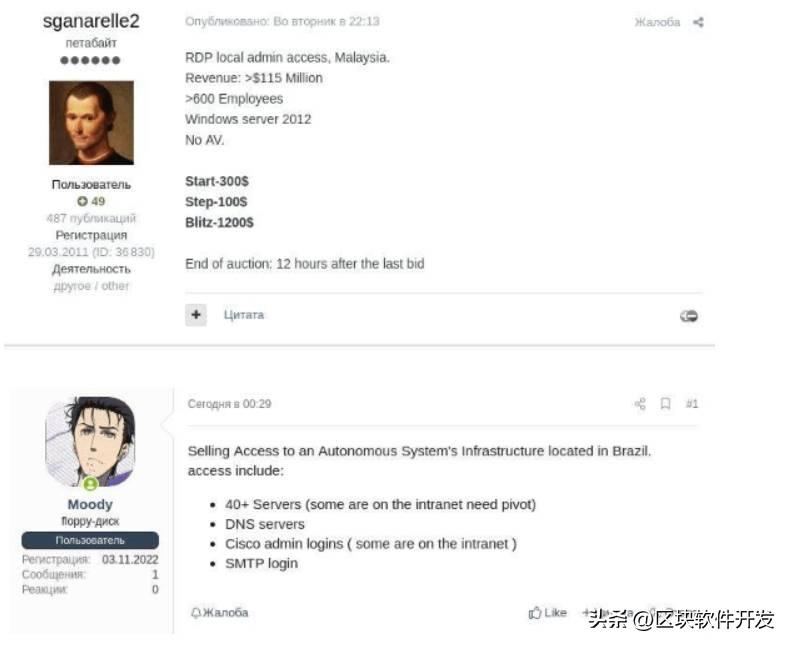

關(guān)于漏洞(例如SQL注入)和合法憑據(jù)(例如RDP/SSH)的信息,對(duì)于收入可觀(guān)的公司來(lái)說(shuō),定價(jià)會(huì)非常不同,因?yàn)樗鼈兲峁┝瞬煌某晒舾怕省3鍪蹘?hù)以訪(fǎng)問(wèn)遠(yuǎn)程管理接口(RDP、SSH)意味著已經(jīng)獲得了對(duì)公司網(wǎng)絡(luò)基礎(chǔ)設(shè)施系統(tǒng)的訪(fǎng)問(wèn)權(quán)限,而漏洞僅僅提供了實(shí)現(xiàn)類(lèi)似級(jí)別訪(fǎng)問(wèn)的機(jī)會(huì)。

即使涉及到同樣的問(wèn)題,比如SQL注入,也有許多因素影響攻擊的潛在發(fā)展,比如易受攻擊的主機(jī)位置(例如,公司網(wǎng)絡(luò)或云服務(wù)器),預(yù)期的漏洞利用技術(shù),數(shù)據(jù)庫(kù)容量等,基礎(chǔ)設(shè)施訪(fǎng)問(wèn)受歡迎的原因很簡(jiǎn)單,復(fù)雜的攻擊幾乎總是包括幾個(gè)階段,例如偵察、對(duì)基礎(chǔ)設(shè)施的初始訪(fǎng)問(wèn)、獲得對(duì)目標(biāo)系統(tǒng)或特權(quán)的訪(fǎng)問(wèn),以及實(shí)際的惡意行為(數(shù)據(jù)盜竊、破壞或加密等)。不同的階段需要不同的專(zhuān)業(yè)知識(shí),因此網(wǎng)絡(luò)攻擊者往往具有專(zhuān)業(yè)知識(shí),容易獲得訪(fǎng)問(wèn)權(quán)限的人可能在攻擊的發(fā)展中面臨困難。在這種情況下,購(gòu)買(mǎi)初始訪(fǎng)問(wèn)權(quán)限簡(jiǎn)化了攻擊,對(duì)于經(jīng)驗(yàn)豐富的網(wǎng)絡(luò)罪犯來(lái)說(shuō)很劃算。

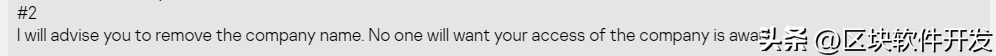

對(duì)于希望降低與基礎(chǔ)設(shè)施訪(fǎng)問(wèn)銷(xiāo)售相關(guān)的風(fēng)險(xiǎn)的企業(yè)來(lái)說(shuō),第一個(gè)挑戰(zhàn)是了解銷(xiāo)售情況。與其他類(lèi)型的數(shù)據(jù)相比,這種數(shù)據(jù)類(lèi)型的巨大區(qū)別在于,網(wǎng)絡(luò)攻擊者不喜歡在消息中提及公司的名稱(chēng),以免失去訪(fǎng)問(wèn)權(quán)限,即使有人提到了名字,社區(qū)也會(huì)建議他們不要分享多余的信息。

對(duì)提供出售的帖子發(fā)表評(píng)論

對(duì)提供出售的帖子發(fā)表評(píng)論

在這種情況下,如何跟蹤此威脅?網(wǎng)絡(luò)攻擊者通常會(huì)在信息中加入一些屬性,比如地理位置、行業(yè)、公司規(guī)模和年收入。

一些帶有公司屬性論壇消息的示例

一些帶有公司屬性論壇消息的示例

在2022年,研究人員發(fā)現(xiàn)了大約3000個(gè)獨(dú)立的基礎(chǔ)設(shè)施項(xiàng)目,到2023年11月,我們已經(jīng)找到了超過(guò)3100份報(bào)價(jià)。通常,被黑客攻擊的企業(yè)基礎(chǔ)設(shè)施包括企業(yè)VPN服務(wù)的帳戶(hù)和內(nèi)部網(wǎng)絡(luò)中的一些服務(wù)器或主機(jī)(通常,訪(fǎng)問(wèn)是通過(guò)RDP或web shell執(zhí)行的)。

2022年1月至2023年11月提供的基礎(chǔ)設(shè)施訪(fǎng)問(wèn)的消息數(shù)量

2022年1月至2023年11月提供的基礎(chǔ)設(shè)施訪(fǎng)問(wèn)的消息數(shù)量

賬戶(hù)被盜

還有另一類(lèi)數(shù)據(jù)是獲得初始訪(fǎng)問(wèn)權(quán)限的真正發(fā)現(xiàn),受攻擊帳戶(hù)。根據(jù)來(lái)源,研究人員將所有受攻擊賬戶(hù)分為三類(lèi):

1.在網(wǎng)絡(luò)威脅組織中自由傳播的公開(kāi)秘密。

2.在黑客論壇和私人聊天中出售的具有有限訪(fǎng)問(wèn)權(quán)限的漏洞,有時(shí)這些只是包含未經(jīng)驗(yàn)證的信息的小型數(shù)據(jù)庫(kù)。

3.在暗網(wǎng)論壇上發(fā)布的惡意軟件日志中泄露的用戶(hù)賬戶(hù)。由于REDLINE和VIDAR這樣的信息竊取程序,這些憑證變得可用,現(xiàn)在可以通過(guò)惡意軟件即服務(wù)在網(wǎng)絡(luò)犯罪社區(qū)中輕松訪(fǎng)問(wèn)。

乍一看,網(wǎng)絡(luò)攻擊者沒(méi)有理由免費(fèi)共享憑證。然而,如果他們不再需要這些數(shù)據(jù),并希望在特定的暗網(wǎng)論壇上提高他們?cè)诰W(wǎng)絡(luò)犯罪社區(qū)中的比率,他們?nèi)匀豢梢赃@樣做。此外,他們還可以發(fā)布一些包含受攻擊帳戶(hù)的惡意軟件日志文件,以進(jìn)行下一次銷(xiāo)售。

這三種類(lèi)型的證書(shū)泄露都對(duì)公司造成了威脅,有些員工不顧禁令,使用公司電子郵件地址在第三方網(wǎng)站上注冊(cè)。在典型情況下,公司員工對(duì)外部服務(wù)和公司資源使用相同的密碼,有助于網(wǎng)絡(luò)攻擊者未經(jīng)授權(quán)便訪(fǎng)問(wèn)公司基礎(chǔ)設(shè)施。