2024年值得關(guān)注的三個新興勒索軟件組織

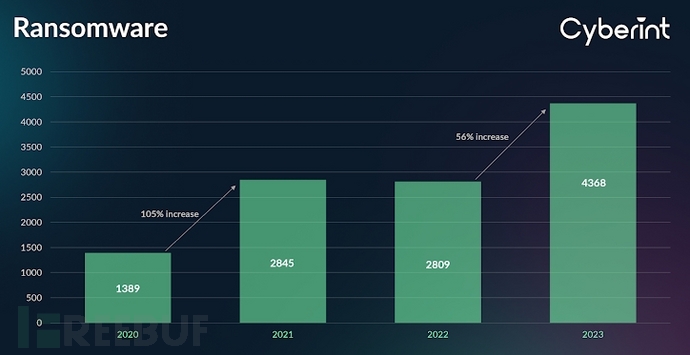

勒索軟件報告指出,2023年,全球勒索軟件受害者數(shù)量同比增長55.5%,案件數(shù)量達(dá)4368起,令人震驚。

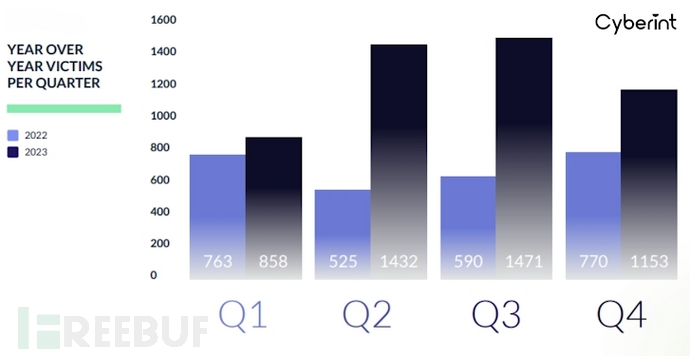

圖1:每季度同比受害者數(shù)量

回顧2021年勒索軟件行業(yè)的爆炸性增長到2022年的短暫下滑,這場過山車之旅只是暴風(fēng)雨來臨的前奏。2023年,勒索軟件行業(yè)強勢反彈,不僅推動了現(xiàn)有勒索軟件組織的發(fā)展,更涌現(xiàn)了一批實力強勁的新興組織。

圖2:2020-2023年勒索軟件受害者數(shù)量

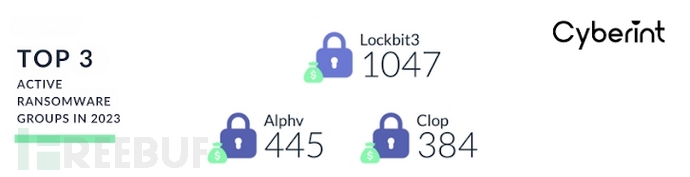

LockBit 3.0憑借波音攻擊、皇家郵件攻擊等行為,在2023年攻擊了1047名受害者,占據(jù)第一。相比之下,Alphv和Cl0p在2023年的攻擊較少,分別關(guān)聯(lián)445名和384名受害者。

圖3:2023年最活躍的三大勒索軟件組織

這三個組織是造成2023年勒索軟件攻擊激增的主要行為者,但它們并不是唯一的責(zé)任組織。還有許多攻擊是由新興的勒索軟件團伙發(fā)起的,包括8Base、Rhysida、3AM、Malaslocker、BianLian、Play、Akira等等。

勒索軟件行業(yè)的新面孔

在Cyberint,研究團隊持續(xù)追蹤最新的勒索軟件組織,并對它們可能帶來的影響進(jìn)行分析。本篇文章將聚焦行業(yè)內(nèi)的三個新參與者,評估它們在2023年的影響力,并深入分析它們的戰(zhàn)術(shù)、技術(shù)和程序(TTPs)。

1.3AM 勒索軟件

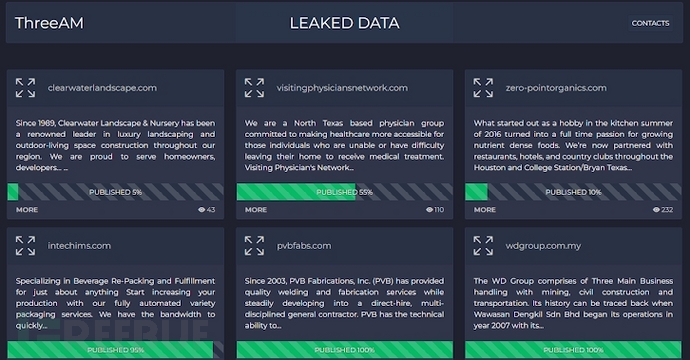

行業(yè)內(nèi)已經(jīng)出現(xiàn)了一種名為3AM的勒索軟件變種,到目前為止它的使用范圍比較有限,2023年只有20多個組織(大多數(shù)在美國)受到該勒索軟件變種的影響。然而,由于一個嘗試在目標(biāo)網(wǎng)絡(luò)上部署LockBit勒索軟件的威脅行為者在LockBit遭到封鎖后轉(zhuǎn)而使用3AM,這款勒索軟件變得臭名昭著。

新型勒索軟件層出不窮,但大多數(shù)很快就消失了,因為它們沒有獲得主要關(guān)注。然而,一個LockBit的威脅行為者把3AM作為一種備選方案,這表明它可能吸引了攻擊者的注意,并且未來可能會再次使用該軟件。

有意思的是,3AM是用Rust語言編寫的,看上去是一個全新的惡意軟件。它按照特定程序操作:在啟動文件加密程序之前,它會嘗試終止受感染計算機上的多個服務(wù)。完成加密后,它還會嘗試清除卷影副本(VSS)。至于其作者與已知網(wǎng)絡(luò)犯罪組織之間是否有任何潛在聯(lián)系,目前還不明確。

圖4:3AM泄露的數(shù)據(jù)

威脅行為者通常使用gpresult命令來提取對特定用戶強制執(zhí)行的計算機策略設(shè)置,之后,他們執(zhí)行了Cobalt Strike的多個組件,并嘗試?yán)肞sExec在計算機上提高權(quán)限。

在此之后,攻擊者通過whoami、netstat、quser和net share等命令進(jìn)行偵察。他們還嘗試使用quser和net view命令來識別其他服務(wù)器,以便進(jìn)行橫向移動。此外,他們創(chuàng)建了一個新的用戶賬戶以保持持久性,并使用Wput工具將受害者的文件傳輸?shù)阶约旱腇TP服務(wù)器。

在使用2004年的Yugeon Web Clicks腳本時可能會讓人感到困惑,為什么一個新興的勒索軟件組織會選擇這種過時的技術(shù),背后可能有幾個原因,包括:

- 模糊性:老舊腳本和技術(shù)不會被現(xiàn)代安全工具輕易識別,從而降低了被檢測到的可能性。

- 簡潔性:老舊腳本提供了簡單直接的功能,不涉及現(xiàn)代腳本常有的復(fù)雜性,使得部署和管理變得更加簡便。

- 自信過剩:該組織對自己的能力過于自信,認(rèn)為沒有必要投資更先進(jìn)的技術(shù),特別對于他們的網(wǎng)站而言。

需要注意的是,這些原因會讓勒索軟件組織面臨一定的風(fēng)險。使用已知漏洞的過時技術(shù)可能會使他們的操作易受外部攻擊、反制措施或遭到其他威脅行為者的潛在破壞。

3AM勒索軟件組織選擇使用過時的PHP腳本,證明了網(wǎng)絡(luò)犯罪分子的不可預(yù)測性。盡管他們使用先進(jìn)的勒索軟件變種來針對組織,但他們選擇后端技術(shù)可能受到戰(zhàn)略考慮、便利性和過度自信的共同影響。這強調(diào)了組織時刻保持警惕和采用全面安全方法的重要性,因為威脅既可能來自先進(jìn)技術(shù),也可能來自過時技術(shù)。

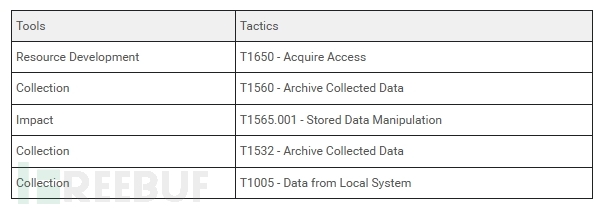

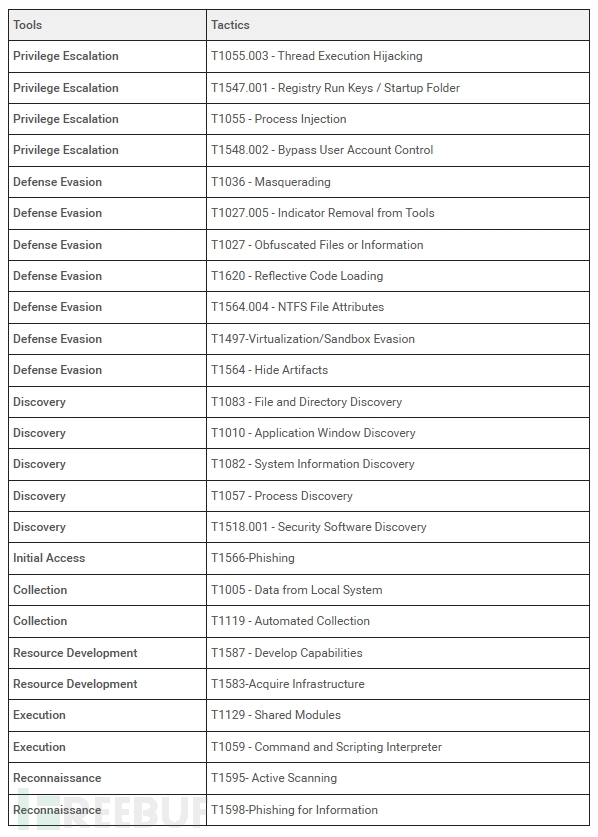

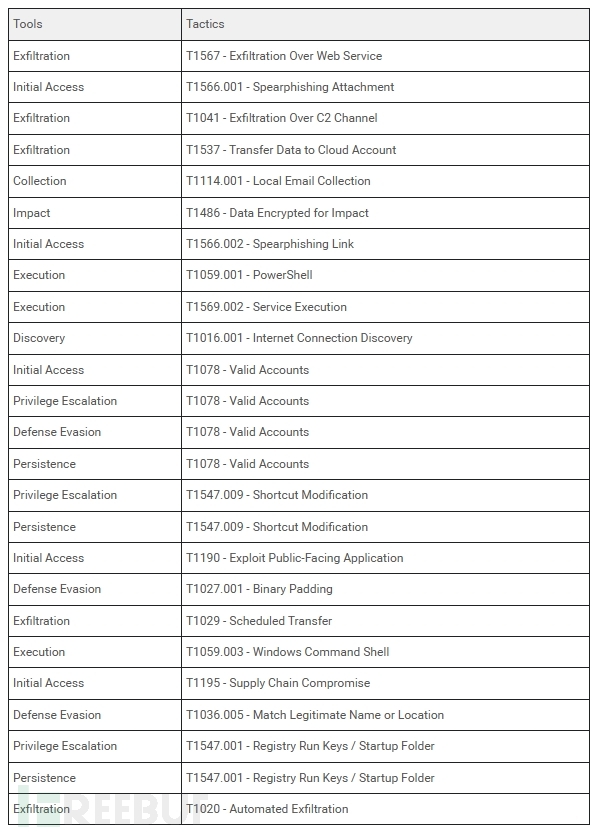

2.已知的戰(zhàn)術(shù)、技術(shù)和程序(TTPs)

3.Rhysida 勒索軟件

2023年5月/6月,Rhysida 勒索軟件團伙引起了廣泛關(guān)注,當(dāng)時他們通過他們的TOR(.onion)網(wǎng)站推出了一個受害者支持聊天門戶,自稱是一個“網(wǎng)絡(luò)安全團隊”,聲稱為了受害者的最佳利益而行動,主要針對的是受害者的系統(tǒng)并揭示受害者存在的安全漏洞。

在6月份,Rhysida在其數(shù)據(jù)泄露網(wǎng)站上公開披露了竊取的智利軍方文件,引起了人們的注意。自那以后,他們對包括Prospect Medical Holdings在內(nèi)的醫(yī)療機構(gòu)發(fā)起攻擊,一時間聲名狼藉,導(dǎo)致政府機構(gòu)和網(wǎng)絡(luò)安全公司密切追蹤他們。據(jù)了解,他們在針對英國圖書館的網(wǎng)絡(luò)攻擊中,導(dǎo)致該圖書館發(fā)生了一次重大的技術(shù)中斷,并在線上出售竊取的個人身份信息(PII)。另外,他們還攻擊了索尼旗下的視頻游戲開發(fā)商Insomniac Games,這展示了該組織能夠跨越多個不同行業(yè)進(jìn)行攻擊的廣泛影響力。

4.已知的戰(zhàn)術(shù)、技術(shù)和程序(TTPs)

5.Akira勒索軟件

Akira 組織在2023年3月被發(fā)現(xiàn),該組織聲稱到目前為止已經(jīng)攻擊了81個受害者。初步研究表明,該組織與臭名昭著的勒索軟件團伙Conti有著強烈的聯(lián)系。Conti源代碼的泄露導(dǎo)致多個威脅行為者使用Conti的代碼來構(gòu)建或修改他們自己的勒索軟件,這使得辨別哪些團伙與Conti有直接聯(lián)系,哪些僅僅是在利用泄露的代碼變得極為困難。

不過,Akira確實提供了一些明顯的線索表明它與Conti有關(guān)聯(lián),包括它們方法上的相似性,對相同文件類型和目錄的忽視,以及相似功能的整合。此外,Akira使用ChaCha算法進(jìn)行文件加密,其實施方式與Conti勒索軟件相似。最后,Akira勒索軟件背后的個體將全部的贖金支付指向了與Conti團隊相關(guān)聯(lián)的地址。

Akira提供勒索軟件即服務(wù)(Ransomware-as-a-Service),影響Windows和Linux系統(tǒng)。他們利用官方的數(shù)據(jù)泄露站點(DLS)來發(fā)布關(guān)于受害者的信息以及他們活動的更新。這些威脅行為者主要針對美國,當(dāng)然英國、澳大利亞和其他國家也不例外。

該組織通過外泄和加密數(shù)據(jù)來迫使受害者支付雙重贖金,既要恢復(fù)訪問權(quán)限,又要還原文件。在幾乎所有的入侵事件中, Akira都利用被入侵的憑據(jù)作為初始立足點進(jìn)入受害者的環(huán)境。有趣的是,大多數(shù)被攻擊的組織沒有為他們的VPN實施多因素認(rèn)證(MFA)。雖然這些被入侵憑據(jù)的確切來源尚不確定,但有可能是威脅行為者從暗網(wǎng)獲取的。

6.已知的戰(zhàn)術(shù)、技術(shù)和程序(TTPs)

勒索軟件行業(yè)正在蓬勃發(fā)展,吸引了又一批新的、大膽的組織,他們希望通過開發(fā)高質(zhì)量的勒索軟件服務(wù)和工具來建立自己的聲譽。Cyberint研究團隊表示,在2024年這幾個新組織的能力將越來越強,并可能像LockBit 3.0、Cl0p和AlphV這樣的老牌組織一樣成為該行業(yè)的主導(dǎo)力量。

2023年勒索軟件報告下載地址:Ransomware Recap 2023 (cyberint.com)