黑客利用谷歌云運行服務傳播三大銀行木馬

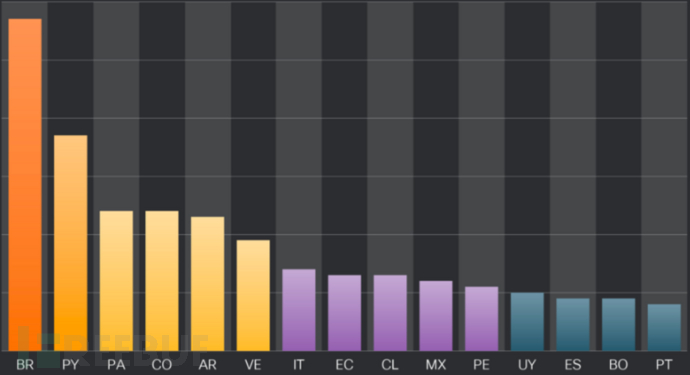

近期有安全研究人員警告稱,黑客濫用谷歌云運行服務傳播大量銀行木馬,如Astaroth、Mekotio和Ousaban。

谷歌云運行服務無需管理基礎設施或進行擴展,允許用戶部署前端和后端服務、網站或應用程序,處理工作負載。

思科Talos研究人員觀察到,從2023年9月開始,濫用谷歌服務傳播惡意軟件的情況大量增加,當時就曾有巴西黑客發起了使用MSI安裝文件部署惡意軟件有效載荷的活動。

研究人員的報告中指出,谷歌云運行服務近來對網絡犯罪分子很有吸引力,因為它成本效益高,而且能夠繞過標準的安全攔截和過濾器。

鏈接到谷歌云運行服務的大量釣魚電子郵件

攻擊鏈

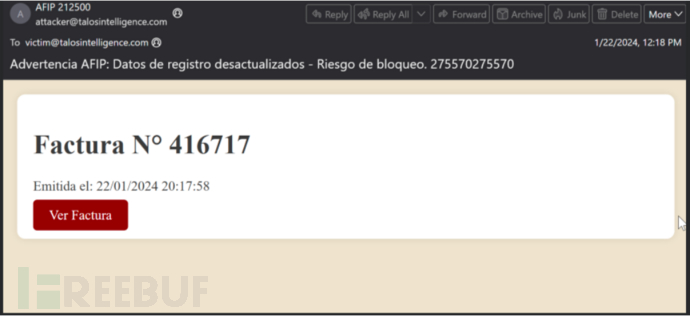

這些攻擊往往是通過發送給潛在受害者的網絡釣魚電子郵件開始,這些電子郵件被偽造成發票、財務報表或當地政府和稅務機構信息的合法通信。

研究人員稱,由于攻擊目標是拉丁美洲國家,因此活動中的大多數電子郵件都使用西班牙語,但也有使用意大利語的情況。

活動中使用的釣魚電子郵件樣本(思科)

這些電子郵件帶有重定向到谷歌云運行服務托管的惡意網絡服務的鏈接。

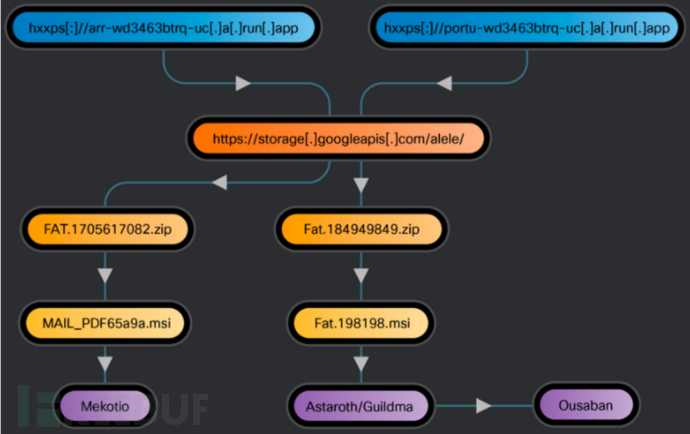

在某些情況下,有效載荷通過 MSI 文件傳送。在其他示例中,服務會發出 302 重定向到谷歌云存儲位置,該位置存儲了包含惡意 MSI 文件的 ZIP 壓縮包。

惡意軟件分發鏈(思科)

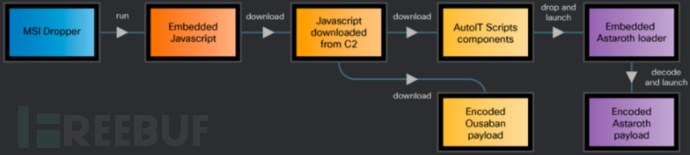

當受害者執行惡意 MSI 文件時,系統會下載并執行新的組件和有效載荷。

在觀察到的案例中,第二階段的有效載荷傳輸是通過濫用合法的 Windows 工具 "BITSAdmin "完成的。

最后,惡意軟件通過在啟動文件夾中添加 LNK 文件('sysupdates.setup<random_string>.lnk'),配置為執行 PowerShell 命令來執行感染腳本('AutoIT'),從而在受害者的系統上建立持久性,以便在重啟后繼續運行。

阿斯塔羅斯的執行鏈(思科)

黑客利用谷歌云運行服務傳播三大銀行木馬

此次黑客利用谷歌云運行服務傳播的三個銀行木馬分別是: Astaroth/Guildma、Mekotio 和 Ousaban。這些木馬都能夠隱蔽地滲透系統、建立持久性并外泄敏感的金融數據,這些數據均可用于接管銀行賬戶。

Astaroth 具有先進的規避技術。該惡意軟件最初主要針對巴西受害者,但現在的目標是拉丁美洲 15 個國家的 300 多家金融機構。最近,該惡意軟件開始利用鍵盤記錄、屏幕捕獲和剪貼板監控,Astaroth 不僅能竊取敏感數據,還能攔截和操縱互聯網流量以獲取銀行憑證。

Ousaban與Astaroth或系同個惡意軟件家族

除了Astaroth外,Mekotio 也已活躍數年,它以竊取銀行憑證、個人信息和進行欺詐性交易而聞名。它還可以操縱網絡瀏覽器,將用戶重定向到釣魚網站。其以往的攻擊活動主要集中在拉丁美洲地區。

另外一個Ousaban 銀行木馬能夠進行鍵盤記錄、截圖,并利用偽造(即克隆)的銀行門戶網站對銀行憑證進行網絡釣魚。

Cisco Talos指出,Ousaban是在Astaroth感染鏈的后期階段發布的,這表明這兩個惡意軟件家族的操作者之間可能存在合作,或者是這兩個惡意軟件家族可能是由同一個威脅行為者同時管理的。