無需花一分錢:輕松獲取SSL證書的三種方法

前言

這篇精彩文章詳細(xì)介紹了三種獲取免費(fèi) SSL 證書的方式,讓你輕松提升網(wǎng)站安全性。不論你是剛?cè)腴T的新手還是經(jīng)驗豐富的專業(yè)人士,都能從中找到實用指南和方法。

獲取SSL證書的主要途徑

一般獲取 SSL 證書的途徑也就那么幾個,以下是一些常見的途徑:

- 商業(yè)證書頒發(fā)機(jī)構(gòu)(CA):你可以選擇購買商業(yè) CA(如 Comodo、DigiCert、GlobalSign、Symantec 等)頒發(fā)的 SSL 證書。這些證書通常提供更多的功能和保障,適用于各種企業(yè)級需求。

- 托管服務(wù)提供商:如果你使用云托管服務(wù)(國外如 AWS、Azure、Google Cloud 等,國內(nèi),如阿里云、騰訊云等),這些平臺通常提供集成的 SSL 證書管理服務(wù),可以方便地獲取和配置 SSL 證書。

- Let's Encrypt:Let's Encrypt 是一個免費(fèi)的證書頒發(fā)機(jī)構(gòu),通過他們的服務(wù)可以獲取免費(fèi)的 SSL 證書,支持自動化簽發(fā)和更新。

- 第三方證書市場:有一些第三方的證書市場(如 SSLs.com、Namecheap 等)也提供各種類型的 SSL 證書選擇,你可以在這些市場上購買并獲取證書。

- 自簽名證書:如果你只是在內(nèi)部環(huán)境或測試目的下使用 SSL 加密,你也可以生成自簽名證書來使用。不過需要注意的是,自簽名證書在公共網(wǎng)絡(luò)中可能會受到不信任。

openssl

OpenSSL是一個強(qiáng)大的開源加密庫,它提供了各種密碼學(xué)功能,包括對稱加密、非對稱加密、數(shù)字證書、消息摘要等。它也包含了SSL和TLS協(xié)議的實現(xiàn),因此可以用于安全地傳輸數(shù)據(jù)和建立安全的通信連接。

OpenSSL支持常見的加密算法,如AES、DES、RSA、DSA等,同時還提供了各種工具和命令行實用程序,以便用戶進(jìn)行加密、解密、簽名、驗證等操作。除此之外,OpenSSL還能夠生成和管理數(shù)字證書,用于網(wǎng)絡(luò)安全、身份認(rèn)證和數(shù)據(jù)完整性驗證。

由于其廣泛的應(yīng)用和強(qiáng)大的功能,OpenSSL已經(jīng)成為許多軟件和系統(tǒng)中不可或缺的組件,被廣泛應(yīng)用于網(wǎng)絡(luò)安全領(lǐng)域、Web服務(wù)器、虛擬私有網(wǎng)絡(luò)(VPN)、電子商務(wù)等各種場景中。

下面就詳細(xì)分享一下如何使用 OpenSSL 生成 SSL 數(shù)字證書:

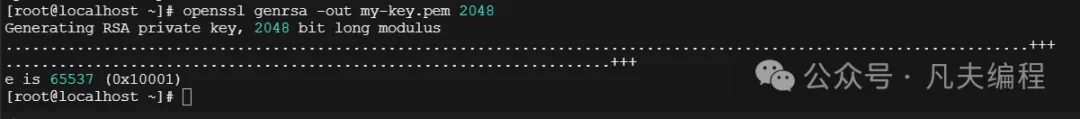

生成私鑰(Key)

使用以下命令生成一個 RSA 私鑰文件,私鑰文件名字叫 my-key.pem:

#生成到根目錄下

openssl genrsa -out my-key.pem 2048

#生成到/opt/ssl目錄下

openssl genrsa -out /opt/ssl/my-key.pem 2048關(guān)于生成私鑰命令的解讀:

- openssl genrsa:表示要執(zhí)行 OpenSSL 的 RSA 密鑰對生成操作。

- -out my-key.pem:指定了生成的私鑰文件的輸出路徑和文件名,這里是 my-key.pem,表示當(dāng)前目錄是根目錄,生成私鑰文件的名字是my-key.pem。

- 2048:指定了生成的私鑰的長度為 2048 位。RSA 密鑰對的安全性與密鑰長度密切相關(guān),2048 位長度目前被認(rèn)為是足夠安全的長度。

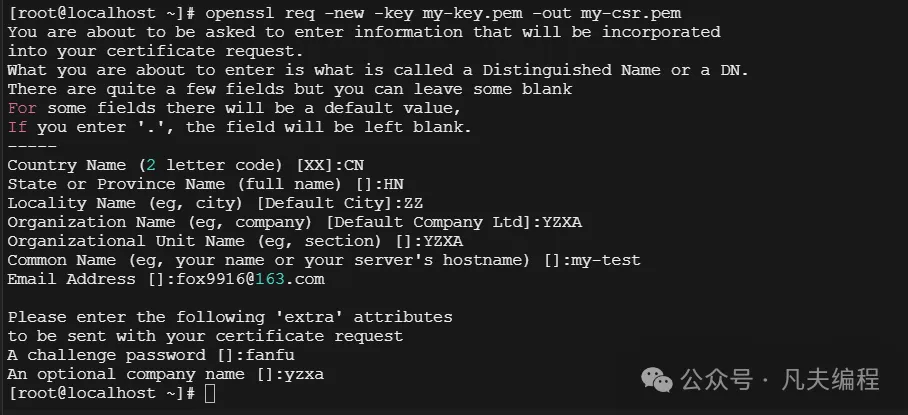

生成證書簽名請求

使用指定的私鑰文件(my-key.pem)生成一個新的證書簽名請求(CSR),并將生成的 CSR 寫入到指定的輸出文件中(my-csr.pem)

#生成到根目錄下

openssl req -new -key key.pem -out csr.pem

#生成到/opt/ssl目錄下

openssl req -new -key /opt/ssl/my-key.pem -out /opt/ssl/my-csr.pem 圖片

圖片

在生成證書簽名請求命令中有幾個關(guān)鍵信息:

- openssl req:表示要執(zhí)行 OpenSSL 的證書請求(req)操作。

- -new:表示生成一個新的證書請求。

- -key my-key.pem:指定了私鑰文件的路徑和文件名,這里是 my-key.pem,表示在目錄下,文件名叫my-key.pem。證書請求需要使用私鑰進(jìn)行加密,因此需要指定私鑰文件的位置。

- -out my-csr.pem:指定了生成的證書簽名請求(CSR)的輸出文件路徑和文件名,這里是 my-csr.pem,表示在目錄下,文件名叫my-csr.pem。生成的 CSR 文件包含了公鑰以及與證書相關(guān)的信息,用于向證書頒發(fā)機(jī)構(gòu)申請簽發(fā)數(shù)字證書。

另外,在執(zhí)行生成證書簽名請求的命令時,系統(tǒng)會提示你輸入一些信息,這些信息將被包含在你的證書請求中。那么輸入的這些信息是什么意思呢?且往下看:

圖片

圖片

- Country Name (2 letter code) [XX]:國家代碼,通常是兩個字母的國家縮寫。我在這里輸入 "CN" 代表中國。

- State or Province Name (full name):州或省份名稱的全稱。我在這里輸入 "HN",代表河南。

- Locality Name (eg, city) [Default City]:地理位置名稱,例如城市。我在這里輸入 "ZZ",代表鄭州。

- Organization Name (eg, company) [Default Company Ltd]:組織名稱,例如公司名稱。我在這里輸入 "YZXA",代表組織或公司名稱。

- Organizational Unit Name (eg, section):組織單位名稱,例如部門。在這里輸入 "YZXA",代表組織單位名稱。

- Common Name (eg, your name or your server's hostname):通用名稱,可以是你的名字或服務(wù)器的主機(jī)名。我在這里輸入 "my-test",這個沒有具體含義。

- Email Address:電子郵件地址。在這里輸入 "fox9916@163.com",聯(lián)系郵箱地址。

- A challenge password:挑戰(zhàn)密碼,用于加密私鑰。在這里輸入 "fanfu",是為了保護(hù)私鑰而設(shè)置的密碼。

- An optional company name:可選的公司名稱。在這里輸入 "yzxa",代表與公司相關(guān)的信息。

生成自簽名證書

通過上面面兩步,鑰文件、證書簽名請求文件都有了,然后使用以下命令生成一個自簽名的 X.509 證書文件(例如 cert.pem),有效期可以根據(jù)需求自行調(diào)整:

#生成到根目錄下

openssl req -x509 -days 365 -key my-key.pem -in my-csr.pem -out my-cert.pem

#生成到/opt/ssl目錄下

openssl req -x509 -days 365 -key /opt/ssl/my-key.pem -in /opt/ssl/my-csr.pem -out /opt/ssl/my-cert.pem在生成自簽名證書的命令中也有幾個關(guān)鍵參數(shù)信息:

- openssl req:表示要執(zhí)行 OpenSSL 的證書請求(req)操作。

- -x509:表示生成自簽名證書而不是證書簽名請求(CSR)。X.509是一種公鑰基礎(chǔ)設(shè)施(PKI)標(biāo)準(zhǔn),用于數(shù)字證書的格式和結(jié)構(gòu)。X.509證書包含了公鑰、證書所有者的信息、證書頒發(fā)機(jī)構(gòu)的信息以及數(shù)字簽名等內(nèi)容,用于實現(xiàn)安全通信和驗證身份。

- -days 365:指定證書的有效期為365天,即一年。

- -key my-key.pem:指定了私鑰文件的路徑和文件名,這里是 my-key.pem。生成自簽名證書需要使用私鑰進(jìn)行簽名。

- -in my-csr.pem:指定了證書簽名請求(CSR)文件的路徑和文件名,這里是 my-csr.pem。該 CSR 包含了公鑰以及與證書相關(guān)的信息。

- -out my-cert.pem:指定了生成的自簽名證書的輸出文件路徑和文件名,這里是 my-cert.pem。生成的自簽名證書包含了公鑰、證書信息以及使用私鑰簽名后的數(shù)字簽名。

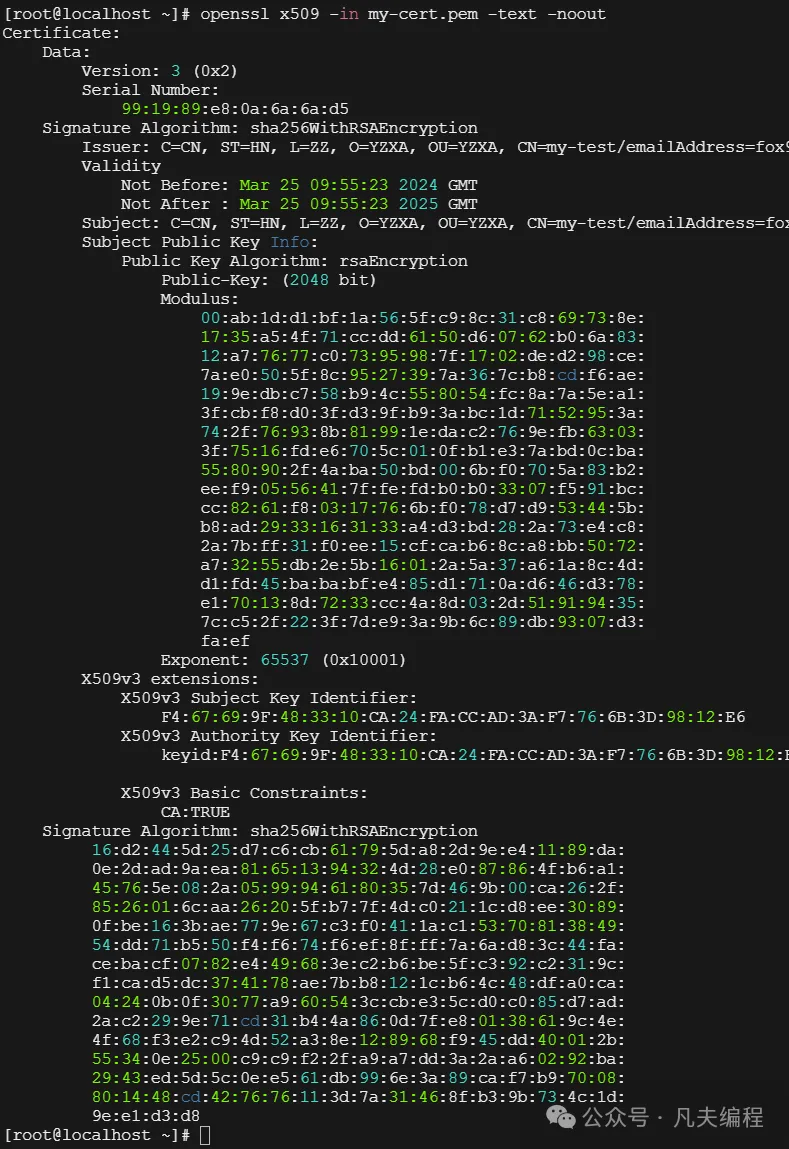

查看生成的證書

可以使用以下命令查看生成的證書內(nèi)容:

#查詢根目錄下的證書

openssl x509 -in my-cert.pem -text -noout

#查詢/opt/ssl目錄下的證書

openssl x509 -in /opt/ssl/my-cert.pem -text -noout 圖片

圖片

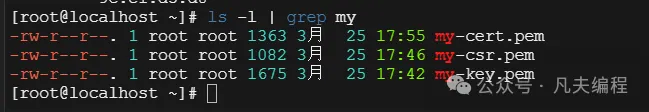

在根目錄下執(zhí)行l(wèi)s -l命令,可以看到ssl證書已經(jīng)生成了;

ls -l | grep mymy-cert.pem:自簽名的ssl證書;

my-key.pem:私鑰文件;

my-csr.pem:證書簽名請求文件;

圖片

圖片

let's encrypt

Let's Encrypt 是一個免費(fèi)、自動化的證書頒發(fā)機(jī)構(gòu),提供了簡單、開放、免費(fèi)的數(shù)字證書服務(wù)。以下是 Let's Encrypt 的一些關(guān)鍵特點:

- 免費(fèi):Let's Encrypt 提供的證書完全免費(fèi),無需支付費(fèi)用即可獲取,使得網(wǎng)站加密變得更加容易和經(jīng)濟(jì)。

- 自動化:Let's Encrypt 提供了自動化的證書簽發(fā)和更新機(jī)制,可以通過軟件工具自動獲取和更新證書,無需人工干預(yù)。

- 開放:Let's Encrypt 的所有軟件工具和證書簽發(fā)流程都是開放源代碼的,任何人都可以查看和審查其代碼,確保了透明度和安全性。

- 支持HTTPS:Let's Encrypt 的證書可以用于啟用網(wǎng)站的 HTTPS 加密連接,保護(hù)用戶數(shù)據(jù)在傳輸過程中的安全性和隱私。

- 通用性:Let's Encrypt 的證書與所有現(xiàn)代瀏覽器和操作系統(tǒng)兼容,可以在各種平臺上廣泛使用。

- 聯(lián)盟支持:Let's Encrypt 得到了一些知名互聯(lián)網(wǎng)公司和組織的支持,如 Mozilla、Google、Cisco 等。

安裝 Certbot

Certbot 是 Let's Encrypt 提供的官方工具,用于自動化獲取、驗證和安裝 SSL 證書,這里我使用的服務(wù)器操作系統(tǒng)是CentOS.

先添加 EPEL 存儲庫:Certbot 可以從 EPEL 存儲庫中獲取。如果你的系統(tǒng)已經(jīng)安裝了 EPEL 存儲庫,可以忽略這一步。如果尚未安裝,可以使用以下命令安裝:

sudo yum install epel-release安裝 Certbot:一旦安裝了 EPEL 存儲庫,就可以通過以下命令安裝 Certbot:

sudo yum install certbot選擇驗證方式

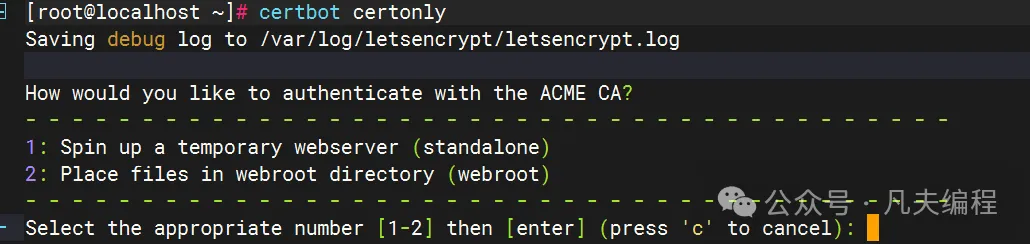

在獲取證書的過程中,Let's Encrypt 提供了多種驗證方式,來驗證你對域名的控制權(quán)。這里我使用的cert版本是certbot 1.11.0,有兩種驗證方式:

圖片

圖片

Spin up a temporary webserver (standalone):通過臨時啟動一個 web 服務(wù)器來完成認(rèn)證。

工作過程:

- Certbot 會在你的服務(wù)器上臨時啟動一個簡單的 web 服務(wù)器,監(jiān)聽80端口,該服務(wù)器僅用于在認(rèn)證期間提供 ACME 驗證文件。

- 然后,證書頒發(fā)機(jī)構(gòu)(CA)將向該臨時 web 服務(wù)器發(fā)送驗證請求,并要求在特定的 URL 上放置特定的驗證文件。

- Certbot 在收到驗證請求后,會將驗證文件放置在臨時 web 服務(wù)器的指定路徑上,以完成驗證。

- 一旦驗證通過,Certbot 將關(guān)閉臨時 web 服務(wù)器,并從證書頒發(fā)機(jī)構(gòu)那里獲取 SSL 證書。

Place files in webroot directory (webroot):將認(rèn)證文件放置在 web 服務(wù)器的根目錄下完成認(rèn)證。

工作過程:

- 在這種方式下,你需要將你的 web 服務(wù)器配置為一個指定的根目錄,以便能夠從外部訪問其中的文件。

- Certbot 將生成特定的驗證文件,并將其保存在你 web 服務(wù)器的根目錄中(通常是通過文件系統(tǒng)的操作實現(xiàn))。

- 然后,證書頒發(fā)機(jī)構(gòu)(CA)將嘗試從互聯(lián)網(wǎng)上訪問這些文件,以完成認(rèn)證流程。

- 一旦認(rèn)證通過,Certbot 將從證書頒發(fā)機(jī)構(gòu)那里獲取 SSL 證書,并將其保存到指定的位置供你使用。

standalone和webroot方式有什么區(qū)別?

這兩種認(rèn)證方式在工作原理和最終目的上是相同的,都是為了完成對域名的控制權(quán)驗證以獲取 SSL 證書。然而,它們之間存在一些關(guān)鍵區(qū)別:

Standalone 模式:

- 臨時啟動一個獨立的 web 服務(wù)器來處理驗證請求。

- 不需要依賴現(xiàn)有的 web 服務(wù)器或文件結(jié)構(gòu),適用于沒有現(xiàn)成 web 服務(wù)器或無法修改現(xiàn)有配置的情況。

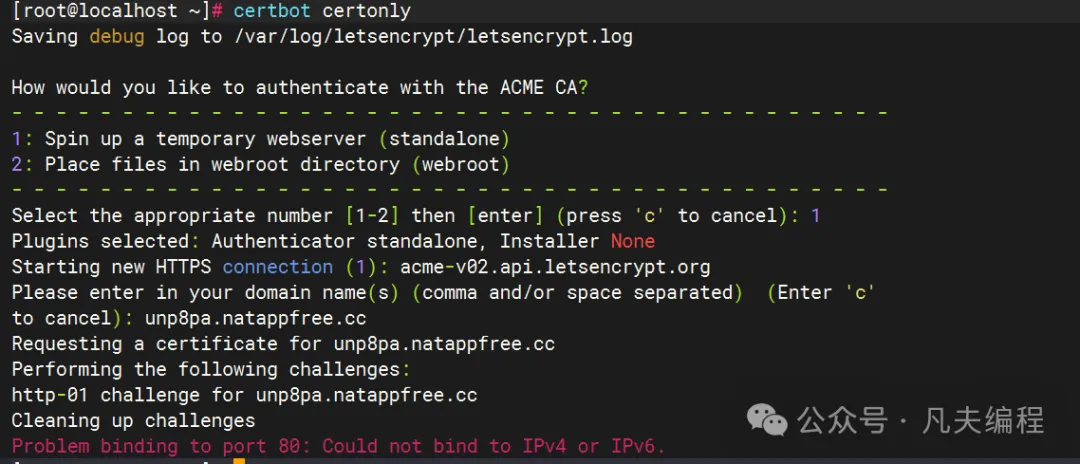

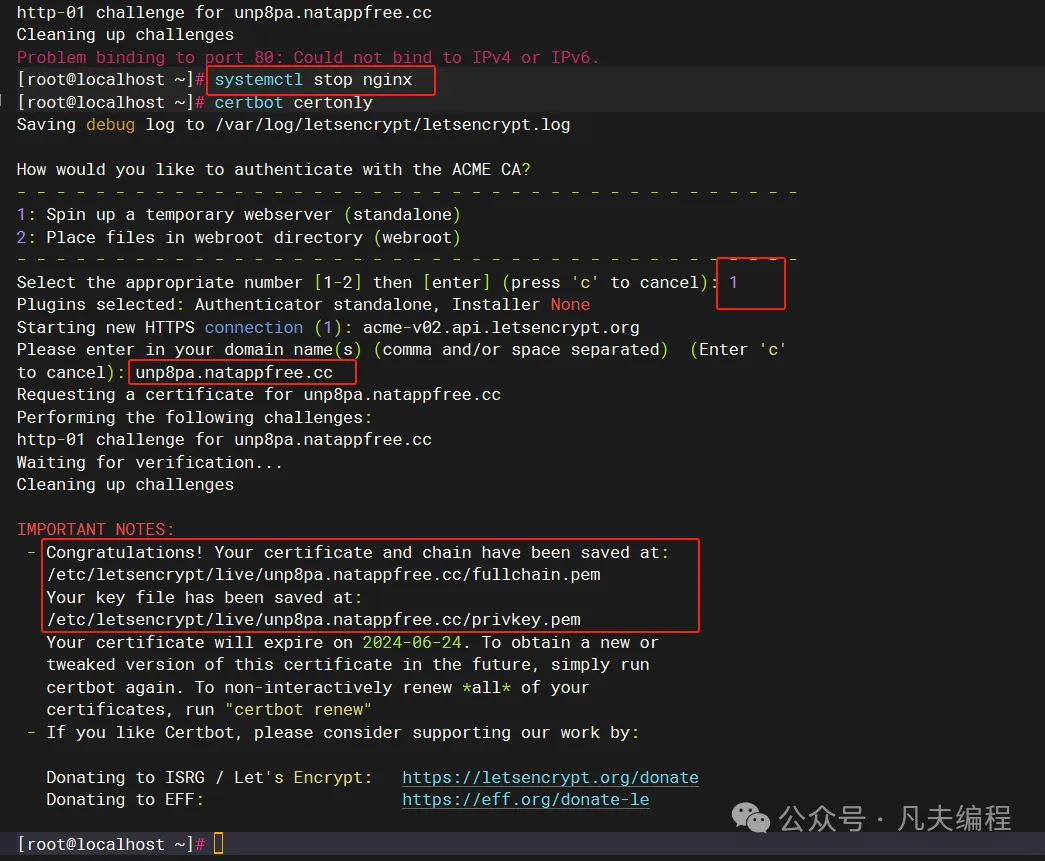

- 但是需要注意的是,在使用 Standalone 模式時,確保 80 端口和 443 端口都沒有被占用,以便 Certbot 啟動臨時的 HTTPS 服務(wù)器進(jìn)行驗證,否則可能會導(dǎo)致端口沖突,如下圖。

圖片

圖片

Webroot 模式:

- 將驗證文件放置在現(xiàn)有 web 服務(wù)器的根目錄下進(jìn)行驗證。

- 需要有現(xiàn)有的 web 服務(wù)器且能夠修改其配置來指定驗證文件的位置。

- 更容易集成到已有的 web 服務(wù)器環(huán)境中,不會引起端口沖突。

建議:如果你有現(xiàn)成的 web 服務(wù)器并且能夠修改其配置,通常推薦使用 Webroot 模式。如果你的環(huán)境中沒有現(xiàn)成的 web 服務(wù)器或者無法修改配置,則可以選擇 Standalone 模式來完成 SSL 證書的獲取

運(yùn)行 Certbot

在正式運(yùn)行certbot,開始獲取證書前,需要做一點準(zhǔn)備工作:

確定80、443端口可以通過防火墻

sudo firewall-cmd --list-port如果80、443端口不能通過防火墻,可以依次執(zhí)行下面的命令開放端口權(quán)限

sudo firewall-cmd --permanent --znotallow=public --add-port=80/tcp確定https服務(wù)可以通過防火墻

sudo firewall-cmd --list-service如果https不能通過防火墻,可以依次執(zhí)行下面的命令開放服務(wù)權(quán)限

sudo firewall-cmd --permanent --add-service=https通常情況下,數(shù)字證書只會分布給正常的域名服務(wù),不會頒布給IP地址,你需要準(zhǔn)備一個能夠正常訪問的域名;所以這里我是這樣做的:

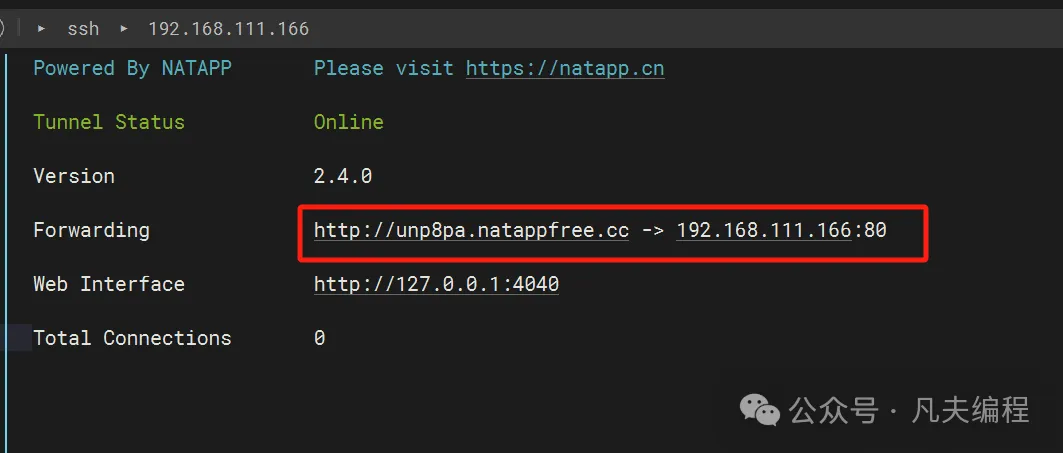

我使用了一個名字叫做Natapp的內(nèi)網(wǎng)穿透工具,在這個工具上的申請一個免費(fèi)隧道,申請成功后配置一下映射到的本地的IP和端口,在服務(wù)器上啟動natapp的客戶端軟件,客戶端軟件啟動成功后,會分配一個隨機(jī)域名映射本地ip上,通過隨機(jī)分配的域名就可以把本地環(huán)境暴露到公網(wǎng)上,后面將針對這個隨機(jī)的域名來獲取一個免費(fèi)的SSL證書;(這里需要提醒的是即使拿到ssl證書,也用不了,因為免費(fèi)用戶不能使用https訪問,除非升級VIP);

Natapp官網(wǎng)地址:https://natapp.cn/

圖片

圖片

圖片

圖片

圖片

圖片

在免費(fèi)隧道配置頁里配置好本地IP和要映射的端口,保存后會分配 個authtoken,這個后面啟動客戶端軟件的時候要用;

下載客戶端軟件,并上傳服務(wù)器的/opt目錄下;

在/opt目錄下執(zhí)行下面的命令來啟動natapp,這里就用到上面提到的authtoken;

./natapp -authtoken=xxxxxnatapp啟動成功后的樣子,本地IP地址192.168.111.166,80端口被映射到了unp8pa.natappfree.cc這個域名上;

圖片

圖片

到這里準(zhǔn)備工作差不多了,再梳理一下準(zhǔn)備了哪些內(nèi)容:

- 防火墻開通80、443端口、https訪問;

- 一個可以正常正常訪問的域名(natapp給的隨機(jī)域名,natapp重啟后,會變化的)

在上面選擇驗證方式部分,已經(jīng)簡單講了一下certbot獲取數(shù)字證書的過程中的兩種驗證方式的工作過程,下面的示例我選擇使用Certbot 的 certonly 模式,手動獲取 SSL 證書:

certbot certonly這是一個交互式的命令,正常情況下需要兩步就可以得SSL證書,第一步:選擇驗證方式;第二步:輸入準(zhǔn)備好的有效域名;如果是certbot安裝后的第一次使用,可能還會要求輸入一個聯(lián)系郵箱地址;

圖片

圖片

這里解讀一下,這段交互內(nèi)容包含了哪些關(guān)鍵信息和過程:

- Saving debug log to /var/log/letsencrypt/letsencrypt.log:這是 certbot 正在保存調(diào)試日志到指定目錄的提示。

- How would you like to authenticate with the ACME CA?:certbot 詢問你想要如何與 ACME CA(Let's Encrypt)進(jìn)行認(rèn)證。

- 1: Spin up a temporary webserver (standalone) 和 2: Place files in webroot directory (webroot):展示了兩種認(rèn)證方式,一種是通過在臨時 web 服務(wù)器上進(jìn)行認(rèn)證,另一種是將文件放置在 web 根目錄下進(jìn)行認(rèn)證。你選擇了第一種方式(standalone)。

- Requesting a certificate for unp8pa.natappfree.cc:certbot 開始為你請求 unp8pa.natappfree.cc 的證書。

- Performing the following challenges: http-01 challenge for unp8pa.natappfree.cc:certbot 正在執(zhí)行 HTTP-01 挑戰(zhàn),這是 Let's Encrypt 使用的一種驗證方法,用于確認(rèn)你對該域名的控制權(quán)。

- IMPORTANT NOTES: 之后列出了幾個重要的提示:

Congratulations! Your certificate and chain have been saved at::恭喜你,你的證書和證書鏈已經(jīng)保存在指定的路徑下。

/etc/letsencrypt/live/unp8pa.natappfree.cc/fullchain.pem:證書鏈的路徑。

/etc/letsencrypt/live/unp8pa.natappfree.cc/privkey.pem:私鑰的路徑。

Your certificate will expire on 2024-06-24.:你的證書將在 2024 年 6 月 24 日到期。

To obtain a new or tweaked version of this certificate in the future, simply run certbot again.:如果需要獲取新的證書或者修改當(dāng)前證書,在未來只需要再次運(yùn)行 certbot。

To non-interactively renew all of your certificates, run "certbot renew":如果需要無需交互地更新所有證書,可以運(yùn)行 "certbot renew" 命令。

最后是一些關(guān)于支持 certbot 和 Let's Encrypt 的捐贈鏈接,以及 certbot 的工作結(jié)束提示。

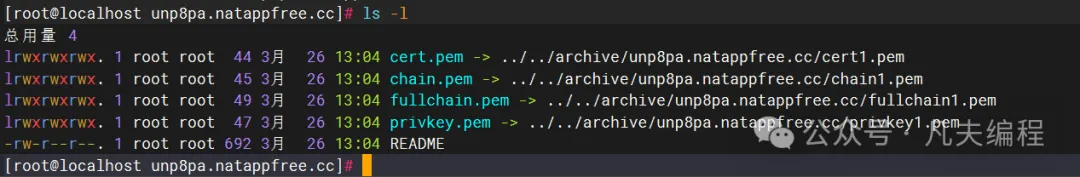

進(jìn)到/etc/letsencrypt/live/unp8pa.natappfree.cc目錄查看一證書文件,確實已經(jīng)生成:

執(zhí)行cat /etc/letsencrypt/live/unp8pa.natappfree.cc/README,查看README的內(nèi)容,可以看到這幾個文件的解釋:

cat /etc/letsencrypt/live/unp8pa.natappfree.cc/README

- privkey.pem:是用于你證書的私鑰,用于加密和解密通信內(nèi)容。

- fullchain.pem:是證書文件,通常在大多數(shù)服務(wù)器軟件中使用,包含了你的證書以及中間證書(intermediate certificate)鏈。

- chain.pem:用于在 Nginx 版本大于等于 1.3.7 中進(jìn)行 OCSP Stapling(在線證書狀態(tài)協(xié)議)的設(shè)置,可以提高證書驗證的效率和安全性。

- cert.pem:原文的解釋是:該文件可能會破壞許多服務(wù)器的配置,因此在使用之前建議仔細(xì)閱讀更多相關(guān)文檔,需要注意的是,如果沒有進(jìn)一步的了解和配置,最好不要使用該文件。看著就感覺很重要。事實上確實重要。cert.pem 文件是 SSL 證書鏈中的證書文件,包含了你的域名證書以及中間證書(intermediate certificate)。這個文件通常用于在服務(wù)器軟件(如 Nginx、Apache 等)中配置 SSL/TLS 加密連接。在證書鏈中,cert.pem 文件處于完整證書鏈的中間位置,用于構(gòu)建信任鏈并確保客戶端能夠驗證你的 SSL 證書的有效性。因此,cert.pem 文件是 SSL/TLS 加密連接中的一個重要組成部分,它將你的域名證書與中間證書鏈接在一起,以確保瀏覽器和客戶端能夠正確地驗證和信任你的 SSL 證書。

配置服務(wù)器

Certbot 在成功獲取證書后,在你的 Web 服務(wù)器(如 Apache、Nginx 等)配置這些證書,配置完成后,重啟web服務(wù)器,就可以通過HTTPS安全的訪問網(wǎng)站了;

還記得不?客戶端瀏覽器是會檢查證書中的主機(jī)名與客戶端正在連接的服務(wù)器主機(jī)名是否匹配。如果你在web服務(wù)器軟件上配置的主機(jī)名和申請證書時用到的域名不一致就會有下面的提示:

圖片

圖片

定期更新證書

Let's Encrypt 的證書有效期為90天,你需要定期更新證書以確保持續(xù)的加密連接。Certbot 可以自動處理證書的更新工作。

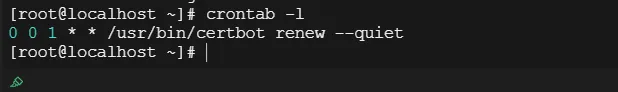

1、打開 Crontab 編輯器,運(yùn)行以下命令來編輯當(dāng)前用戶的 Crontab 文件:

crontab -e2、添加定時任務(wù),在打開的 Crontab 編輯器中,添加以下內(nèi)容來創(chuàng)建一個每月執(zhí)行一次的任務(wù):

0 0 1 * * /usr/bin/certbot renew --quiet這行指令表示在每個月的1號的凌晨0點0分執(zhí)行 ,/usr/bin/certbot是certbot在服務(wù)器上安裝路徑;3、保存你的修改并退出編輯器。

4、查看crontab任務(wù)是否成功創(chuàng)建

crontab -l 圖片

圖片

阿里云

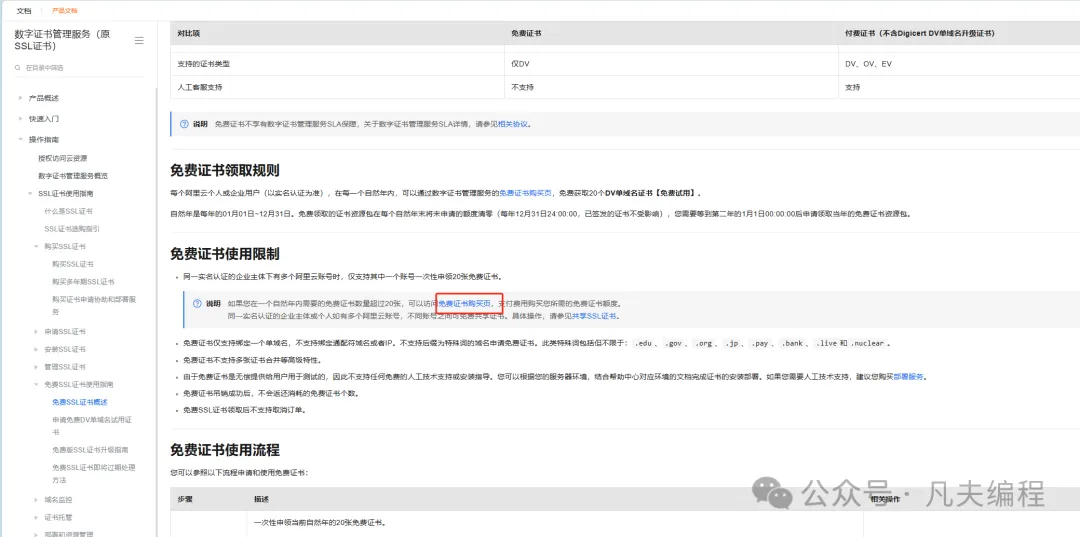

自2021年01月01日起,每個阿里云個人或企業(yè)用戶(以實名認(rèn)證為準(zhǔn))每年可以一次性申請20張免費(fèi)Digicert DV單域名試用證書。據(jù)阿里云官網(wǎng)介紹免費(fèi)證書一般僅用于個人網(wǎng)站或測試使用,不建議業(yè)務(wù)成熟的企業(yè)類型網(wǎng)站使用。如果你使用的是企業(yè)類型網(wǎng)站,建議購買付費(fèi)證書。對于政府、金融、電子商務(wù)、醫(yī)療等組織或機(jī)構(gòu),推薦使用OV型證書或安全等級較高的EV型證書。

阿里云的SSL免費(fèi)證書與付費(fèi)證書的區(qū)別

圖片

圖片

領(lǐng)取與使用規(guī)則

- 每個阿里云個人或企業(yè)用戶(以實名認(rèn)證為準(zhǔn)),在每一個自然年內(nèi),可以通過數(shù)字證書管理服務(wù)的免費(fèi)證書購買頁,免費(fèi)獲取20個DV單域名證書。自然年是每年的01月01日~12月31日。免費(fèi)領(lǐng)取的證書資源包在每個自然年末將未申請的額度清零(每年12月31日24:00:00,已簽發(fā)的證書不受影響),你需要等到第二年的1月1日00:00:00后申請領(lǐng)取當(dāng)年的免費(fèi)證書資源包

- 同一實名認(rèn)證的企業(yè)主體下有多個阿里云賬號時,僅支持其中一個賬號一次性申領(lǐng)20張免費(fèi)證書

- 免費(fèi)證書僅支持綁定一個單域名,不支持綁定通配符域名或者IP。不支持后綴為特殊詞的域名申請免費(fèi)證書。此類特殊詞包括但不限于:.edu、.gov、.org、.jp、.pay、.bank、.live和.nuclear

- 免費(fèi)證書不支持多張證書合并等高級特性

- 免費(fèi)證書不支持任何免費(fèi)的人工技術(shù)支持或安裝指導(dǎo)

- 免費(fèi)證書吊銷成功后,不會返還消耗的免費(fèi)證書個數(shù)。

- 免費(fèi)SSL證書領(lǐng)取后不支持取消訂單。

- 證書服務(wù)周期支持3個月,過期后須重新申請和安裝證書

- 在免費(fèi)證書即將過期時(即證書剩余有效期小于30個自然日),可以使用剩余的免費(fèi)證書個數(shù)申請簽發(fā)新的免費(fèi)證書,替換即將過期的證書。

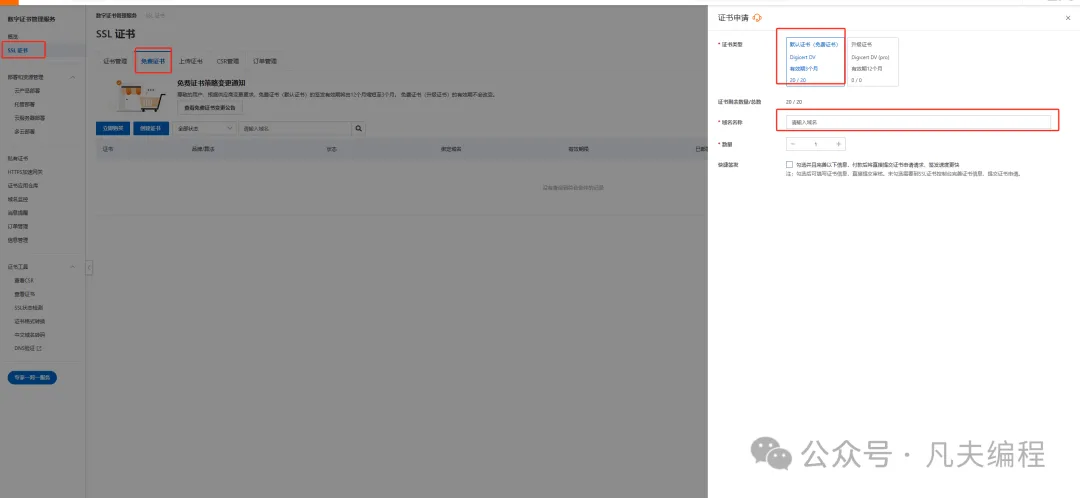

領(lǐng)取入口:

圖片

圖片

圖片

圖片

領(lǐng)取免費(fèi)的證書完成后,提交申請,使用證書

圖片

圖片