威脅就在身邊,盤點五大令人意想不到的數據泄露方式

勒索軟件、釣魚郵件、APT攻擊……,當我們談論以數據安全為核心的網絡安全時,往往離不開這些耳熟能詳的高頻攻擊手法。然而,在當今數字化時代,網絡攻擊手段已經不再局限于這些熱門傳統方式,一些另辟蹊徑的網絡攻擊正悄然而至。想象一下,你在使用電腦時,卻沒有意識到個人數據可能正被電源指示燈的微弱閃爍所泄露,或者當你在鍵盤上輸入密碼時,新型聲學攻擊卻悄無聲息地記錄下了每一個按鍵……

這些攻擊手段不僅在于其難以注意到的隱匿性,對技術手法也提出了不同要求,但無論哪一種,都可能對目標隱私和數據安全帶來巨大風險。本文盤點了近期由安全研究人員發現的五種讓人意想不到潛在攻擊方式,這些方式的誘發因子都有一個共同特點——離我們措手可得且與生活息息相關。

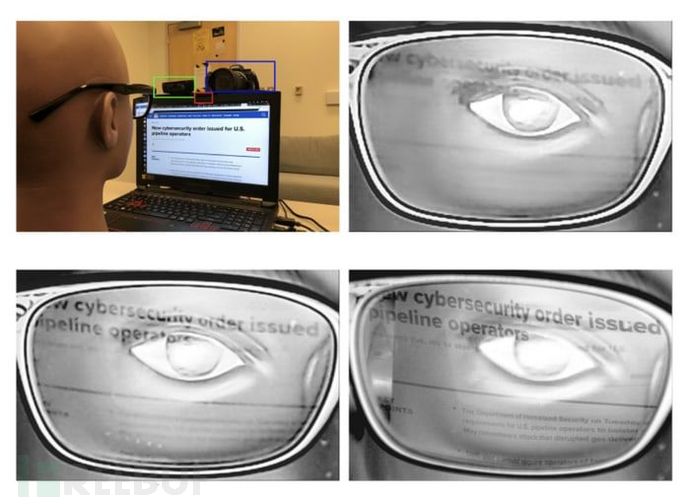

鏡片反射效應泄露視頻會話數據

鏡片反光效應能暴露個人所處環境已不是什么新鮮事,早在幾年前,日本某女明星深夜回家的途中遭到某狂熱粉絲猥褻,事后警方調查得知,這名粉絲通過明星自拍照中瞳孔所反射出的環境信息,并借助谷歌街景功能,成功找到了自拍時所處的位置,并進一步尾隨鎖定了其居住的公寓。

隨著近來各家手機、電腦廠商狂卷硬件配置,其自帶的攝像頭像素已經能夠輕松錄制1080p乃至4K超高清分辨率視頻,這些清晰的畫面在給出令人驚嘆的視覺效果的同時,對各種細節的捕捉也讓數據泄露的風險迅速放大。在現代職場越發流行的視頻會議中,攻擊者可能通過這些精細畫面,捕捉到參會者眼鏡片上乃至眼睛瞳孔中反射出的電腦屏幕畫面,從而泄露隱私或機密信息。

美國密歇根大學與中國浙江大學2022年合作進行的一項研究描述了基于光攻擊的切實可行的威脅模型,結果顯示通過鏡片反射,使用720p網絡攝像頭可重現和識別高度僅10毫米的屏幕文本,準確率超過了75%,對應的字體大小大約為50—60像素,通常用在PPT或網站標題文本中。而隨著4K攝像頭的逐漸普及,其精細度能夠讀取幾乎所有網站和一些文本文檔上的大多數標題文本。

這種攻擊方式會受到視頻中人物膚色、環境光強度、屏幕亮度、文本與網頁或應用程序背景的對比度以及眼鏡鏡片反射率等諸多因素影響,并非每個戴眼鏡的人都一定會向對方泄露鏡片反射的屏幕信息。

此外,一些視頻會議軟件也開始采取應對措施,比如Zoom已經在其背景和效果設置菜單中提供了一個視頻濾波來過濾反射。研究人員也實現了一個實時眼鏡模糊原型,可以將修改后的視頻流注入到視頻會議軟件。原型程序可定位眼鏡區域,并使用高斯濾波來模糊該區域。

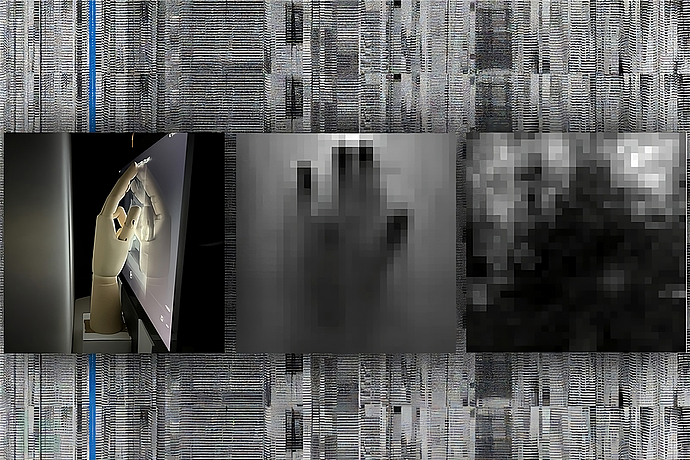

手機環境光傳感器可泄露用戶隱私信息

除了手機攝像頭,看似安全、并不采集任何音視頻信息的環境光傳感器也被證實存在信息泄露風險。麻省理工學院計算機科學和人工智能實驗室(CSAIL)的一項研究顯示,Android 和 iPhone 手機的環境光傳感器可以變成某種意義上的“攝像頭”,讓攻擊者可以探測用戶行為及其周圍環境。

智能手機環境光傳感器通常用于自動調節屏幕亮度。然而,該實驗室的研究人員聲稱,這些傳感器可用于生成用戶周圍環境的照片。他們提出了一種計算成像算法,可以從屏幕的角度恢復環境圖像,所需要的只是這些傳感器中的單點光強度變化。

研究表明,環境光傳感器可以攔截各種用戶手勢,并捕獲用戶在觀看視頻時如何與手機互動。麻省理工學院電氣工程與計算機科學系 (EECS) 和 CSAIL 的 Yang Liu 博士表示,環境光傳感器會在未經許可的情況下捕獲我們正在做的事情,并且與顯示屏相結合,這些傳感器可能會給用戶帶來隱私風險。

這項研究的關鍵點是消除人們的一種誤解,即環境光傳感器無法向攻擊者透露任何有意義的私人信息,因此應用程序應該能夠自由地請求訪問。為此,研究人員建議操作軟件制造商收緊權限并降低傳感器的精度和速度,并允許用戶對應用程序權限進行控制,限制其使用環境光傳感器。其他措施可能包括在未來的設備中配備背向用戶的環境光傳感器,例如設備的側面。

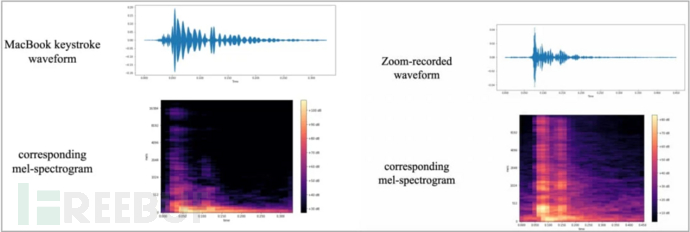

新型聲學攻擊通過鍵盤擊鍵竊取數據

難以想象,看似無差別的鍵盤擊鍵聲音也能泄露輸入的數據。來自英國大學的一組研究人員訓練了一種深度學習模型,該模型可利用麥克風記錄并分析鍵盤擊鍵的聲音,以此來竊取目標設備中的數據,準確率高達 95%。

這種攻擊所需要的聲音采集可謂相當容易,因為現實中的大量場景往往都擁有可以錄制高質量音頻的錄音設備,聲學攻擊變得更加簡單。

因為訓練算法的需要,攻擊的第一步要記錄目標鍵盤上一定次數的擊鍵聲音,錄音設備可以是附近手機內的麥克風,此時,該手機可能已經感染可調用麥克風權限的惡意軟件,或者可通過ZOOM等會議軟件,利用遠程會議等渠道記錄目標的鍵盤擊鍵聲音。

研究人員以MacBook為實驗對象,在其36個按鍵上分別按壓25次產生的聲音來收集訓練數據,錄音設備則是一臺距離MacBook 17 厘米處的 iPhone 13 mini。隨后,從記錄中生成波形和頻譜圖,將每個按鍵的可識別差異可視化,并執行特定的數據處理步驟以增強可用于識別擊鍵的信號。

對擊鍵音頻進行采樣

生成的頻譜圖

頻譜圖被用來訓練稱之為CoAtNet的圖像分類器,該過程需要對相關參數進行一些實驗,直到獲得最佳預測精度結果。實驗中結果顯示,在直接調用iPhone麥克風的情況下,CoANet記錄的準確率達到 95%,而通過 Zoom 記錄的準確率為 93%。Skype 的準確率較低,但仍然可用,為 91.7%。

如此高的準確率無疑對用戶的數據安全構成一定威脅,造成賬戶密碼、私密聊天等信息的泄露。此外,即使是一些非常安靜的鍵盤,攻擊模型也被證明非常有效,因此在機械鍵盤上添加消音器或給鍵盤貼膜不太可能有效遏制聲音信息的泄露。

研究人員建議嘗試改變打字風格,或使用軟件重現擊鍵聲音、白噪聲以及基于軟件的擊鍵音頻過濾器,最好在可行的情況下采用生物識別身份驗證,利用密碼管理器來避免手動輸入敏感信息。

電源指示燈的閃爍也能泄露密碼

來自內蓋夫本古里安大學和康奈爾大學的研究人員發現,通過分析設備電源 LED 指示燈的變化竟然也能破解設備密鑰。

研究人員表示,CPU 執行的密碼計算會改變設備的功耗,從而影響設備電源 LED 的亮度。通過利用這一觀察結果,攻擊者可以利用視頻攝像設備,如聯網的監控攝像頭,從智能卡讀卡器中提取加密密鑰。

具體來說,基于視頻的密碼分析是通過獲取 LED 亮度快速變化的視頻片段,并利用攝像機的滾動快門效果捕獲物理發射來完成。這是由于功率LED直接連接到電路的電源線,而電路缺乏有效的手段(例如濾波器、穩壓器)來解耦與功耗的相關性。

在一次模擬測試中,研究人員通過分析被劫持的聯網安全攝像頭所拍攝到的電源LED閃爍視頻片段,從一張智能卡中恢復了256位ECDSA密鑰;第二次測試則是從三星Galaxy S8手機中提取378位的SIKE密鑰,方法是將iPhone 13的攝像頭對準連接到USB集線器的羅技Z120揚聲器的電源LED燈進行拍攝,該集線器也被用來給手機充電。

該攻擊手法也存在一些限制條件,比如需要將攝像頭放置在一定距離內,并能夠直接看到電源 LED指示燈,且記錄時長不得少于65分鐘。但該研究示了一個基于功耗的旁路通道,能夠泄露可用于密碼分析的敏感信息。

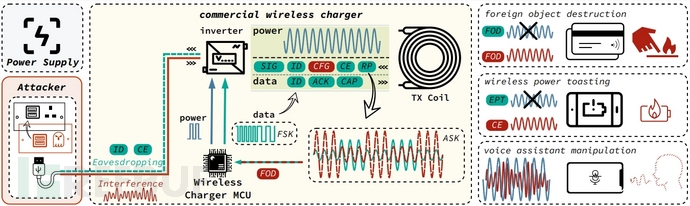

無線充電器操縱手機語音助手

佛羅里達大學和 CertiK近期的一項學術研究表明,名為“VoltSchemer”的新攻擊利用電磁干擾,可以讓現成的無線充電器操縱智能手機的語音助手。

這種近乎有些科幻的方式被研究人員描述為一種利用電磁干擾來操縱充電器行為的攻擊。無線充電通常依靠電磁感應原理,利用電磁場在兩個物體之間傳輸能量。充電器包含一個發射器線圈,交流電流經其中以產生振蕩磁場,智能手機包含一個接收器線圈,可捕獲磁場能量并將其轉換為電能為電池充電。攻擊者可以操縱充電器輸入端提供的電壓,并微調電壓波動(噪聲),以產生干擾信號,從而改變所生成磁場的特性。電壓操縱可以通過插入設備來引入,不需要對充電器進行物理修改或對智能手機設備進行軟件感染。

VoltSchemer 攻擊概述

研究人員表示,這種噪聲信號會干擾充電器和智能手機之間的常規數據交換,二者都使用管理充電過程的微控制器,從而能夠扭曲電源信號并破壞高精度傳輸的數據。從本質上講,VoltSchemer 利用了無線充電系統硬件設計和管理其通信的協議中的安全缺陷。

為了能夠控制語音助手,研究人員向 iOS (Siri) 和安卓 (Google Assistant) 上的助手發送聽不見的語音命令,并證實可以通過在充電站范圍內傳輸的噪聲信號注入一系列語音命令,實現呼叫發起、瀏覽網站或啟動應用程序。

這種攻擊手法的局限性在于攻擊者首先必須記錄目標的激活命令,然后添加到電源適配器的輸出語音信號中。其中在 10kHz 以下的頻段中包含最重要的信息。值得注意的是,引入惡意電壓波動的插入設備可以偽裝成任何合法配件,通過各種方式分發,例如促銷贈品、二手產品等。

側信道攻擊需引起重視

上述讓人難以想象的攻擊方式幾乎都可以用一個專門的名詞——側信道攻擊(SCA,亦稱旁路攻擊、邊信道攻擊)來形容。它最早誕生于上世紀90年代,指主要通過利用非預期的信息泄露來間接竊取信息。換句話說,側信道攻擊不通過直接竊取的方式來獲得信息,而是通過一些 "旁門左道 "的方式進行。

側信道攻擊的預防難點在于它利用了設備無意且在很大程度上無法避免的行為,比如手機環境光傳感器記錄光線變化、打字時鍵盤產生的敲擊音以及電源指示燈的閃爍,這些特征是設備正常工作運轉的必然屬性。雖然可以采取一些措施對一些外在表象進行掩蓋,但本質上無法徹底消除。

另一方面,側信道攻擊的非侵入性讓攻擊者大多無需對目標設備進行干預,也很難在事后調查出攻擊過程的蛛絲馬跡,因此,其高度的隱匿性讓受害者從攻擊開始到結束都毫無感知或察覺。

而隨著人工智能的發展,機器學習也讓側信道攻擊變得越發強大,例如,深度學習模型可以用于分析處理器的運行數據,以識別和預測可能的側信道攻擊,并用于模擬和分析各種側信道攻擊的效果和可能的影響。由于深度學習對數據特征的敏感性,應用深度學習算法還可以有效提高側信道攻擊的效率和準確性。

側信道攻擊的防御思路

側信道的防御難度要遠遠大于其實施攻擊的難度,攻擊可以只攻其一點,但是防御要兼顧方方面面。而側信道防御的挑戰在于難以設計出一個通用的框架來防御所有的攻擊。側信道防御技術通過在根源上消除側信息泄漏、修改電路設計,增加噪聲,使得側信息少泄漏、加入掩碼使得側信息泄漏與運算無關、或者使用分級防御技術,使得攻擊者無法利用有限的側信息泄露恢復出關鍵的秘密信息,從而增加攻擊難度。

針對單一側信道攻擊,防御措施有兩類思路:第一類思路是去除側信息的數據依賴性;第二類思路是通過掩蓋側信息,弱化其某些特征,使得攻擊者難以分辨和利用。

在去除側信息的數據依賴性方面,主要有對側信息進行均衡化、轉移側信息的數據依賴性兩種方法。在掩蓋側信息方面,主要有對側信息進行隨機化、加入噪聲或屏蔽隔離技術,降低側信息的信噪比兩種方法。

目前,針對單個抽象層次的防御技術發展迅速,但是缺少將幾種防御技術相結合的通用框架,不能保證防御對策對種類繁多的側信道攻擊方法都有效。側信道防御技術的可復合性和有效性目前仍然是有待持續研究和攻克的方向。

后記

雖然任何設備的運轉都有其外在表象,這些表象特征難以消除,也許在某一天就會被聰明的攻擊者利用,淪為側信道攻擊的新手法。防范側信道攻擊就如同抵御勒索軟件一樣,似乎又是一場暫時還看不到頭的持久戰。

無疑,側信道攻擊讓安全防御人員更加清楚地意識到網絡威脅的廣泛性和復雜性,還存在眾多未被發現或注意到的防御死角,意味著不僅需要針對傳統的網絡攻擊手段繼續加強防護,同時也要重視那些微小卻可能帶來巨大危害的側信道攻擊,唯有不斷強化安全意識,盡力采取有力的防范措施,才能更好地保護隱私和數據安全。