編輯 | 伊風

出品 | 51CTO技術棧(微信號:blog51cto)

前微軟員工安德魯怒斥微軟。

整個故事揭示了在科技巨頭如何被企業的眼前利益所蒙蔽,一次次地無視安全漏洞,最終走到無可挽回的局面,導致美國遭遇了"世界上有史以來規模最大、最復雜的黑客攻擊"。

2016年,安德魯·哈里斯發現了一個允許黑客潛入敏感計算機網絡的漏洞,并在隨后的幾年里不斷向公司高層發出警告,卻屢屢遭到微軟高層的忽視。

這一疏忽最終被俄羅斯黑客發現并順利入侵,這就是臭名昭著的SolarWinds事件,這次黑客行動影響了包括美國國家核安全局和國立衛生研究院在內的關鍵聯邦機構。

安德魯的堅持與微軟的冷漠形成鮮明對比,在資本盲目逐利的驅使之下,安全問題只能退居其次。

這個故事不僅是對個人勇氣的頌揚,更是對整個科技行業安全文化的深刻反思。

1.安全天才進入“捉鬼敢死隊”

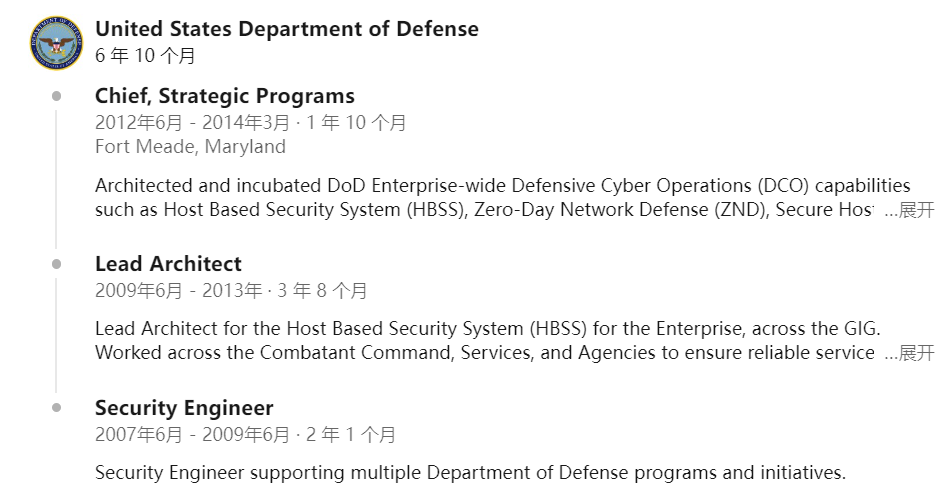

在進入微軟之前,安德魯曾有著近七年在國防部的工作經驗。作為名副其實的安全天才,這份offer是他在大學時代就提前獲得的。

作為紐約佩斯大學的大二學生,他寫了一篇題為 "如何破解有線等效協議"(How to Hack the Wired Equivalent Protocol")的白皮書,這是一個網絡安全標準,幫助其獲得了一項享有盛譽的國防部獎學金,政府用這筆錢來招募網絡安全專家。

安德魯說,國家安全局支付了他三年的學費,包括軟件工程碩士學位,作為交換,他承諾至少為政府工作那么長時間。

在職業生涯的早期,他幫助領導了國防部保護個人設備的努力。他成為了一個被稱為身份和訪問管理的小眾領域的專家,確保人們的登錄方式。

與 NSA 和 NIST 合作開發 SCAP、安全內容自動化協議(即 CVE、CVSS)。將這些新興標準與可信計算組(TCG)的其他標準整合到整個國防部的現有能力/服務中。

圖片

圖片

隨著歲月的流逝,安德魯開始對笨重的官僚機構感到沮喪,并渴望科技行業的創新。他覺得他可以在私營企業中產生更大的影響——企業設計了政府使用的大部分軟件。

2014年3月,他以網絡安全架構師的職位加入微軟。

在微軟,他被分配到一個名為“捉鬼敢死隊”的秘密單位(就像:“你會打電話給誰?”),該單位響應和處理公司最敏感、保密度最高的客戶遇到的黑客攻擊問題,最重要的客戶便是聯邦政府。

作為這個團隊的成員,安德魯首先調查了對科技公司令人困惑的攻擊,即使在微軟內部換角色后,他仍然對此著迷。

最終,他確認了Active Directory Federation Services中的漏洞,AD FS是一個允許用戶單次登錄即可訪問他們所需的幾乎所有資源的產品。他發現的問題在于應用程序在用戶登錄時如何使用名為SAML(安全斷言標記語言)的計算機語言進行用戶認證。

而要修復這個漏洞,需要對AD FS中SAML的處理方式進行修改和加強,以確保安全認證過程的完整性和安全性。

2.心系政府訂單,微軟開啟裝瞎模式

在調查初期,安德魯感到困惑重重。

這些困惑來自兩個層面:首先,它涉及到公司的云服務——一個虛擬倉庫,通常包含組織的最敏感數據。其次,攻擊者以一種幾乎沒有留下痕跡的方式完成了這一行動。

他回到自己的家庭辦公室進行“模擬攻防演練”,對可能受到威脅的各種軟件產品進行壓力測試。

起初,他專注于一個微軟應用程序,該程序確保用戶有權登錄基于云的程序,相當于一個官員在邊境檢查護照。

經過幾個月的研究,他在那里發現了一些嚴重的問題。

這個產品被數百萬人用來登錄他們的工作計算機,其中包含了一個漏洞,可能允許攻擊者偽裝成合法員工,翻查受攻擊者“皇冠上的寶石”——國家安全機密、公司知識產權、令人尷尬的個人電子郵件——所有這些都不會因為觸發警報而被發現。

對于曾在國防部工作了將近七年的安德魯來說,這是一個安全噩夢。任何使用該軟件的人都暴露了,無論他們使用的是微軟還是亞馬遜等其他云服務提供商。但安德魯最擔心的是聯邦政府以及他的發現對國家安全的影響。他向同事們標記了這個問題。

他們的看法不同,安德魯說。聯邦政府正準備在云計算上進行大規模投資,而微軟正迫不及待地獲得這筆業務。

安德魯回憶說,承認這個安全漏洞可能會危及公司的機會。財務后果是巨大的。微軟不僅可能失去一項數十億美元的交易,還可能失去主導云計算市場的競賽。

安德魯說,他多年來一直懇求公司解決產品中的漏洞,這是ProPublica的一項調查發現的。但在每一個轉折點上,微軟都對他的警告置之不理,告訴他他們會在長期替代方案上工作——同時讓全球的云服務容易受到攻擊。

3.解決無果,安德魯失望出走

安德魯確信早晚有人會知道如何利用這個漏洞。

在獲得不到微軟高層的任何幫助之下,他想出了一個臨時解決方案。但這需要客戶關閉微軟最方便和最受歡迎的功能之一:用單一登錄就能訪問幾乎所有在工作上使用的程序。

他急忙向公司一些最敏感的客戶發出威脅警告,并親自監督了紐約警察局的修復工作。由于對微軟的不作為感到沮喪,他于2020年8月離開了公司。

在自己的領英主頁,安德魯這樣寫道:“這是苦樂參半的一天,因為今天是我在 Microsoft 的最后一天。”

“我不會用世界上的任何東西來交換我的經歷:從咨詢財富 100 強和 SLG/DoD/IC 機構的 CISO,到響應事件,再到撰寫如何使用 NIST 響應網絡安全事件的書籍。然后向美國眾議院通報情況,尤其是向白宮和五角大樓提供建議。最終,我能夠影響網絡產品,專注于產品集成,同時將事件響應者放在工作首位。這是多么美妙的旅程!”

圖片

圖片

4.SolarWinds風暴來襲

幾個月后,安德魯的擔憂變成了現實。

攻擊始于 2020 年初,黑客秘密入侵 SolarWinds 系統,并在 Orion 軟件更新中添加惡意代碼。

這些更新在 2020 年 3 月至 6 月間發送給 SolarWinds 的客戶。該攻擊數月未被發現,第一份報告直到 2020 年 12 月才出現。

美國官員證實了有關俄羅斯黑客團隊發起SolarWinds攻擊的報道,這是美國歷史上最大的網絡攻擊之一。此次攻擊影響了約 18,000 名 SolarWinds 客戶,其中包括許多知名組織,如微軟、英特爾、思科以及國土安全部、財政部和五角大樓等政府機構。

黑客利用哈里斯識別的漏洞實施入侵,從 Microsoft Office 365 等云服務中竊取敏感數據和電子郵件,其中包括美國國家核安全局(負責維護美國的核武器庫存)和當時正在從事COVID-19研究和疫苗分發的美國國立衛生研究院在內的多個聯邦機構中吸取敏感數據。

俄羅斯人還利用這個弱點破壞了財政部數十個電子郵件賬戶,包括其最高級別官員的賬戶。一位聯邦官員將這次違規描述為“為長期情報收集而設計的間諜活動”。

哈里斯的敘述在這里首次被講述,并得到了前同事和同事的采訪以及社交媒體帖子的支持,顛覆了公眾對SolarWinds黑客攻擊的普遍理解。

這次攻擊給 SolarWinds 造成了巨大的經濟損失,其股價在 2020 年 12 月下跌了 35%。此后,SolarWinds 采取措施改進其網絡安全措施,并聘請專家幫助公司從攻擊中恢復過來。

不過,從黑客攻擊浮出水面的那一刻起,微軟一直堅稱自己無罪。微軟總裁布拉德·史密斯在2021年向國會保證,“在SolarWinds中,沒有任何微軟產品或服務的漏洞被利用”。

5.畸形的安全文化

哈里斯說他們從未得到過機會。

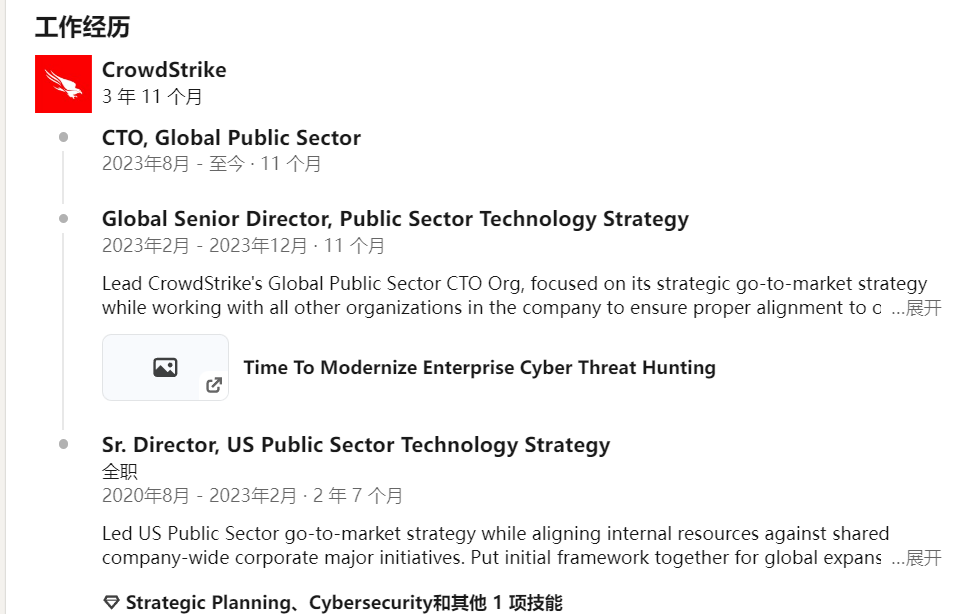

“這些決定不是基于什么對微軟的客戶最有利,而是基于什么對微軟最有利,”哈里斯說,他現在為與微軟競爭的網絡安全公司CrowdStrike工作。

去年8月份,安德魯升任公司的CTO,負責全球的安全工作。

圖片

圖片

微軟拒絕讓史密斯(微軟公司的總裁兼首席法務官Brad Smith)和其他高級官員為這個故事接受采訪,但它沒有質疑ProPublica(新聞機構)的發現。

相反,公司對書面問題發表了聲明。“保護客戶始終是我們的首要任務,”一位發言人說。“我們的安全響應團隊認真對待所有安全問題,并給予每個案例應有的盡職調查,以及與工程和安全合作伙伴進行交叉確認。我們對這個問題的評估經過了多次審查,并與行業共識一致。”

ProPublica的調查是在五角大樓尋求擴大使用微軟產品的同時進行的——這一舉措在一系列針對政府的網絡攻擊中引起了聯邦立法者的關注。

史密斯將于周四在眾議院國土安全委員會作證,該委員會正在審查去年其他國家發起的黑客違規行為。攻擊者利用微軟的安全漏洞獲得了訪問美國高級官員電子郵件的權限。在調查這次攻擊時,聯邦網絡安全審查委員會發現微軟的“安全文化不足,需要徹底改革”。

新聞調查為科技巨頭畸形的安全文化增添了新的細節,呈現了一個令人不安的視角——這些掌握了客戶數據和隱私的龐然大物,是如何處理其產品無處不在的安全性問題的。

同時,這個故事還提供了關鍵的洞察,了解科技巨頭對利潤的無限追求如何阻礙了安全決策的有效實施,尤其是在最有利可圖的云市場領域。

“這是整個行業問題的一部分,”曾在微軟擔任哈里斯老板之一、現在在網絡安全公司Zero Networks工作的尼克·迪科拉說。上市公司“受股價支配,而不是始終為客戶做正確的事情。資本主義的現實就是這樣。你永遠不會在上市公司中改變這一點,因為歸根結底,他們希望股東價值上升。”

參考鏈接:

1.https://www.propublica.org/article/microsoft-solarwinds-golden-saml-data-breach-russian-hackers

2.https://www.businessinsider.com/solarwinds-hack-explained-government-agencies-cyber-security-2020-12