離職工程師刪除180個虛擬機被判刑

近年來,隨著裁員風暴席卷全球企業,離職員工“刪庫跑路”事件日益頻繁,往往給企業造成重大損失。

近日,新加坡國家計算機系統公司(National Computer Systems,簡稱NCS)的一名前質量保證工程師因惡意刪除180個虛擬服務器,被判處兩年零八個月的監禁。

39歲的Nagaraju Kandula承認在被NCS解雇后,為了報復公司刪除了這些虛擬服務器,造成了67.8萬美元的損失。

一天刪除180臺虛擬服務器

NCS是一家總部位于新加坡的IT巨頭,是新電信集團(Singtel Group)的子公司,在亞太地區20多個城市運營,擁有1.3萬名員工。Kandula是NCS質量保證團隊的一員,負責在NCS推出新軟件和程序之前進行測試。

因工作表現不佳,Kandula于2022年11月16日被解雇。然而,NCS未能及時注銷他的系統訪問權限,使他在被解雇后仍能訪問公司的系統。

根據CNA(新加坡亞洲新聞臺)查閱的法院文件內容,Nagaraju在2023年1月至3月期間利用未失效的賬戶憑證,13次訪問NCS系統。期間,他測試了用于刪除質量保證團隊管理的虛擬服務器的自定義腳本。

刪除操作于3月18日至19日執行,180臺虛擬服務器被刪除,造成了估計為67.8萬美元的損失。

在發現破壞性攻擊并意識到被刪除服務器無法恢復后,NCS向警方報案。警方于2023年4月11日追查到一個與Kandula相關的IP地址。

最終,執法部門沒收了Kandula的筆記本電腦,發現了用于刪除虛擬服務器的腳本。調查人員還提到,Kandula編寫腳本前通過Google搜索如何刪除虛擬服務器,但他的互聯網瀏覽歷史也暴露了他的行為。

刪庫跑路重大事件頻發

NCS工程師“刪庫跑路”案例突顯了組織在解雇員工后,及時阻止其訪問關鍵系統的重要性(例如重置所有他們可能知道或使用過的管理員賬戶密碼),否則包括離職員工報復在內的內部威脅可能會導致災難性的攻擊,給公司帶來巨大的財務損失、業務中斷,甚至引發物理風險。

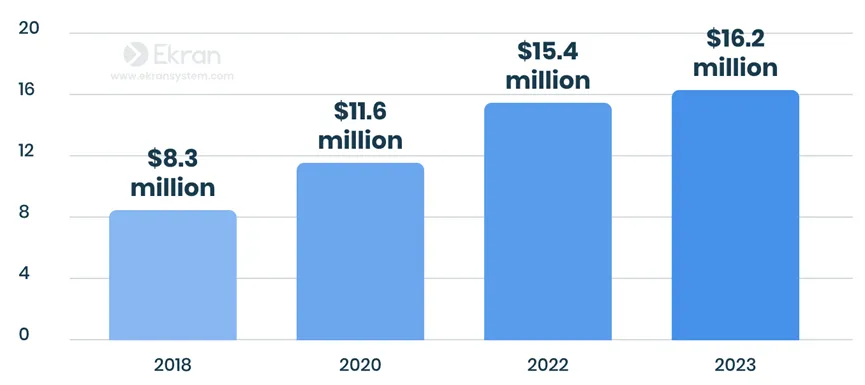

根據Ponemon Institue的調查,2023年內部威脅給企業帶來的平均損失高達1620萬美元:

除了損失持續增長外,近年來重大內部威脅事件更是層出不窮。今年早些時候,一名前思科工程師承認部署代碼,刪除了456臺虛擬機,導致超過1.6萬個WebEx Teams賬戶被關閉。

由于員工疏忽或者惡意行為導致的重大數據丟失、泄露案例還有很多,例如:

- 支付應用Cash App離職員工竊取客戶數據:2022年4月,一名心懷不滿的前員工竊取了移動支付服務Cash App的用戶數據。導致820萬Cash App客戶的數據泄露。在事件發生四個月后Cash App才通知受影響的客戶,導致該公司面臨用戶的集體訴訟。

- 特斯拉員工泄密:2023年5月,兩名特斯拉前員工向一家德國新聞媒體(德國商報)提供了大量特斯拉機密信息,包括超過23,000份特斯拉內部文件,總計近100GB的機密數據。這些文件包括員工PII、客戶財務信息、特斯拉生產機密以及客戶對特斯拉電動汽車功能的投訴。此次泄露事件導致75,000人的個人數據被泄露,由于對敏感個人數據的保護不足,可能會導致33億美元的GDPR罰款。

2021年,特斯拉還曾對一名前質量保證工程師提起訴訟,指控其在離職前將公司的后臺軟件代碼和文件復制到自己的Dropbox賬戶。

- 雅虎研究科學家竊取知識產權信息:2022年雅虎指控其前研究科學家桑倩(曾擔任雅虎研究科學家)于2022年2月竊取了公司的知識產權。雅虎在進行取證調查后發現,桑涉嫌下載了57萬個文件,其中包含各種敏感信息和雅虎實時廣告購買引擎AdLearn的源代碼。根據雅虎的說法,桑倩打算利用竊取的數據從雅虎競爭對手TheTradeDesk那里獲取經濟利益。事發前,桑倩曾收到他們的工作邀請。該公司還聲稱桑竊取了其他機密信息,包括雅虎的戰略計劃和TheTradeDesk的競爭分析。

- Century21人力資源系統管理員預埋超級賬戶:該管理員在被解雇前,創建了一個超級用戶賬戶,刪除數據、更改用戶訪問權限,并修改公司的工資政策。

- Reddit員工憑證被釣魚:2023年6月,一名Reddit員工在訪問一個偽裝成內部網站的釣魚網頁后泄露了憑證,導致攻擊者訪問了部分Reddit系統并泄露了用戶數據。

- Stradis Healthcare副總裁刪除關鍵數據:2020年3月,Stradis Healthcare公司的一名副總裁在被解雇后使用自己創建的秘密賬戶訪問公司的運輸系統并刪除關鍵數據,導致個人防護設備(PPE)交付延誤。

- 波音員工發送敏感數據:2017年,一名波音員工將包含36000名同事個人信息的電子表格發送到其妻子的個人電子郵件賬戶,導致數據泄露。

- Mailchimp員工被釣魚:2022年全年,Mailchimp及其合作伙伴成為網絡犯罪分子的攻擊目標并遭受了多次攻擊。2023年1月,黑客成功實施了一次網絡釣魚攻擊,并誘騙至少一名Mailchimp員工泄露了他們的憑證。此次數據泄露導致至少133個Mailchimp用戶帳戶被盜用。受影響的一些帳戶屬于WooCommerce、Statista、Yuga Labs、Solana Foundation和FanDuel等企業。

總結與建議

內部威脅事件頻發為企業敲響了警鐘。根據code42最新發布的《2024年數據泄露報告》超過一半的數據丟失事件(55%)是惡意行為的結果——無論是心懷不滿的員工故意泄露敏感信息以損害公司,還是惡意內部人員向競爭對手出售商業機密。

企業需要學會從事件中吸取教訓,改進安全措施,才能有效避免此類損害再度發生。以下為專家給出的緩解內部風險的建議:

- 重視安全意識培訓。高度重視網絡釣魚和其他社交工程技術的防御。要防止此類攻擊,需要定期對員工和合作伙伴進行網絡安全意識培訓(尤其是網絡釣魚和社會工程攻擊的識別和處理),而不能僅僅依賴安全軟件。

- 使用正確的安全工具。例如,員工監控軟件可以使安全團隊及時發現可疑活動并做出反應,從而防止惡意活動。USB設備管理解決方案還可以幫助安全人員檢測未知外部存儲設備的連接。雙因素身份驗證(2FA)工具可以阻止攻擊者成功使用被盜憑證。特權訪問管理(PAM)可控制哪些用戶可以訪問哪些端點。好的AI和自動化工具可以彌補員工安全技能差距。數據安全態勢管理工具可以提高數據資產的可見性,有助于及早識別并緩解潛在內部威脅。