攻擊者在勒索活動中利用公開的 .env 文件入侵云賬戶

近日,一場大規模勒索活動利用可公開訪問的環境變量文件(.env)入侵了多個組織,這些文件包含與云和社交媒體應用程序相關的憑據。

“在這次勒索活動中存在多種安全漏洞,包括暴露環境變量、使用長期憑證以及缺乏最小權限架構 。”Palo Alto Networks Unit 42 在一份報告中指出。

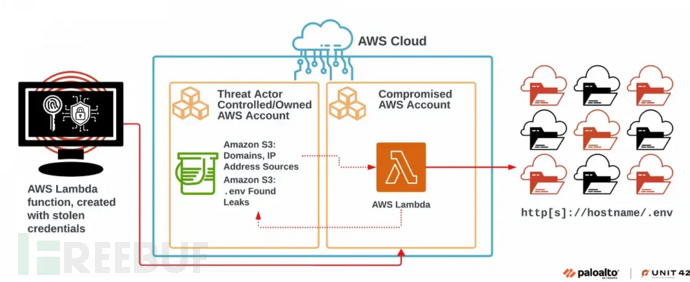

該活動的顯著特點是在受感染組織的亞馬遜網絡服務(AWS)環境中設置了攻擊基礎設施,并將其作為跳板,掃描超過 2.3 億個唯一目標的敏感數據。

據了解,該惡意活動以 11 萬個域為目標,在 .env 文件中獲取了超過 9 萬個獨特變量,其中 7000 個變量屬于組織的云服務,1500 個變量與社交媒體賬戶相關聯。

Unit 42 表示,這次活動攻擊者成功對托管在云存儲容器中的數據進行勒索。不過,攻擊者并沒有在勒索之前對數據進行加密,而是將數據提取出來,并將勒索信放在被入侵的云存儲容器中。

這些攻擊最引人注目的一點是,它并不依賴于云提供商服務中的安全漏洞或錯誤配置,而是源于不安全 Web 應用程序上的 .env 文件意外曝光,從而獲得初始訪問權限。

成功破壞云環境為廣泛的發現和偵察步驟鋪平了道路,目的是擴大他們的影響力,威脅行為者將 AWS 身份和訪問管理(IAM)訪問密鑰武器化,以創建新角色并提升他們的權限。

具有管理權限的新 IAM 角色隨后被用于創建新的 AWS Lambda 函數,以啟動包含數百萬個域名和 IP 地址的全網自動掃描操作。

Unit 42 的研究人員 Margaret Zimmermann、Sean Johnstone、William Gamazo 和 Nathaniel Quist 說:"腳本從威脅行為者利用的可公開訪問的第三方 S3 桶中檢索到了潛在目標列表。惡意 lambda 函數迭代的潛在目標列表包含受害者域名的記錄。對于列表中的每個域名,代碼都會執行一個 cURL 請求,目標是該域名暴露的任何環境變量文件(即 https://<target>/.env)。”

如果目標域名托管了已暴露的環境文件,文件中包含的明文憑據就會被提取出來,并存儲在另一個由威脅行為者控制的公共 AWS S3 存儲桶中新建的文件夾中。目前,該存儲桶已被 AWS 關閉。

研究人員發現,這場攻擊活動特別針對包含 Mailgun 憑證的 .env 文件實例,表明攻擊者試圖利用它們從合法域名發送釣魚郵件并繞過安全保護。

感染鏈的最后,威脅者會從受害者的 S3 存儲桶中提取并刪除敏感數據,并上傳一張勒索信,提醒受害者聯系并支付贖金,以避免敏感信息在在暗網上被出售。

威脅行為者試圖創建新的彈性云計算(EC2)資源用于非法加密貨幣挖礦,但以失敗告終,這也表明了攻擊的經濟動機。

目前還不清楚誰是這場活動的幕后黑手,部分原因是使用了 VPN 和 TOR 網絡來掩蓋其真實來源,不過 Unit 42 表示,它檢測到兩個 IP 地址分別位于烏克蘭和摩洛哥,是 lambda 功能和 S3 提取活動的一部分。

研究人員強調:"這次活動背后的攻擊者很可能利用了大量自動化技術來成功、快速地開展行動。這表明,這些威脅行為者在高級云架構流程和技術方面既熟練又專業。”

參考來源:https://thehackernews.com/2024/08/attackers-exploit-public-env-files-to.html