正在轉變漏洞管理生態格局的三個關鍵步驟

從1995年出現漏洞掃描器以來,漏洞管理技術就在不斷發展,DAST、SAST、IAST、SCA、RBVM、VMaaS、VPT、威脅情報等新興技術和廠商不斷涌現,生態格局在不斷完善成熟。

從實際效果來看,現行的漏洞管理技術及創新在真正徹底解決用戶的痛點和問題上,差距仍然較遠,并沒有帶來顛覆性的改變。

2022年11月10日,美國網絡安全和基礎設施安全局(CISA)網絡安全執行助理總監Eric Goldstein在CISA官網上發布博文,稱漏洞管理的生態格局正在改變。

在當前風險環境中,各種規模的組織都面臨著管理新漏洞的數量和復雜性的挑戰。具有成熟漏洞管理計劃的組織尋求更有效的方法來對工作進行分類和優先排序。較小的組織很難理解從哪里開始以及如何分配有限的資源。幸運的是,有一條通往更高效、更自動化、更優先的漏洞管理的道路。我們與政府和私營部門的合作伙伴合作,很高興概述推進脆弱性管理生態系統的三個關鍵步驟:

- 首先,必須在漏洞管理中引入更大的自動化,包括通過擴大使用通用安全建議框架CSAF(Common Security Advisory Framework)

- 其次,必須通過廣泛采用漏洞利用交換VEX(Vulnerability Exploitability eXchange),使組織更容易理解特定產品是否受到漏洞的影響

- 第三,必須通過使用利益相關者特定漏洞分類SSVC(Stakeholder-Specific Vulnerability Categorization),包括優先考慮CISA的已知漏洞(KEV)目錄中的漏洞,幫助組織更有效地確定漏洞管理資源的優先級

通過下文進一步描述的這些進展,我們將在漏洞管理方面取得必要的進展,并減少我們的對手利用美國網絡的窗口。

1、實現自動化:根據通用安全咨詢框架(CSAF)發布機器可讀安全建議

當發現新的漏洞時,軟件供應商會立即采取行動:了解對產品的影響,識別補救措施,并與最終用戶溝通。時鐘在滴答作響:攻擊者經常在首次公開報告后的幾個小時內將漏洞發布可利用工具。

軟件供應商不斷努力了解他們的產品是否受到新漏洞的影響。為了滿足這一時間框架,需要一種標準化的方法,讓供應商以加速和自動化的方式向最終用戶披露安全漏洞。

CSAF由OASIS CSAF技術委員會開發,是機器可讀安全建議的標準。簡化了資產所有者的分類和補救流程。通過使用CSAF發布安全建議,供應商將大大減少企業了解影響和推動及時補救所需的時間。

2、澄清影響:使用漏洞利用交換(VEX)來傳達產品是否受到漏洞的影響,并啟用優先漏洞響應

VEX允許供應商斷言特定漏洞是否影響產品;并非所有漏洞都是可利用的,并使組織面臨風險。供應商可以發布VEX公告,以機器可讀、自動化方式說明產品是否受到特定漏洞影響。VEX在CSAF中作為配置文件實現,是其更受歡迎用例之一,與支持機器可讀建議的現有工作保持一致。VEX的最終目標是支持整個漏洞生態系統的更大自動化,包括披露、漏洞跟蹤和補救。VEX數據還可以支持更有效地使用軟件材料清單(SBOM)數據。機器可讀的VEX文檔支持鏈接到SBOM和特定的SBOM組件。雖然SBOM向組織提供了有關他們可能面臨風險的信息,但VEX文檔幫助組織了解他們實際上受到已知漏洞的影響,以及是否需要根據利用狀態采取行動進行補救。

3、基于組織屬性的優先級:使用漏洞管理框架,如特定于利益相關者的漏洞分類(SSVC),該框架使用漏洞利用狀態和其他漏洞數據來幫助確定補救工作的優先級

2021年,CISA發布了具有約束力的業務指令(BOD)22-01,指示聯邦民事機構對KEV進行補救,并鼓勵所有組織將KEV目錄納入其漏洞管理框架。2021年11月3日已知被積極漏洞利用漏洞列表KEV的首次發布就源于CISA對SSVC的使用。

技術發展時間脈絡

我們以時間線的方式來梳理博文中涉及到的CVSS、SBOM、CVRF、CASF、VEX、SSVC、EPSS等七個相關技術:

可以看到,技術生態早已布局,新的拼圖正在逐漸完整。尤其是2021、2022兩年,相關技術文件密集發布,加速格局轉變。

機器可讀、標準化、互相關聯、更大程度的自動化、生態成為關鍵詞。

通用漏洞評分系統CVSS

通用漏洞評分系統CVSS(Common Vulnerability Scoring System)是由FIRST組織發布維護的一套開放框架。用于表達軟件漏洞的特點和嚴重性(不是風險)。2005年發布v1版本,2015年發布v3版本,現行是v3.1版本。

盡管目前CVSS評分體系有多種詬病,但并不妨礙它成為全球應用最廣泛的漏洞評分標準,并成為漏洞定級依據。

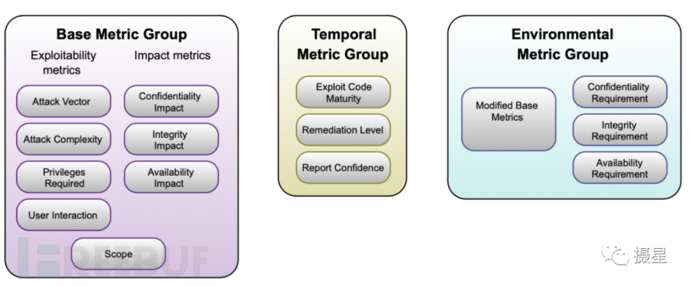

V3.1 CVSS由三組度量指標組成:基礎、時間和環境。基礎度量表示漏洞的內在性質,該特征隨著時間的推移和跨用戶環境保持不變,時間度量反映了隨時間變化的漏洞的特征,環境度量代表用戶環境獨有的漏洞特征。

VKB(Vulnerability Knowledge Base)已全部支持CVSS v2、v3.1標準,并提供自動化評級工具。

通用安全建議框架CSAF(Common Security Advisory Framework)

眾所熟知的CVE使用的是通用漏洞報告框架CVRF v1.1(Common Vulnerability Reporting Framework Version 1.1),2017年9月13日,發布了CVRF V1.2,2022年8月1日,OASIS發布通用安全建議框架 CSAF v2(Common Security Advisory Framework Version 2.0 Committee Specification 03)。

我國華為公司是OASIS CSAF TC技術委員會成員之一。

CSAF并非是CVE的替代品,而是CVRF的替代品。它增強了CVRF的能力,包括不同的配置文件(例如,CSAF基礎、信息建議、事件響應、VEX等)。CSAF還提供了CVRF不支持的幾項額外增強功能。此外,CSAF使用JSON與XML(CVRF中使用)。

CSAF的使命是標準化網絡安全漏洞問題的自動披露,使個人和組織能夠以機器可讀格式成功披露和使用安全建議。這種方式下,資產所有者了解漏洞影響、推動及時補救的流程、所需時間大大縮短,漏洞暴露時間也將大大縮短。

軟件材料清單(SBOM)

軟件材料清單(SBOM)是軟件組件和依賴性的正式的機器可讀清單,已成為軟件安全和軟件供應鏈風險管理的關鍵組成部分。

2018年7月19日,NTIA召開SBOM啟動會,召集利益相關方成立四個工作組。歷時三年多,2021年11月18日,發布第一輪SBOM可交付成果。

目前SBOM的主要安全用例是識別軟件供應鏈中的已知漏洞和風險。雖然軟件漏洞是理解風險的關鍵組成部分,但并非所有漏洞都會讓用戶和組織面臨風險。在處理傳遞依賴關系時尤其如此。

這種是否影響的判斷除了依賴供應商準確判斷外,還可將一個軟件所涉及的漏洞與該漏洞的狀態聯系起來。將其稱為“漏洞可利用性交換”或VEX。VEX的核心是溝通給定軟件是否受到給定漏洞的“影響”。

SBOM常用標準有CPE、CycloneDX、SPDX、SWID、CoSWID、Grafeas。

VKB(Vulnerability Knowledge Base)已支持最新CPE 2.3標準。

漏洞利用交換VEX(Vulnerability Exploitability eXchange)

VEX的概念和格式是作為美國國家電信和信息管理局(NTIA)軟件組件透明度多利益相關者流程的一部分制定的。雖然VEX概念是為了滿足軟件材料清單(SBOM)使用方面的特殊需求而開發的,但VEX不限于與SBOM一起使用,也不一定包含在SBOM中。

VEX的主要用例是向用戶(例如,運營商、開發人員和服務提供商)提供附加信息,說明產品是否受到包含組件中特定漏洞的影響,如果受到影響,是否建議采取補救措施。在許多情況下,由于各種原因(例如,編譯器未加載受影響的代碼,或者軟件中的其他地方存在一些內聯保護),上游組件中的漏洞在最終產品中不會被“利用”。

為了減少用戶調查不影響軟件產品的不可利用漏洞所花費的精力,供應商可以發布VEX。VEX是關于特定產品中漏洞狀態的斷言。狀態可以是:

- 未受影響–無需對此漏洞進行補救

- 受影響–建議采取措施補救或解決此漏洞

- 已修復–表示這些產品版本包含漏洞修復程序

- 正在調查中–尚不清楚這些產品版本是否受

VEX已作為CSAF的一個概要實施,是機器可讀的。機器可讀性可實現自動化,并支持集成到更廣泛的工具和流程中。用戶可以將SBOM中的組件數據與VEX中的漏洞狀態信息集成,以提供漏洞狀態的最新視圖。

特定利益相關者漏洞分類SSVC(Stakeholder-Specific Vulnerability Categorization)

優先級判斷中最優先使用的標準應該是CVSS,但CVSS卻飽受詬病,導致其使用價值受限。典型問題如:

- CVSS將嚴重性作為其基本操作原則,并未就CVSS分數如何提供決策提供明確建議

- CVSS基礎分數是靜態的

- 高CVSS評分無法預測哪些漏洞將被普遍利用或被公開利用

- 對CVSS 3.0版評分的要素解釋不一致

SSVC旨在學習和改進這些問題,可視為CVSS的一種衍生。漏洞管理的決策,不僅僅只考慮技術嚴重性,嚴重性應僅作為漏洞響應優先級的一部分,必須清楚涉及到是誰在做決策。與部署修補程序或其他安全緩解措施的組織相比,生產修補程序和修復軟件的組織顯然有不同的決策。例如,電力行業的組織與金融行業的組織有不同的優先級。這些差異表明了一個要求:任何優先級都必須充分反映不同利益相關者群體的不同決策和優先事項。

SSVC的決策樹如下:

2021年11月3日,CISA根據SSVC推出了已知被積極利用漏洞列表KEV,從CVE漏洞庫中18萬+個漏洞篩選出306個漏洞,目前列表已增長到857個。

VKB(Vulnerability Knowledge Base)已推出對標KEV的關鍵漏洞目錄。

漏洞利用預測評分系統EPSS(Exploit Prediction Scoring System)

漏洞處置的真實情況,既不能也不需要立即修復所有漏洞。首先,有太多的漏洞無法立即修復它們。研究表明,平均每月能夠修復5%至20%的已知漏洞。其次,只有一小部分(2%-7%的已發布的漏洞在野利用)。

在處置漏洞時,最佳優先排序策略是什么?這個問題沒有一個唯一的答案,應該通過一系列指標來幫助為優先級決策提供信息和指導。

EPSS用于預測評估軟件漏洞在野利用的可能性(概率)。目標是幫助網絡維護者更好地確定漏洞補救工作的優先級。雖然其他行業標準有助于分析漏洞的特征并提供嚴重程度的衡量標準,但它們評估威脅的能力有限。

EPSS填補了這一空白,使用來自CVE的威脅信息和現實世界真實的漏洞利用數據。EPSS模型產生的概率評分在0到1(0到100%)之間。分數越高,漏洞被利用的可能性就越大。

通過采用EPSS作為優先級策略,可以節省企業資源。與使用基于CVSS的策略相比,使用EPSS v2需要組織修補不到20%(47/253)的漏洞。

VKB(Vulnerability Knowledge Base)已全面支持EPSS v2。