近100萬臺(tái)存在高危漏洞的 Fortinet、SonicWall設(shè)備正暴露在公開網(wǎng)絡(luò)中

根據(jù) Cyble 最新發(fā)布的漏洞報(bào)告,有近100 萬臺(tái)存在被積極利用漏洞的 Fortinet 和 SonicWall 設(shè)備正暴露在公開的互聯(lián)網(wǎng)上。

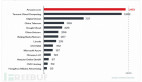

Cyble掃描發(fā)現(xiàn)近50萬臺(tái)Fortinet設(shè)備和實(shí)例暴露于兩個(gè)被主動(dòng)利用的漏洞,其中包括6.2萬臺(tái)FortiManager實(shí)例和42.7萬臺(tái)面向互聯(lián)網(wǎng)的Fortinet設(shè)備。

涉及FortiManager的漏洞被追蹤為CVE-2024-47575,也被稱為“FortiJump”,能讓攻擊者通過特制請(qǐng)求執(zhí)行任意代碼或命令。 該漏洞至少?gòu)?月份開始就被利用,在CVE被披露前的10多天里,安全研究人員和FortiManager用戶一直在報(bào)告對(duì)該產(chǎn)品中一個(gè)未命名的零日漏洞的攻擊。

Cyble 報(bào)告稱,F(xiàn)ortinet 在 CVE 發(fā)布前一周通知了客戶關(guān)于FortiManager漏洞的信息,并提供了一些建議的緩解措施,但一些客戶表示他們沒有收到相關(guān)通知。

另一個(gè)關(guān)鍵漏洞被追蹤為CVE-2024-23113,涉及FortiOS、FortiProxy、FortiPAM和FortiSwitchManager的多個(gè)版本,可能允許未經(jīng)認(rèn)證的攻擊者進(jìn)行遠(yuǎn)程利用。

關(guān)于SonicWall設(shè)備暴露的漏洞被追蹤為于CVE-2024-40766,是一個(gè)評(píng)分高達(dá)9.8的不當(dāng)訪問控制漏洞,存在于管理SonicWall設(shè)備和防火墻的SonicOS操作系統(tǒng)管理界面和控件中。Cyble檢測(cè)到超過48.6萬臺(tái)SonicWall設(shè)備受此漏洞影響。托管安全公司 Arctic Wolf 報(bào)告稱,F(xiàn)og 和 Akira 勒索軟件運(yùn)營(yíng)商正在 SSL VPN 環(huán)境中利用該漏洞。

另外,由于存在兩個(gè)評(píng)分為10分的漏洞CVE-2024-51567 和 CVE-2024-51568,CyberPanel 實(shí)例受到了大量勒索軟件和加密程序的攻擊。 開源虛擬主機(jī)控制面板用于簡(jiǎn)化服務(wù)器管理,特別是對(duì)于那些使用 LiteSpeed Web 服務(wù)器的用戶。 在 Cyble 檢測(cè)到的近 33000 個(gè)被暴露的 CyberPanel 實(shí)例中,有一半以上受到了攻擊。

與此同時(shí),Cyble還報(bào)告了對(duì) LightSpeed Cache 和 GutenKit WordPress 插件的主動(dòng)攻擊,以及針對(duì)工業(yè)網(wǎng)絡(luò)中那些難以更新的設(shè)備的攻擊,因此較舊的漏洞仍然會(huì)受到非常高級(jí)別的攻擊,包括 Treck TCP/IP 漏洞,該漏洞在最新報(bào)告中被攻擊了36.1萬次。