暴露在互聯網上的 ICS 數量降至 100,000 以下

根據網絡安全評級公司 Bitsight 的一份報告,過去幾年,暴露在互聯網上的工業控制系統 (ICS) 的數量持續減少,截至 2023 年 6 月已降至 10 萬個以下。

什么是工業控制系統?

工業控制系統允許組織控制工業機械、設備和其他物理基礎設施。工業控制系統的示例包括:

- 向控制器報告現場數據的傳感器。

- 控制機械運動的執行器、開關、閥門和繼電器。

- 控制電梯和自動扶梯、消防和安全系統以及安保系統運行的樓宇管理系統 (BMS) 。

- 自動油箱壓力表 (ATG) 可監測商業油箱(如消費加油站的油箱)中的燃油油位。

這些 ICS 設備用于控制我們社會中的大部分物理基礎設施,從交通信號燈到疫苗生產。攻擊者對這些系統的控制和操縱是一個嚴重的問題。

暴露的工業控制系統的潛在后果

ICS 控制的許多物理系統對于一個地區或組織的運作至關重要。因此,這些系統的中斷可能會導致嚴重的業務中斷、對人類安全的威脅、數據和知識產權 (IP) 泄露、國家安全威脅等等。

利用物理基礎設施的網絡攻擊并不新鮮:

- 上個月,有報道稱 攻擊者破壞了亞洲國家電網;

- 針對殖民地管道的勒索軟件事件擾亂了美國東海岸的石油和天然氣輸送,導致短缺和恐慌;和

- 2016 年,Industroyer 惡意軟件針對烏克蘭基輔的電力供應系統,關閉了目標地區的電力。

許多工業系統(無論是否是關鍵基礎設施)都使用舊的、難以修補的軟件,但仍然在社會和組織中發揮著關鍵作用,因此修補停機時間成本高昂,或者給人們帶來不便或痛苦。關閉電網或其他關鍵工業環境來解決問題所產生的深遠影響通常比關閉信息技術 (IT) 環境所產生的影響更大。因此,與 IT 領域所經歷的情況不同,OT 系統的安全保護更加復雜,并且存在非正統的瓶頸。

公司和研究人員定期掃描互聯網以查找暴露的 ICS,在過去十年中,他們報告稱看到了數萬甚至數百萬個系統,具體取決于他們的方法和研究長度。

然而,有趣的是看到同一家公司的逐年趨勢,這可能具有一致的方法。

Bitsight 一直在跟蹤面向互聯網的 ICS的數量,將這些系統映射到其全球組織的庫存中。值得注意的是,雖然該公司將已識別的系統稱為 ICS,但根據目標協議,它們不僅包括工業環境中使用的系統,還包括物聯網、樓宇管理和自動化設備以及其他運營技術 (OT)。

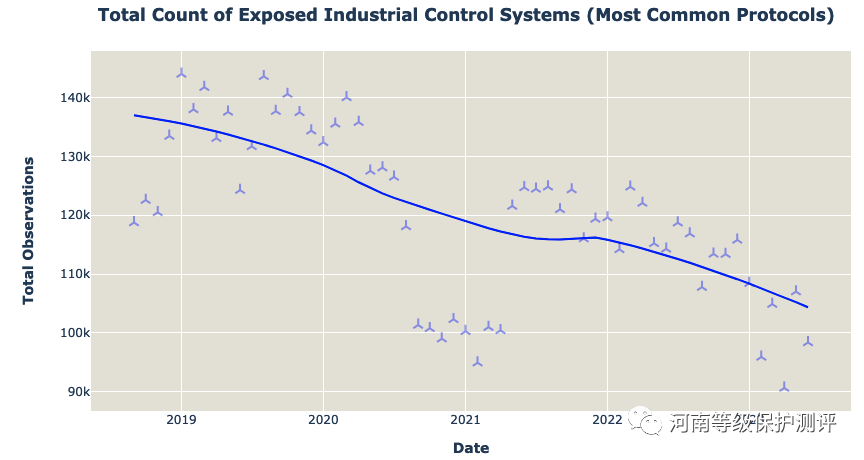

該公司的分析顯示,暴露的系統數量已從2019年的約14萬個逐漸減少到2023年6月的不足10萬個。

圖片

圖片

Bitsight 指出:“這是一個積極的進展,表明組織可能會正確配置、轉向其他技術,或從公共互聯網上刪除以前暴露的 ICS。”

此外,同期受影響的組織數量從大約 4,000 個減少到 2,300 個。仍然擁有面向公眾的系統的實體包括 96 個國家/地區的組織,其中包括財富 1000 強公司。

受影響最大的10個國家是美國、加拿大、意大利、英國、法國、荷蘭、德國、西班牙、波蘭和瑞典。

受影響最嚴重的行業是教育、技術、政府、商業服務、制造業、公用事業、房地產、能源、旅游和金融。

2023 年,最常見的協議是 Modbus、KNX、BACnet、Niagara Fox、Siemens 的 S7、Ethernet/IP、Lantronix、自動儲罐壓力表 (ATG)、Moxa 的 NPort 和 Codesys。

例如,就教育行業而言,最常見的協議是 BACnet、Niagara Fox 和 Lantronix,它們通常用于構建自動化和物理安全系統。

Bitsight 解釋說:“雖然暴露的 ICS 總數一直呈下降趨勢,但我們在逐個協議的基礎上檢測到了獨特的行為。” “到 2023 年 6 月,通過 Modbus 和 S7 協議進行通信的暴露系統和設備比以前更加常見,前者從 2020 年起越來越普遍,后者從 2022 年中期開始越來越普遍。”

“然而,自 2021 年左右以來,通過 Niagara Fox 通信的暴露工業控制系統一直呈下降趨勢。組織應意識到這些流行程度的變化,以便為他們的 OT/ICS 安全策略提供信息。降低 OT 風險的首要步驟之一是了解風險可能存在于何處,”該公司補充道。

Bitsight 還指出,公司應專注于根據其位置保護特定協議。例如,使用Codesys、KNX、Nport和S7協議的系統主要出現在歐盟,而ATG和BACnet主要出現在美國。