2025年首個滿分漏洞,PoC已公布,可部署后門

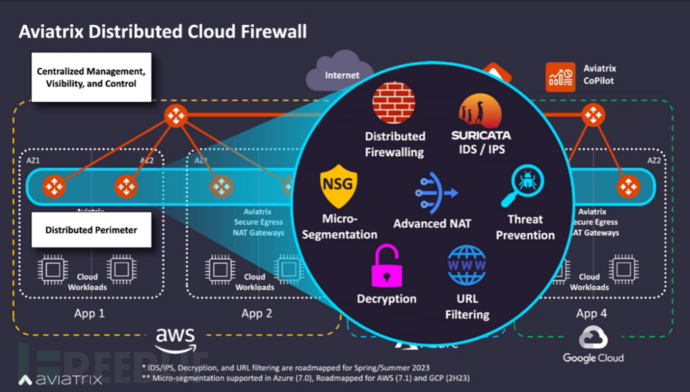

云攻擊者正在大肆利用名為Max - Critical Aviatrix RCE漏洞(編號CVE - 2024 - 50603),此漏洞在CVSS評分中高達10分(滿分10分),能夠在受影響系統上執行未經身份驗證的遠程代碼,網絡犯罪分子借此漏洞植入惡意軟件。

最壞的情況下,該漏洞會讓未經身份驗證的遠程攻擊者在受影響系統上運行任意命令,進而完全掌控該系統。目前,攻擊者利用此漏洞在易受攻擊的目標上部署XMRig加密貨幣挖礦惡意軟件和Sliver后門。

CVE - 2024 - 50603:高風險漏洞

研究人員于1月10日在博客中警示,該漏洞在亞馬遜Web服務(AWS)云環境中尤為危險,因為在此環境中,Aviatrix Controller默認允許權限提升。

“依據我們的數據,約3%的云企業環境部署了Aviatrix Controller。在這些環境里,托管Aviatrix Controller的虛擬機中有65%存在通向管理云控制平面權限的橫向移動路徑。”

數百家大型企業運用Aviatrix的技術管理AWS、Azure、谷歌云平臺(GCP)以及其他多云環境中的云網絡。常見應用場景包括自動化部署與管理云網絡基礎設施,以及管理安全、加密和連接策略等,其客戶包括不少大型集團企業。

CVE - 2024 - 50603是由于Aviatrix Controller未能正確檢查或驗證用戶,通過其應用程序編程接口(API)發送的數據而產生。這是最新暴露出來的一個與各類組織(不論規模大小)日益增多的API使用相關的安全風險漏洞。其他常見的API相關風險還包括因配置錯誤、缺乏可見性以及安全測試不足而產生的風險。

該漏洞存在于所有版本低于7.2.4996或7.1.4191的受支持Aviatrix Controller版本中。Aviatrix已經發布了針對該漏洞的補丁,并且建議相關組織進行補丁安裝或者升級到Controller的7.1.4191或7.2.4996版本。

Aviatrix公司指出:“在某些情形下,補丁在控制器升級過程中并非完全持久有效,即便控制器狀態顯示為‘已打補丁’,也必須重新應用,例如在不受支持的控制器版本上應用補丁這種情況。”

黑客發動機會性云攻擊

安全研究員Jakub Korepta(來自SecuRing)發現了這一漏洞并向Aviatrix報告,于1月7日公開披露了該漏洞的詳細信息。僅一天之后,一個針對該漏洞的概念驗證利用程序就在GitHub上可獲取,隨即引發了近乎立即利用的網絡攻擊與入侵活動。

Wiz人工智能與威脅研究副總裁Alon Schindel表示:“自概念驗證發布以來,Wiz觀察到大多數易受攻擊的企業都未曾更新修復補丁。目前我們也看到,客戶正在對自己的系統進行修補,從而抵御攻擊者的攻擊。”

Schindel將到目前為止的利用活動描述為主要是一種機會性的活動,是掃描器和自動化工具集在互聯網上搜尋未打補丁Aviatrix企業的結果。

他表示:“盡管在某些情況下,所使用的有效載荷和基礎設施表明在一些案例中有更高的復雜性,但大多數嘗試看起來像是廣泛的掃描,而非針對特定組織的高度定制化或者有針對性的攻擊。”

現有的數據表明,多個威脅行為者(包括有組織的犯罪團伙)正在以多種方式利用該漏洞。“依據環境的設置,攻擊者可能會竊取敏感數據、訪問云或本地基礎設施的其他部分或者擾亂正常運營。”

API相關網絡風險的警示

Ray Kelly稱,Aviatrix Controller漏洞再次讓人們意識到API端點日益增長的風險,以及應對這些風險所面臨的挑戰。該漏洞表明僅僅一個簡單的網絡調用就可能攻破服務器,凸顯了對API進行徹底測試的必要性。鑒于API的規模、復雜性以及相互依賴性,并且許多API是由外部軟件和服務提供商開發和管理的,這樣的測試可能極具挑戰性。

Kelly進一步表示:“緩解這些風險的一個有效方法是建立針對第三方軟件明確的‘治理規則’。這包括實施針對第三方供應商的全面審查流程、執行一致的安全措施以及持續監控軟件性能和漏洞。”

Schindel表示,受新Aviatrix漏洞影響的組織最佳應對策略是盡快應用該漏洞的補丁。無法立即打補丁的組織應該立即限制對Aviatrix Controller的網絡訪問,僅允許受信任的來源進行訪問。他們還應當密切監控日志和系統行為中的可疑活動或者已知利用指標,針對與Aviatrix相關的異常行為設置警報,并減少云身份之間不必要的橫向移動路徑。

Aviatrix發言人Jessica MacGregor表示,鑒于該漏洞潛在的嚴重性,公司在2024年11月就發布了針對該漏洞的緊急補丁。該安全補丁適用于所有受支持的版本,并且對已經結束兩年支持的Aviatrix Controller版本同樣適用。該公司還通過多個有針對性的活動私下聯系客戶,以確保受影響的組織應用了補丁,MacGregor稱。

雖然相當一部分受影響的客戶已經應用了補丁并采取了推薦的加固措施,但仍有一些組織尚未進行操作。MacGregor指出,正是這些客戶正在遭受當前的攻擊。“雖然我們強烈建議客戶保持軟件的最新狀態,但在Controller版本6.7 +上應用了安全補丁的客戶,即使沒有升級到最新版本也能夠得到保護。”

參考來源:https://www.darkreading.com/cloud-security/cloud-attackers-exploit-max-critical-aviatrix-rce-flaw