Windows文件管理器漏洞可導致網絡欺騙攻擊 - PoC已發布

Windows文件管理器中發現了一個名為CVE-2025-24071的關鍵漏洞,攻擊者只需解壓壓縮文件即可竊取用戶的NTLM哈希密碼,無需用戶進行任何交互。安全研究人員已發布了該高危漏洞的概念驗證(PoC)利用程序,微軟已在2025年3月的更新中修復了該漏洞。

Windows文件管理器漏洞分析

該漏洞被稱為“通過RAR/ZIP解壓縮導致的NTLM哈希泄露”,利用了Windows文件管理器的自動文件處理機制。當用戶從壓縮包中提取一個包含惡意SMB路徑的.library-ms文件時,Windows文件管理器會自動解析其內容以生成預覽和索引元數據。

即使用戶從未顯式打開提取的文件,這種自動處理也會發生。安全研究員“0x6rss”表示,.library-ms文件格式是基于XML的,Windows文件管理器信任該文件格式以定義庫位置,其中包含一個指向攻擊者控制的SMB服務器的標簽。

在提取文件后,Windows文件管理器會嘗試自動解析嵌入的SMB路徑(例如,\192.168.1.116\shared)以收集元數據。此操作會觸發受害者系統與攻擊者服務器之間的NTLM認證握手,從而在沒有用戶交互的情況下泄露受害者的NTLMv2哈希。

漏洞利用過程

研究人員通過進程監控工具觀察到,在提取文件后,Explorer.exe和SearchProtocolHost.exe(Windows索引服務的一部分)會立即對.library-ms文件執行以下操作:

- CreateFile:自動打開文件

- ReadFile:讀取文件內容

- QueryBasicInformationFile:提取元數據

- CloseFile:處理完畢后關閉文件

Wireshark抓包數據證實,這些操作會立即觸發SMB通信嘗試,包括NTLM認證握手。

風險因素 | 詳細信息 |

受影響產品 | 微軟Windows(特別是Windows文件管理器) |

影響 | - 泄露受害者的NTLMv2憑證,用于傳遞哈希攻擊 - 潛在的離線NTLM哈希破解 - 創建欺騙漏洞 |

利用前提 | - 用戶必須解壓一個特制的.library-ms文件 - 攻擊者需要設置SMB服務器以接收認證請求 |

CVSS 3.1評分 | 7.5(重要) |

PoC利用與威脅情報

該漏洞可能導致敏感信息暴露給未經授權的攻擊者,從而引發網絡欺騙攻擊。2025年3月16日,安全研究員“0x6rss”在GitHub上發布了一個概念驗證利用程序。該PoC包含一個生成惡意.library-ms文件的Python腳本,可通過簡單的命令運行:python poc.py。

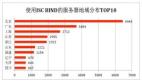

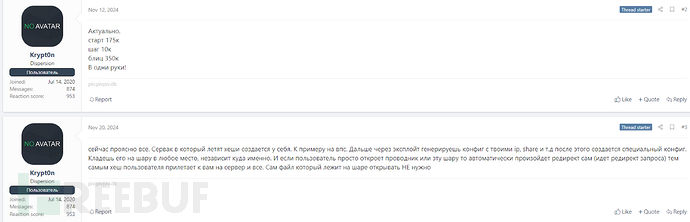

有證據表明,此漏洞可能在公開披露之前已被出售和利用。一個名為“Krypt0n”的威脅行為者據稱是惡意軟件“EncryptHub Stealer”的開發者,其在黑市論壇上出售了該漏洞利用程序。

威脅行為者的帖子

根據翻譯的論壇帖子,該攻擊者解釋道:“接收哈希的服務器是在本地創建的,例如在VPS上。然后,通過利用該漏洞,你可以生成一個包含你的IP、共享路徑等的配置文件。……如果用戶只是打開文件管理器或訪問共享文件夾,就會發生自動重定向,用戶的哈希值將被發送到你的服務器。”

漏洞緩解措施

微軟已于2025年3月11日通過“補丁星期二”更新修復了該漏洞。強烈建議所有Windows用戶立即應用這些安全更新。該漏洞是微軟產品中不斷增加的NTLM相關漏洞之一,此前研究人員在Microsoft Access、Publisher和其他應用程序中也發現了類似的憑證泄露問題。

安全專家建議用戶保持所有微軟產品的更新,并實施額外的防護措施以應對NTLM中繼攻擊,例如啟用SMB簽名并在可能的情況下禁用NTLM。