惠普被黑客入侵,機密數據在暗網出售

黑客IntelBroker宣稱已經入侵惠普企業公司(HPE),并公布了諸如源代碼、證書和個人身份信息(PII)等敏感數據,這些數據如今可在線售賣。

聲名狼藉的IntelBroker黑客及其同伙宣稱對入侵惠普企業公司(HPE)一事負責。HPE是一家總部位于美國得克薩斯州休斯頓的全球性企業,為企業提供技術解決方案。

這名此前與多起備受矚目的數據泄露事件有關聯的黑客,目前正在出售據稱被盜取的數據,并且要求以門羅幣(XMR)加密貨幣支付,以此確保匿名性與不可追蹤性。

這一消息是由黑客本人向Hackread.com透露的,隨后在由黑客管理的網絡犯罪和數據泄露論壇Breach Forums上公布。在與Hackread.com的獨家對話中,IntelBroker宣稱此次入侵是對HPE基礎設施的直接攻擊,并非通過第三方獲取訪問權限,而通過第三方獲取權限在近期的攻擊中較為常見。

被盜數據都有哪些?

IntelBroker還分享了一個數據樹以及兩張據稱從公司內部基礎設施截取的截圖。Hackread.com分析發現,這個數據樹似乎與一個開發或系統環境有關,其中包含開源軟件和專有包管理系統。

此外,黑客宣稱已經提取了敏感數據,包括源代碼、私人GitHub倉庫、Docker構建、證書(私鑰和公鑰)、屬于Zerto和iLO的產品源代碼、與交付相關的舊PII等用戶數據,還有訪問API、WePay、自托管GitHub倉庫等的權限。

在Hackread.com對據稱的數據樹進行初步分析時,有幾項發現與黑客的聲明相符。目錄結構中包含了私鑰和證書,例如`ca-signed.key`和`hpe_trusted_certificates.pem`,這表明可能暴露了敏感的加密材料。

HPE產品(如iLO和Zerto)的源代碼也存在,文件如`ilo_client.py`和`zerto_bootstrapper.py`暗示了專有實現的泄露。對`.github`目錄和私有倉庫的`.tar`存檔的引用進一步表明開發資產可能已被泄露。

此外,文件中出現了如`VMW-esx-7.0.0-hpe-zertoreplication.zip`和`ZertoRunner.exe`等文件,這表明可能泄露了編譯后的軟件包和部署文件。如果這些信息被HP證實,這可能會成為一起重大的安全事件。

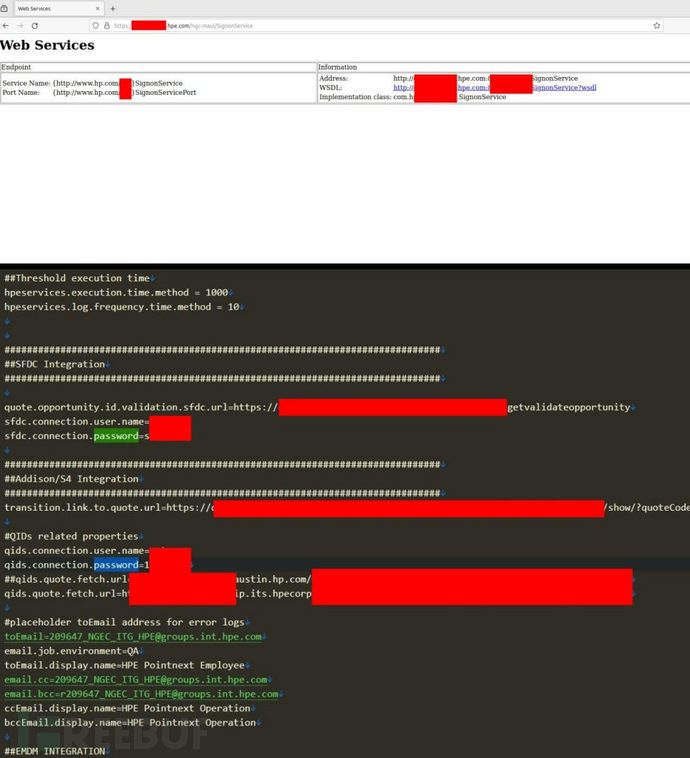

以下圖片結合了黑客分享的兩張截圖,提供了對惠普企業公司內部系統的詳細洞察。第一張截圖顯示了惠普企業公司內部SignonService網絡服務的詳細信息。圖片展示了服務的端點地址、WSDL鏈接和實現類,可能暴露了敏感的基礎設施信息。

第二張截圖揭示了惠普企業公司內部系統的敏感配置細節。圖片暴露了Salesforce和QIDs集成的憑證、SAP S/4 HANA報價服務的內部URL,以及用于錯誤日志記錄的占位符電子郵件地址,這可能突顯了HPE基礎設施中的嚴重安全漏洞。

此惠普非彼惠普

雖然惠普企業公司(HPE)和惠普公司(HP Inc.)的名稱常常被混用,但它們是兩家不同的公司,業務重點也有所不同。2015年,惠普拆分為兩家獨立的實體。惠普公司繼續專注于消費類產品,例如筆記本電腦、臺式機和打印機;而惠普企業公司(HPE)則專注于提供企業級IT解決方案,涵蓋服務器、存儲、網絡和云計算等方面。

這兩家公司相互獨立,擁有各自獨立的所有權和管理權。強調這一區別很重要,因為此次報道的入侵事件專門針對HPE,并非惠普公司。

Intel Broker因高調的數據泄露事件而聞名。2024年10月,黑客宣稱入侵思科并竊取了數TB的數據。思科后來證實,被盜數據源于一個配置錯誤、公開的DevHub資源,該資源未設密碼保護,致使黑客能夠下載數據。

2024年11月,黑客宣稱通過第三方承包商入侵了諾基亞,以2萬美元的價格出售數據。同一黑客還吹噓入侵了AMD(先進微設備公司),并竊取了員工和產品信息。

參考來源:https://hackread.com/hackers-claim-hewlett-packard-data-breach-sale/