網絡犯罪分子利用圖片標簽中的 Onerror 事件竊取支付信息

網絡安全研究人員近期發現了一種竊取信用卡信息的惡意軟件活動,該活動主要針對運行Magento的電商網站。為了逃避檢測,攻擊者將惡意內容隱藏在HTML代碼的圖片標簽中。

MageCart惡意軟件的新伎倆

MageCart是一種專門從在線購物網站竊取敏感支付信息的惡意軟件。此類攻擊通常會利用客戶端或服務器端的技術手段,通過植入信用卡信息竊取程序來實施盜竊。通常情況下,這種惡意軟件會在用戶訪問結賬頁面輸入信用卡信息時被觸發或加載,要么通過展示虛假表單,要么實時捕獲受害者輸入的信息。

“MageCart”這一名稱來源于這些網絡犯罪組織的原始目標——為在線零售商提供結賬和購物車功能的Magento平臺。多年來,此類攻擊活動通過編碼和混淆技術,將惡意代碼隱藏在看似無害的資源中,如假圖片、音頻文件、網站圖標,甚至是404錯誤頁面。

Sucuri研究員Kayleigh Martin表示:“在這種情況下,影響客戶端的惡意軟件的目標同樣是保持隱蔽。它通過將惡意內容隱藏在HTML的<img>標簽中來達到這一目的,使其容易被忽略。”

利用Onerror事件執行惡意代碼

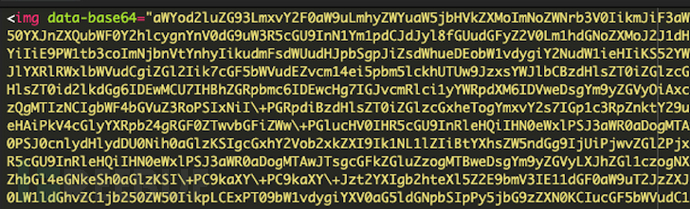

與普通的<img>標簽不同,此次攻擊中的<img>標簽充當了誘餌,其中包含指向JavaScript代碼的Base64編碼內容。當檢測到onerror事件時,該代碼就會被激活。這種攻擊方式更加隱蔽,因為瀏覽器默認信任onerror函數。

Martin解釋說:“如果圖片加載失敗,onerror函數會觸發瀏覽器顯示一個破損的圖片圖標。然而,在此次攻擊中,onerror事件被劫持以執行JavaScript代碼,而不僅僅是處理錯誤。”

此外,攻擊者還利用了<img>HTML元素的“無害性”來增加攻擊的成功率。惡意軟件會檢查用戶是否處于結賬頁面,并等待毫無戒備的用戶點擊提交按鈕,從而將他們輸入的敏感支付信息竊取到外部服務器。

惡意腳本的設計目的是動態插入一個包含三個字段(卡號、有效期和CVV)的惡意表單,并將竊取的信息發送到wellfacing[.]com。

Martin補充道:“攻擊者通過這個惡意腳本實現了兩個令人印象深刻的目標:一是將惡意腳本編碼到<img>標簽中以規避安全掃描器的檢測,二是確保最終用戶在惡意表單被插入時不會注意到異常變化,從而盡可能長時間地保持隱蔽。”

針對電商平臺的持久性攻擊

針對Magento、WooCommerce、PrestaShop等平臺的攻擊者,其目標是盡可能長時間地不被發現。他們注入網站的惡意軟件通常比影響其他網站的常見惡意軟件更為復雜。

與此同時,網絡安全公司還詳細披露了一起涉及WordPress網站的事件。攻擊者利用mu-plugins(或必用插件)目錄植入后門,并以隱蔽方式執行惡意PHP代碼。

Puja Srivastava指出:“與常規插件不同,必用插件在每次頁面加載時都會自動加載,無需激活或出現在標準的插件列表中。攻擊者利用此目錄來保持持久性并規避檢測,因為放置在此處的文件會自動執行,并且無法通過WordPress管理面板輕易禁用。”