針對Web3領域求職者:GrassCall惡意軟件竊取加密貨幣錢包

近日,一場針對Web3領域求職者的社交工程攻擊通過一款名為“GrassCall”的惡意會議應用程序實施虛假面試,進而安裝信息竊取惡意軟件,竊取加密貨幣錢包。數百人已受到此次騙局的影響,部分受害者報告稱其錢包中的資產被清空。

一個Telegram群組已成立,旨在討論此次攻擊,并幫助受影響的用戶清除Mac和Windows設備上的惡意軟件感染。

GrassCall攻擊詳情

此次攻擊由一個名為“Crazy Evil”的俄語“traffer團隊”發起。該團隊通過社交工程攻擊誘騙用戶在Windows和Mac設備上下載惡意軟件。這個網絡犯罪團伙以瞄準加密貨幣領域的用戶而聞名,通常通過社交媒體推廣虛假游戲或工作機會。

用戶被誘騙安裝軟件,這些軟件會在設備上部署信息竊取惡意軟件,用于竊取密碼、身份驗證Cookie以及錢包信息。在與受攻擊的Web3專業人士Choy的交流中,BleepingComputer了解到,攻擊者精心打造了一個在線身份,包括一個網站以及X和領英上的社交媒體資料,偽裝成一家名為“ChainSeeker.io”的公司。

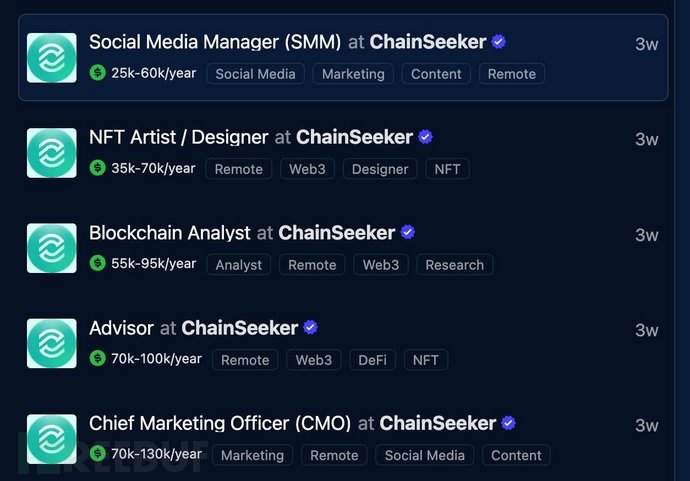

攻擊者隨后在領英、WellFound和CryptoJobsList(一個專注于Web3和區塊鏈職業的熱門招聘網站)上發布了高級職位列表。

CryptoJobsList上推廣的ChainSeeker職位 來源: Choy

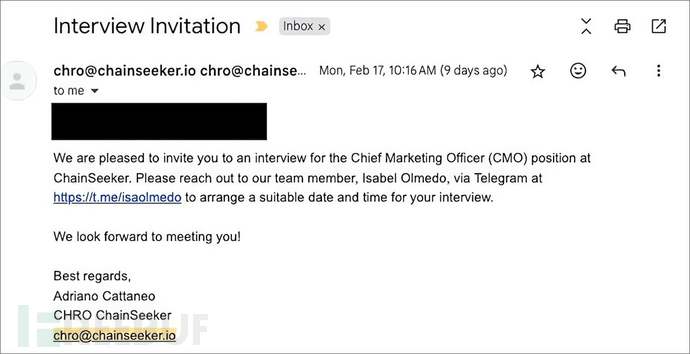

申請職位的求職者會收到一封包含面試邀請的電子郵件,他們將在面試中與首席營銷官(CMO)會面。目標被要求通過Telegram與CMO聯系以協調會議安排。

虛假ChainSeeker公司的面試邀請 來源: Choy

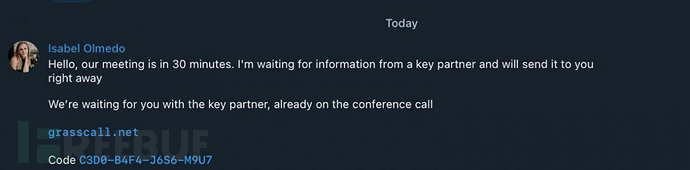

當用戶聯系后,虛假的CMO會告知他們需要從指定網站下載一個名為“GrassCall”的視頻會議軟件,并使用提供的代碼。

與虛假ChainSeeker首席營銷官的Telegram對話 來源: Choy

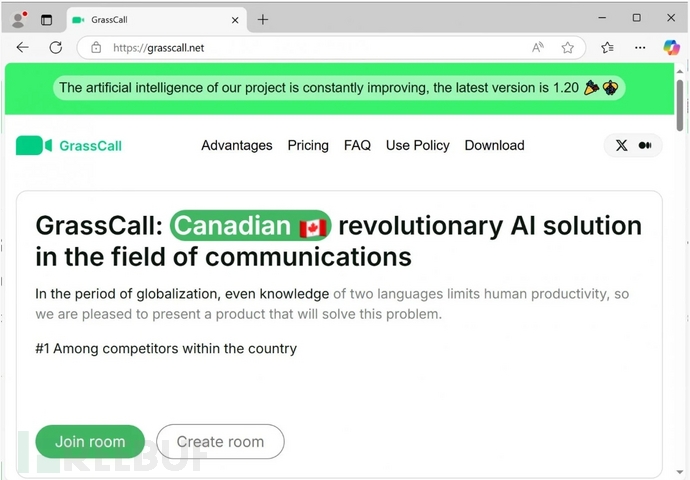

GrassCall軟件從“grasscall[.]net”網站下載,根據訪問者的瀏覽器用戶代理提供Windows或Mac客戶端。

GrassCall[.]net網站 來源: BleepingComputer

網絡安全研究員g0njxa告訴BleepingComputer,GrassCall網站是之前攻擊活動中使用的“Gatherum”網站的克隆版本。這些網站被用于由Crazy Evil子團隊“kevland”實施的社交工程攻擊,Recorded Future的一份報告對此進行了描述。

“Gatherum自稱是一款AI增強的虛擬會議軟件,主要在社交媒體(@GatherumAI)和AI生成的Medium博客(medium[.]com/@GatherumApp)上推廣,”Recorded Future關于Crazy Evil網絡犯罪分子的報告中解釋道。

“負責Gatherum的traffers會獲得一份操作手冊。Gatherum由Crazy Evil子團隊KEVLAND管理,Insikt Group內部將其追蹤為CE-6。”

當訪問者嘗試下載GrassCall應用程序時,系統會提示他們輸入虛假CMO在Telegram對話中分享的代碼。輸入正確的代碼后,網站會提供Windows版的“GrassCall.exe”客戶端[VirusTotal]或Mac版的“GrassCall_v.6.10.dmg”客戶端[VirusTotal]。當程序被執行時,兩者都會安裝信息竊取惡意軟件或遠程訪問木馬(RAT)。

雖然尚不清楚Windows客戶端安裝了哪種信息竊取惡意軟件,但Mac版本會安裝Atomic(AMOS)竊取程序。惡意軟件運行時,會嘗試基于關鍵詞竊取文件、加密貨幣錢包、存儲在Apple鑰匙串中的密碼,以及存儲在網頁瀏覽器中的密碼和身份驗證Cookie。

g0njxa告訴BleepingComputer,竊取的信息會上傳到操作服務器,關于所竊取信息的內容會發布到網絡犯罪企業使用的Telegram頻道。“如果發現錢包,密碼會被暴力破解,資產會被清空,并向誘使用戶下載虛假軟件的人支付報酬,”研究員表示。

研究員稱,Crazy Evil成員的支付信息會公開發布到Telegram上,揭示該行動的成員可以從每個成功清空的受害者那里獲得數萬甚至數十萬美元的收入。

Crazy Evil在Telegram上發布的支付信息 來源: G0njxa

針對此次攻擊,CryptoJobsList刪除了相關職位列表,并警告申請者這是騙局,建議他們掃描設備以查找惡意軟件。

由于此次騙局引起了公眾關注,攻擊者似乎已終止了此次行動,相關網站已無法訪問。然而,對于誤裝了該軟件的用戶,必須更改所訪問網站的密碼、密語和身份驗證令牌,以及擁有的加密貨幣錢包的密碼。

同樣在追蹤這些活動的網絡安全研究員MalwareHunterTeam告訴BleepingComputer,Crazy Evil已發起了一場新的攻擊,冒充一款名為Mystix的NFT區塊鏈游戲。與此前的攻擊類似,該游戲瞄準加密貨幣領域,并使用類似的惡意軟件竊取加密貨幣錢包。