安卓惡意軟件SpyAgent可利用屏幕截圖竊取加密貨幣備份密鑰

一款名為 SpyAgent 的新型安卓惡意軟件近期被發現可利用光學字符識別(OCR)技術,從存儲在移動設備上的截圖中竊取加密貨幣錢包恢復短語。這種加密貨幣恢復短語或種子短語通常由 12-24 個單詞組成,是加密貨幣錢包的備份密鑰,主要用于丟失設備、數據損壞或希望將錢包轉移到新設備時恢復對加密貨幣錢包及其所有資金的訪問。

這類秘密短語深受威脅行為者的追捧,因為一旦他們獲取到這些短語,就能在他們自己的設備上還原他人的錢包,并竊取其中存儲的所有資金。

由于恢復短語有 12-24 個單詞,很難記住,因此加密貨幣錢包往往會提示人們保存或打印這些單詞,并將其存放在安全的地方。為了方便起見,有些人會將恢復短語截圖并保存為移動設備的圖像。

McAfee發現的一起惡意軟件操作至少涉及280個在谷歌Play商店之外分發的APK。這些APK通過短信或惡意社交媒體帖子傳播,能夠利用OCR技術從Android設備上存儲的圖片中恢復加密貨幣恢復短語,構成重大威脅。

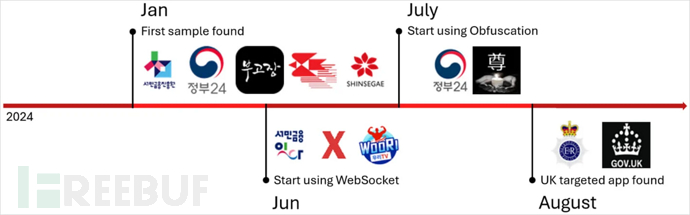

一些 Android 應用程序會偽裝成韓國和英國政府服務、約會網站和色情網站。雖然該活動主要針對韓國,但 McAfee 已觀察到其暫時擴展到英國,并有跡象表明 iOS 變種可能正在早期開發中。

SpyAgent惡意軟件活動時間表,來源:McAfee

2023 年 7 月,趨勢科技揭露了兩個名為 CherryBlos 和 FakeTrade 的安卓惡意軟件家族,它們通過 Google Play 傳播,也使用 OCR 從提取的圖像中竊取加密貨幣數據,因此這種策略似乎正受到越來越多的關注。

SpyAgent 數據提取

一旦感染新設備,SpyAgent 就會開始向其指揮和控制 (C2) 服務器發送以下敏感信息:

- 受害者的聯系人列表,可能是為了通過來自可信聯系人的短信傳播惡意軟件。

- 收到的短信,包括包含一次性密碼 (OTP) 的短信。

- 存儲在設備上用于 OCR 掃描的圖像。

- 通用設備信息,可能用于優化攻擊。

SpyAgent 還可以接收來自 C2 的命令,以更改聲音設置或發送短信,這些命令很可能用于發送釣魚短信以傳播惡意軟件。

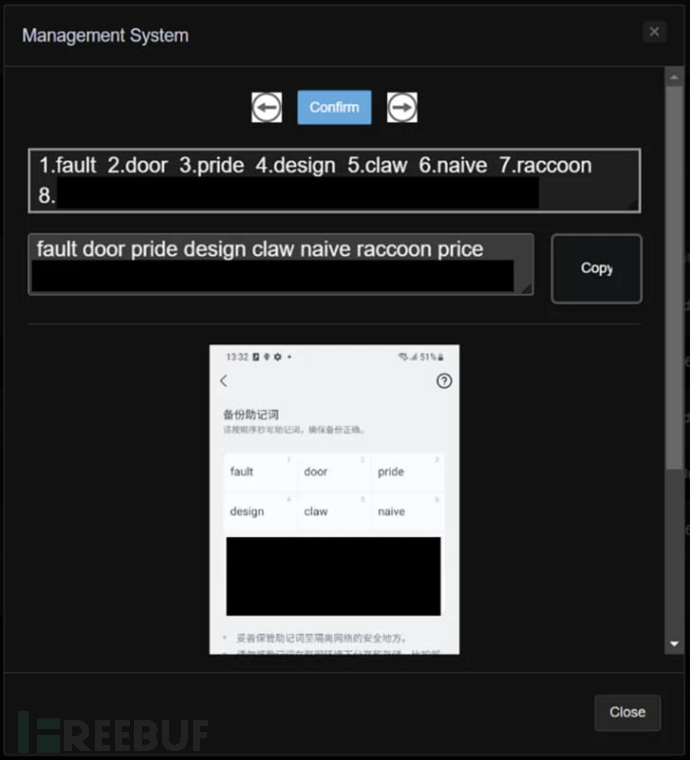

C2 服務器上的 OCR 掃描結果,來源:McAfee

暴露的基礎設施

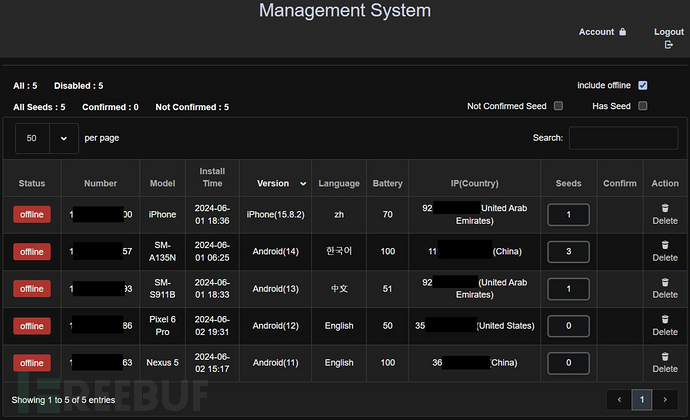

McAfee 發現,SpyAgent 行動的運營者在配置服務器時沒有遵循正確的安全做法,這才導致研究人員能夠輕易訪問服務器、管理員面板頁面以及從受害者那里竊取的文件和數據。

攻擊者的控制面板,來源:McAfee

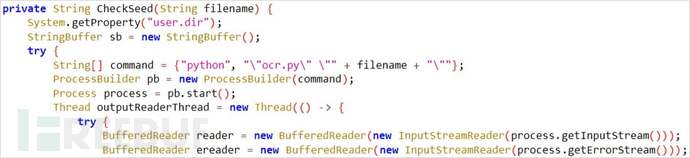

被盜圖像會在服務器端進行處理和 OCR 掃描,然后在管理面板上進行相應整理,以便于管理和立即用于錢包劫持攻擊。

執行圖像 OCR 掃描的代碼,來源:McAfee

如果想降低安卓系統受到此類攻擊的風險,那就不要在 Google Play 以外的渠道下載安裝安卓應用程序,因為那些非官方渠道是惡意軟件傳播的主要途徑。

也不要理會那些鏈接到 APK 下載 URL 的短信,并始終關閉與應用程序核心功能無關的危險權限。另外,定期進行 Google Play Protect 掃描,以檢查是否有被檢測為惡意軟件的應用程序也是十分必要的。