勒索團伙利用網絡攝像頭繞過 EDR 實施加密攻擊

近期,Akira勒索團伙被曝光利用未受保護的網絡攝像頭對受害者的網絡發起加密攻擊,成功繞過了原本在Windows系統中攔截其加密器的端點檢測與響應(EDR)系統。

網絡安全公司S-RM的團隊在為客戶處理一起事件響應時發現了這一不尋常的攻擊手法。值得注意的是,Akira團伙是在嘗試在Windows系統中部署加密器被受害者的EDR攔截后,才轉向利用網絡攝像頭的。

Akira的非傳統攻擊鏈

攻擊者最初通過目標公司暴露的遠程訪問解決方案(可能利用竊取的憑據或暴力破解密碼)進入了企業網絡。獲取訪問權限后,他們部署了合法的遠程訪問工具AnyDesk,并竊取了公司的數據,為后續的雙重勒索攻擊做準備。

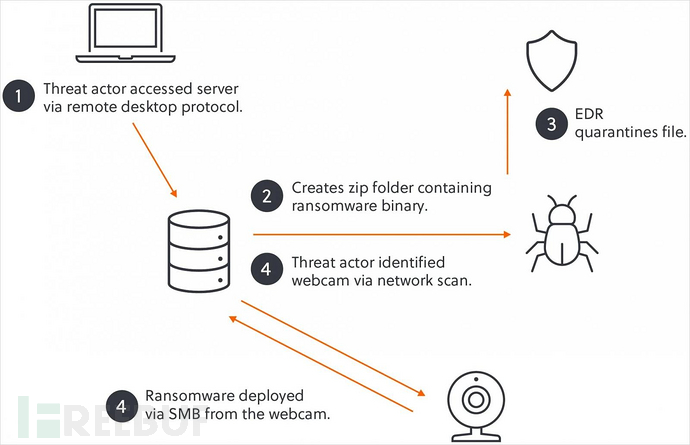

接著,Akira團伙利用遠程桌面協議(RDP)橫向移動,盡可能擴展其在系統中的存在,直至部署勒索軟件負載。最終,他們投放了一個包含勒索軟件負載(win.exe)的密碼保護ZIP文件(win.zip),但受害者的EDR工具檢測并隔離了該文件,成功阻止了攻擊。

在失敗后,Akira開始探索其他攻擊路徑,掃描網絡中的其他設備,最終找到了一臺網絡攝像頭和指紋掃描儀。S-RM解釋說,攻擊者之所以選擇網絡攝像頭,是因為它容易受到遠程Shell訪問和未經授權的視頻流查看漏洞的影響。

此外,該攝像頭運行的是基于Linux的操作系統,與Akira的Linux加密器兼容,且未安裝EDR代理,因此成為通過網絡共享遠程加密文件的最佳設備。

Akira攻擊步驟概覽 來源:S-RM

S-RM向BleepingComputer證實,攻擊者利用網絡攝像頭的Linux操作系統掛載了公司其他設備的Windows SMB網絡共享,并在攝像頭上啟動了Linux加密器,通過SMB對網絡共享進行加密,成功繞過了網絡中的EDR軟件。

S-RM解釋道:“由于該設備未被監控,受害組織安全團隊未察覺到從攝像頭到受影響服務器的惡意服務器消息塊(SMB)流量增加,否則這可能會引起他們的警覺。因此,Akira最終得以加密整個網絡中的文件。”

教訓與建議

S-RM表示,針對網絡攝像頭的漏洞已有補丁可用,這意味著此次攻擊,至少是這一攻擊途徑,是可以避免的。這一案例表明,EDR防護并非全面安全解決方案,企業不應僅依賴它來防范攻擊。

此外,物聯網(IoT)設備通常不像計算機那樣受到嚴格監控和維護,但它們仍構成重大風險。因此,此類設備應與生產服務器和工作站等更敏感的網絡隔離。

同樣重要的是,所有設備,包括IoT設備,都應定期更新固件,以修補已知漏洞,避免被攻擊者利用。