本地部署DeepSeek,安全底線不可無視!

警惕!你的 DeepSeek 可能正在被盜用!

DeepSeek被譽為“國運級的科技成果”,正在掀起本地大模型部署熱潮。大模型的能力上限由算力和算法決定,大模型的底線是信息安全。很多企業之所以本地部署DeepSeek就是出于安全考慮,以為DeepSeek本地部署就不存在信息安全問題,其實本地部署DeepSeek也有巨大的安全風險。

1.國家通報,本地化大模型部署存在嚴重安全風險

近日,國家網絡安全通報中心通報CNTA-2025-003安全公告,大模型工具Ollama存在嚴重安全風險,Ollama 默認配置存未授權訪問和模型竊取風險,可能會導致數據泄露、服務中斷等風險。

圖片

圖片

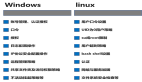

Ollama是一個開源的、跨平臺的、大模型工具,最大特點是使用簡便,支持網絡訪問,支持多種模型,包括 DeepSeek。

圖片

圖片

本地化部署DeepSeek,絕大多數情況下都使用Ollama。這就意味著,本地化部署DeepSeek,默認配置有很大的安全風險。

2.風險原理是什么?

本地部署大模型的工具Ollama,在未設置安全防護的情況下暴露在互聯網中。任何人都可以在未授權的情況下訪問使用。

圖片

圖片

攻擊者只需要知道大模型的ip地址和服務端口,甚至無需獲取端口號,直接暴力破解得到端口號,即可造成一次未授權攻擊。

圖片

圖片

通過漏洞攻擊者很容易獲得大模型管理員權限,會造成辛苦訓練成功的大模型成果被竊取,敏感數據泄露。

3.危害有哪些?

Ollama的未授權訪問,有以下危害。

篡改DeepSeek模型數據:攻擊者通過服務接口刪除模型或篡改模型訓練數據。注入有害代碼或刪除關鍵組件,導致服務崩潰。

DeepSeek模型參數被竊取:攻擊者盜取大模型核心參數,對于涉密等敏感重要部門造成嚴重危害。

DeepSeek模型投毒:攻擊者通過接口查看正在運行的模型,接著下載有毒的模型,刪除正常模型,遷移有毒模型到正常模型路徑,通過有毒模型污染使用者的對話。

DeepSeek模型資源消耗:攻擊者可以通過使用者的Ollama模型進行商業服務從而非法獲利,造成私有 Ollama 服務器被人薅羊毛。

Ollama的未授權訪問是一個嚴重的問題,需要引起重視。根據第三方報告,目前可以搜索到公共網絡上至少有超過2萬個未設防的Ollama大模型服務,這個數字還在不斷增加,尤其是DeepSeek數字增加更快。

4.如何處置應對?

可以通過以下六項措施,保障本地部署大模型安全。

1) 保持版本更新

關注官方公告,定期升級Ollama,定期更新補丁庫和漏洞庫。

2)強化訪問控制

限制端口暴露范圍,禁止 11434 端口對公網開放,僅允許本地或內網訪問(如配置參數--listen localhost:11434)。或通過防火墻規則雙向過濾 11434 端口流量,阻斷未授權請求。

3) 監控與防御

實時行為監測,部署入侵檢測系統(IDS),分析異常流量和訪問模式。定期審計日志(如~/.ollama/logs/server.log),排查可疑操作(如POST /api/pull)。

4)部署架構優化

配置反向代理與防護層,通過 Nginx 等反向代理配置 HTTP Basic認證或 OAuth 集成。

5) 全面安全檢查

通過漏洞掃描、滲透測試等安全檢查手段,從內部和外部進行安全檢查,不光是檢查ollama漏洞,還檢查操作系統、網絡的安全風險,確保整個大模型環節達到安全基線。

6) 長期安全策略

持續定期安全評估,開展漏洞掃描與滲透測試,持續識別潛在風險。對相關人員進行大模型安全意識培訓,制訂應急預案,提升安全意識及應急響應能力。