嚴重性10分的Erlang SSH漏洞已出現公開利用代碼

漏洞概述:未認證攻擊者可完全控制設備

網絡安全專家正緊急呼吁企業立即修復Erlang/OTP安全外殼(SSH)協議中的一個高危漏洞(CVE-2025-32433)。該遠程代碼執行(RCE)漏洞的CVSS評分為滿分10分,攻擊者無需認證即可完全控制受影響設備。該漏洞于4月16日被發現后,研究人員已迅速開發出利用代碼。

"當出現'遠程代碼執行'這個詞時通常意味著大麻煩,而這次受影響的是電信運營商設備(如網絡交換機)上的關鍵服務,情況更為嚴峻。"Beauceron Security公司CEO大衛·希普利指出,"這種10分漏洞非常罕見:無需認證就能在關鍵基礎設施上執行任意代碼。"

影響范圍:電信與IoT領域面臨重大風險

Erlang/OTP平臺廣泛應用于電信、物聯網(IoT)及其他分布式應用。據Arctic Wolf安全專家安德烈斯·拉莫斯分析,該平臺實質上是"互聯網的支柱",思科數據顯示90%的網絡流量都經由Erlang控制的節點。

該漏洞影響OTP-SSH協議——該協議用于在管理工業控制系統(ICS)和操作技術(OT)設備(包括路由器、交換機和智能傳感器)的控制平面上建立安全連接。若SSH守護進程以root、超級用戶或管理員權限運行,攻擊者將可能完全控制系統,導致:

- 第三方操控關鍵資源

- 敏感數據遭未授權訪問

- 引發拒絕服務(DoS)攻擊癱瘓網絡

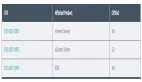

受影響版本包括:

- Erlang/OTP-27.3.2及更早版本

- Erlang/OTP-26.2.5.10及更早版本

- Erlang/OTP-25.3.2.19及更早版本

緩解措施:立即升級或限制訪問

Arctic Wolf已確認愛立信、思科、美國國家儀器、博通等多家廠商的產品受影響。安全團隊建議:

(1) 立即升級至安全版本

(2) 無法立即升級的企業應:

- 禁用SSH服務器

- 通過防火墻規則限制訪問

德國波鴻魯爾大學研究人員指出,該漏洞源于SSH協議消息處理缺陷,允許攻擊者在認證前發送協議消息。"任何使用Erlang/OTP SSH提供遠程訪問的應用都應視為受影響。"研究人員警告。

漏洞利用已公開,修復刻不容緩

Horizon3攻擊團隊的安全研究人員在漏洞披露后迅速復現并開發出概念驗證(PoC)利用代碼,稱其"異常簡單"。目前相關PoC代碼已在GitHub等平臺公開。

希普利特別強調,電信行業面臨國家級黑客組織的重大威脅:"近期中國黑客組織'鹽臺風'(Salt Typhoon)就成功滲透了多個美國電信網絡。"他建議企業不應僅從短期緩解角度看待此漏洞,而需進行全面的風險管理分析。

該事件也凸顯了通用漏洞披露(CVE)計劃的重要性——該計劃上周險些因美國政府停止撥款而中斷(最終在最后一刻獲得延期)。希普利補充道:"加上正值長假周末,很多IT和OT團隊本周的開端想必不太愉快。"