百銳截獲可繞過主流主動防御的超強后門程序

病毒描述 :

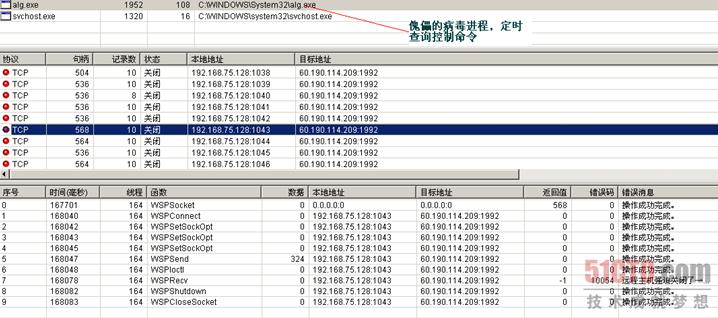

百銳信息安全實驗室近日捕獲一個新型后門程序backdoor. w32.alg.sy,該病毒使用非常特殊的方式注入系統的alg.exe 進程,繞過了絕大部分主動防御程序及防火墻。在alg.exe進程開啟多個線程,接收黑客指令,傳送用戶數據。

本地行為:

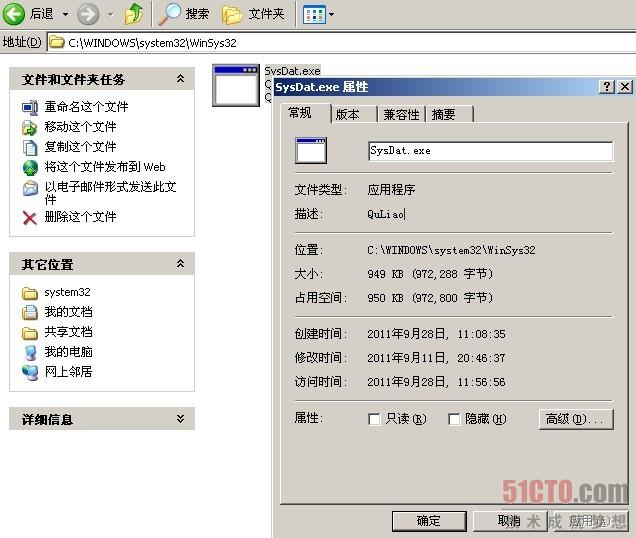

1 病毒運行后是否自身副本到"C:\WINDOWS\System32\WinSys32目錄下。

2 啟動副本SysDat.exe程序,該程序完成一些列注入動作。

3 建立一個服務程序啟動項,偽造成Microsoft Windows Media Player,同時覆蓋相應路徑下的unregmp2.exe程序。

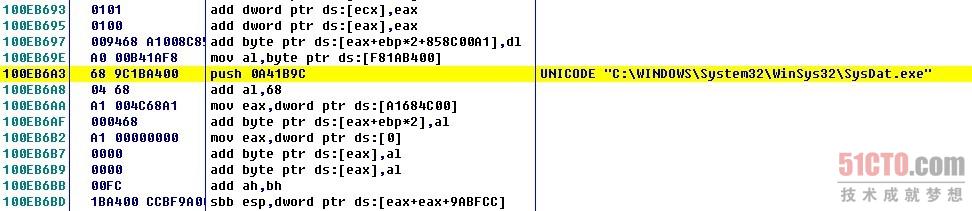

4 sysdat.exe 創建系統的文件lag.exe,并掛起該進程,同時修改該進程內部數據,注入病毒代碼到里面,這樣就使用系統進程lag.exe的殼子完成病毒的

病毒映射的新模塊基址0x10000000

#p#

#p#

而真正的alg模塊在0x01000000

Alg進程就變成了病毒程序的寄宿的空殼子。

5 每次開機重啟服務路徑下的unregmp2.exe都會啟動sysdat.exe進程,同時在啟動傀儡進程alg.exe 。

網絡行為:

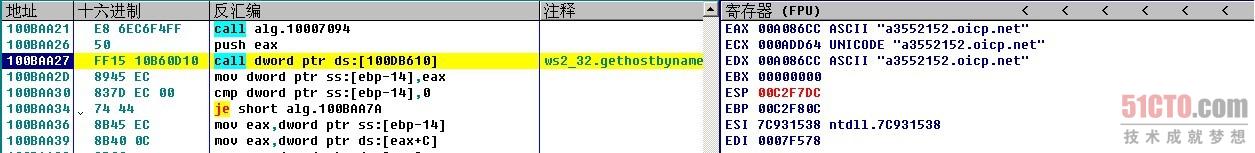

1 在傀儡進程中,會連接60.190.114.209(http://a3552152.oicp.net/)報告當前狀態。

2 每個一段時間就按照對應的被控命令上傳用戶數據。

3 該ip指向浙江溫州地區,而該進程文件偽裝的一個信息同樣是一個家浙江地區的IT公司。

4 每次將本地數據,固定傳送2000個加密的數據包。

百銳啟發式病毒檢測引擎基于新型檢測技術,不需升級即可查殺該病毒。百銳實驗室提醒廣大網民,未使用百銳引擎的用戶請及時升級病毒庫,開啟主動防御功能來攔截該病毒。

【編輯推薦】