“支付大盜”之木馬分析報告

“支付大盜”是最新出現利用百度競價排名推廣的網購木馬。近日,當用戶在百度搜索“阿里旺旺官網”,推廣鏈接會出現一條木馬網站(www.hqdym.com)。該網站頁面與阿里旺旺真實官網非常相似,其下載按鈕則指向“支付大盜”木馬壓縮包。

“支付大盜”(wangwang.rar)解壓縮后包括兩個文件,分別是:阿里巴巴.exe(實際為“秀我視頻聊天平臺”)、ClientModule.dll(體積很大、包含多種將要釋放的文件)。

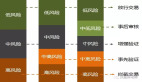

木馬攻擊流程分析

一、用戶雙擊運行“阿里巴巴.exe”之后,它會加載執行ClinetModule.dll,由后者釋放以下文件到D盤目錄:MOMO.exe、RSA.dll、AES.dll、MouseKeyHook.dll,以及alipay.ini配置文件;

二、MOMO.exe為脈脈傳音P2P聊天工具,它啟動之后會加載RSA.dll、AES.dll、MouseKeyHook.dll,其中RSA.dll為木馬文件;

三、RSA.dll木馬行為:

1)該dll運行后首先會去www.332332.net/這個網址獲取配置信息,用于配置木馬盜取到的金額轉向哪個第三方收錢賬戶;

2)監視瀏覽器訪問的網址,當用戶進行網上支付操作時啟動劫持;

3)在用戶支付表單將要發送出去的時候,木馬一方面截獲表單數據,把此時的數據記為A;

4)木馬啟動另一個在匯暢網(m818.com)上幾乎同步的游戲點卡交易,購買與中招用戶付款金額幾乎等值的游戲點卡等虛擬商品,再把交易中要求輸入的驗證碼顯示在中招用戶面前,由用戶自己辨識輸入。這樣木馬就能得到驗證碼,再將購買點卡需要提交的表單標記為B:

這時出現了兩個網購交易表單,結構如下:

A:正常用戶的支付寶信息+支付金額+支付的目標賬號D1

B:木馬作者的支付寶信息+支付金額+驗證碼(已得到)+支付的目標賬號D2

于是,木馬可以篡改交易數據生成如下表單:

C:正常用戶的支付寶信息+支付金額+驗證碼(已得到)+支付的目標賬號D2

最后,“支付大盜”把中招用戶的交易金額轉到了自己的賬戶,對木馬作者來說,等于花別人的錢給自己買了游戲點卡,從而銷贓獲利。