新型“Safe”APT攻擊興起 受害IP主要源自亞洲

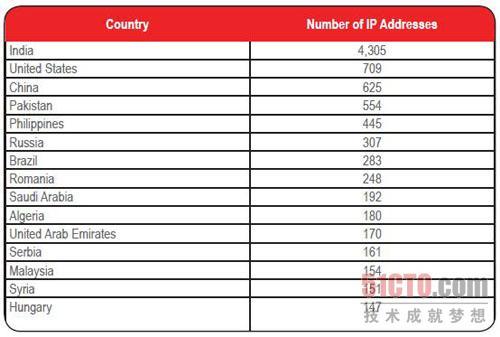

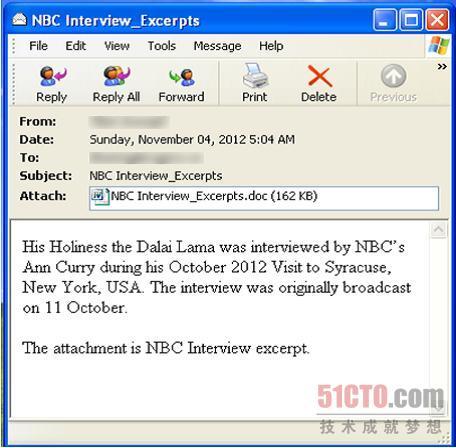

5月31日,趨勢科技發現一個名為“Safe”的全新APT攻擊,攻擊對象為政府機關、科技公司、媒體、研究機構,以及非政府組織。“Safe”攻擊采用魚叉式網絡釣魚電子郵件進行傳播,內含專門攻擊Microsoft Word軟件漏洞(CVE-2012-0158)的惡意附件,惡意程序入侵電腦后將與C&C服務器連線,近而竊取受害者電腦資料并且下載更多惡意程序。根據趨勢科技的追蹤分析,已知有近12,000個受害IP,受害者遍布超過100個國家,平均每天有71個受害IP連接C&C服務器,其中主要受害者IP來源國集中在印度、美國、中國以及巴基斯坦。

【受害IP遍布全球100多個國家,前五名中除了美國外,其與皆為亞洲地區國家】

這項攻擊最早現身于2012年10月,“Safe:鎖定目標威脅”(Safe:A Targeted Threat)研究報告指出,“Safe”攻擊使用的是專業軟件工程師所開發的惡意程序,這些工程師可能與地下網絡犯罪集團有所關聯。趨勢科技病毒防治中心(TrendLabs)信息安全專家MackyCruz表示:“我們觀察到一些較小型攻擊正逐漸興起,不同于以往信息安全業界所熟知的較為大型且線索較為明顯的攻擊,此類小型攻擊采用電子郵件社交工程手法,入侵特定全球企業及機構,‘Safe’攻擊就是這樣一個例子,它使用少數的幕后操縱服務器、新型惡意程序,并且僅針對特定目標進行鎖定攻擊。”

【“Safe”攻擊鎖定目標攻擊運用電子郵件樣本】

針對此類新興小型攻擊的鎖定目標攻擊,趨勢科技建議大型機構以及企業應該:

加強企業內部對于重要主機和網絡封包流量是否異常的偵測能力;

定期加強主要資料主機檔案的偵測能力,以便提早發覺是否有異常新增信息或文件夾,提早發現鎖定目標攻擊的線索;

加強企業或機構內部IT相關人員對于信息安全防護的知識以及分析能力,方能為企業信息安全進行第一道的把關。

趨勢科技提出針對此類APT攻擊的《定制化防御策略》,其中的幕后操縱通訊防范技術,能讓網絡、服務器及端點等防護點擁有獨特的定制化偵測及防護能力,并且提供集中式預警與幕后操縱風險情報,能隨時掌控黑客的幕后操縱活動,協助企業在損失造成之前預先采取行動。