Struts自爆0day 導致國內互聯網血雨腥風

Struts是Apache軟件基金會贊助的一個Java開源項目。通過采用JavaServlet/JSP技術,實現了基于Java EE Web應用的MVC設計模式的應用框架,是MVC經典設計模式中的一個經典產品,也是國際上應用最廣泛的Web應用框架之一。網上銀行、政府網站、主要門戶網站都大量使用Struts。

近日,Apache Struts2發布漏洞公告,聲稱Struts2應用框架出現一個高危漏洞。同時發布的,還有漏洞補丁包(最新版本為:2.3.15.1)和黑客攻擊嘗試驗證代碼。

經國內網站安全服務商SCANV.COM確認,該漏洞可以影響到Struts 2.0.0 - Struts 2.3.15的所有版本。攻擊者可以利用該漏洞,執行惡意Java代碼,最終導致網站被完全入侵控制,從而數據被竊取、網頁被篡改等嚴重后果。

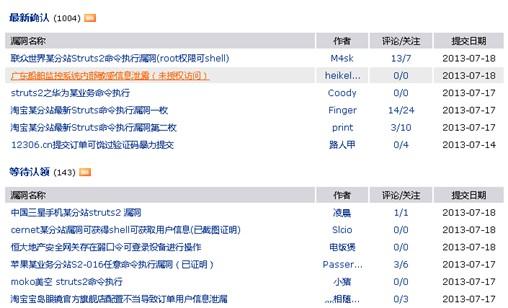

從2013年7月17日開始到7月18日,國內漏洞平臺Wooyun上確認被此漏洞攻陷的網站數量急劇上升,連續兩天高燒不退,國內互聯網一片腥風血雨。與此同時,漏洞的利用代碼已在不斷被強化,可直接通過瀏覽器的提交對服務器進行任意操作并獲取敏感內容。

包括蘋果、中國移動、中國聯通、百度、騰訊、淘寶、京東、Sohu、民生銀行等大型企業的網站均遭毒手,運維工程師苦不堪言。

國內知名黑客,知道創宇安全研究員Superhei表示:“很多人質疑我們為什么對外面公布的漏洞響應不提來源及細節,這次的Struts就是一個很好的例子。不同的是官方自己發布了攻擊代碼程序。根本就沒給用戶去部署補丁及各種兼容性的測試的時間。作為一個國際知名的開源團隊,Apache Struts太不合格了!漏洞響應就是一個時間的博弈!”

目前國內網站安全服務商SCANV已在其官方站長工具欄(http://www.scanv.com/tools/)提供了該漏洞的檢測服務,使用Struts框架的網站運維人員可以驗證一下自己的網站是否存在該漏洞。

與此同時,國內云防御和加速平臺“加速樂”也已經在其服務端中加入了該漏洞的防護策略,聯合國靜態交通委員會、國務院中央政府采購網等6.7萬家網站已經使用此平臺做安全防御,抵擋黑客攻擊。