利用科來網絡回溯分析系統應對郵件系統攻擊

作者:科來軟件csna網絡分析專家 孟召瑞

郵件系統是企業單位最經常使用的網絡應用之一。郵件系統中一般有客戶的關鍵信息,一旦郵件系統癱瘓或被黑客掌控,那么就會給企業帶來重大損失。本文兩個案例都是針對郵件服務器的攻擊案例,希望通過這些實際網絡案例給大家有所幫助。

郵件系統是企業單位最經常使用的網絡應用之一。郵件系統中一般有客戶的關鍵信息,一旦郵件系統癱瘓或被黑客掌控,那么就會給企業帶來重大損失。本文兩個案例都是針對郵件服務器的攻擊案例,希望通過這些實際網絡案例給大家有所幫助。

案例環境

某大型保險公司,郵件系統是該單位使用最為頻繁的系統之一。該單位郵件系統分為兩種:WEB登錄和標準的SMTP POP3協議收發方式??苼砘厮菔椒治龇掌鞑渴鹪跀祿行牡暮诵慕粨Q機上,通過span將DMZ區的所有服務器流量引入回溯服務器進行分析。

案例分析

一、針對郵件系統的暴力破解

某日上午,在進行分析時發現分公司的一些IP在進行針對郵件服務器的暴力破解攻擊,發現后我們立即選擇某一時段數據進行分析。首先,對“發tcp同步包”選項進行排名,發現IP 10.94.200.66的流量只有9.35MB但“tcp發送同步包”卻排名第三位,達到了20592個。這種TCP會話很多,流量又特別小的IP通常比較異常。隨后,我們選擇下載分析該IP數據包,進行深入分析。下載該IP的通信數據后發現,該IP在某日上午對郵件服務器發起超過2萬次TCP請求,而且密集時每秒能發送100多個TCP同步包。

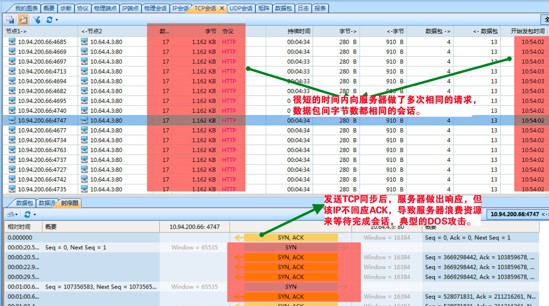

如圖1所示,可看到IP10.94.200.66在很短時間內向mail服務器10.64.4.3做了多次重復的會話。從行為上來看,10.94.200.66在向mail服務器進行請求,但又始終不發送三次握手中最后的ACK數據包,這樣導致它與服務器的TCP會話始終無法建立,而服務器為了等待200.66回送ACK會消耗一定的系統資源,這樣高頻率的不正常請求訪問,就構成對mail服務器的DOS攻擊。

圖 1 DOS攻擊行為的TCP會話

與此同時,200.66在與服務器建立的成功會話中也是較大異常的,通過“HTTP日志”分析我們可以發現以下不正?,F象--- 200.66每次訪問的URL是相同的,且每秒多達10次以上訪問,從該頻率來看不是人為訪問,而是病毒程序自動訪問導致。分析這個URL,發現打開后是mail服務器的WEB登錄界面,因此我們可以認為這種行為應該是在進行密碼嘗試。

通過以上針對mail服務器的分析我們發現,網絡中存在很多針對mail服務器的不正常會話,這些會話對mail服務器形成攻擊,以DOS和用戶名密碼的猜測居多,屬于滲透攻擊。這些攻擊猜測行為一旦取得真實的用戶名和密碼,危害極大。

建議加強mail服務器的防護,并對攻擊者強制殺毒,在防火墻上做一些TCP會話的強制會話時間限制。(例如:在防火墻上做策略,使mail每次TCP會話空閑時間不超過2秒,如果2秒得不到ACK回應則重置會話)

二、郵件蠕蟲攻擊

通過以上分析我們發現網絡中的郵件服務器狀況不安全。那么還有沒有其他問題呢?

我們在某單位選擇上午9-10點之間的數據(該單位9點上班,郵件系統比較繁忙)進行采樣分析。然后選擇網絡應用中的SMTP進行挖掘分析,在查看會話時我們發現IP10.82.184.35的會話數很多,近1小時內該IP的SMTP會話到達數百個,屬于明顯的異?,F象。于是我們選擇將該IP上午9-12點的數據包全部下載進行分析。

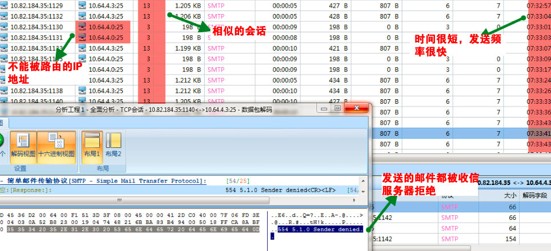

首先我們打開“tcp會話”發現最多的是10.82.184.35和mail服務器10.64.4.3之間的13個數據包的會話。如下圖所示:

圖 2 郵件蠕蟲的TCP會話

且該IP還向10.64.4.0發起請求,但顯然這種IP是不會存在的,所以只有三次SYN包,但沒有任何回應。該IP在1分鐘內就能發送近10封內容相差不多的郵件,而且這種郵件收信者多是比較大的門戶網站。

該主機在一上午時間內發送了超過2000封類似的郵件,而這么高頻率的發送顯然不是人工所為。這種情況應是該主機中了僵尸程序,然后僵尸程序自動向其他網站發送大量的垃圾郵件所致。建議對該主機進行殺毒后再接入網絡。

責任編輯:鳶瑋