Linksys和Netgear路由器發現嚴重后門

某些型號的Linksys和Netgear的無線路由器有一個后門,允許惡意用戶把這些設備的設置重置為廠商設置、默認的路由器管理員用戶名和口令。這個后門已經被發現并且向全世界曝光。

法國安全系統工程師Eloi Vanderbeken決定限制他的假日客戶使用的帶寬和找回他為訪問自己的路由器管理面板而選擇的復雜的用戶名和口令的組合,他在檢查中***個發現了Linksys WAG200G無線網關中的后門。

通過調查這個設備的硬件,Vanderbeken發現一個未知的服務在TCP 32764網絡端口上進行監聽。這項服務接收13種類型的信息,其中有兩種類型的信息允許他查看配置設置,還有一種信息可以恢復路由器的默認的廠商設置。

Vanderbeken在名為“Github”的賬戶中披露了自己的發現之后,世界各地的其他黑客開始檢查其它路由器是否也有同樣的后門。

遺憾的是黑客們發現了許多后門。列出的清單使人們推測受到影響的設備都一個共同的東西:這些設備都是Sercomm生產的。這家公司使用自己的名字生產路由器,也為包括Linksys和Netgear在內的一些公司生產路由器。

Sercomm還為3Com、Aruba和Belkin等廠商生產路由器,因此,這些廠商的產品可能也包含有缺陷的固件。希望所有這些公司盡快推出一個補丁。

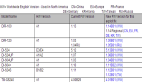

SANS ISC***技術官Johannes Ullrich指出,由于披露了這個后門的存在,他們已經看到更多的對TCP 32764端口的調查。他說,我們的數據顯示,在今天披露這個消息之前,我們幾乎沒有看到過對這個端口進行的掃描、但是,在今天披露這個消息之后,我們看到來自3個IP地址的對這個端口進行的大量的掃描。進行掃描次數最多的IP地址是80.82.78.9。在過去的兩天里,ShodanHQ搜索引擎也在積極地調查這個端口。

Ullrich稱,現在,我敦促每一個人掃描自己的網絡,查看監聽32764/TCP端口的設備。如果你使用Linksys路由器,你可以在你的網絡外部掃描其公共IP地址。