九款WiFi路由器226個漏洞影響數百萬設備

9款WiFi路由器226個漏洞影響數百萬設備。

漏洞概述

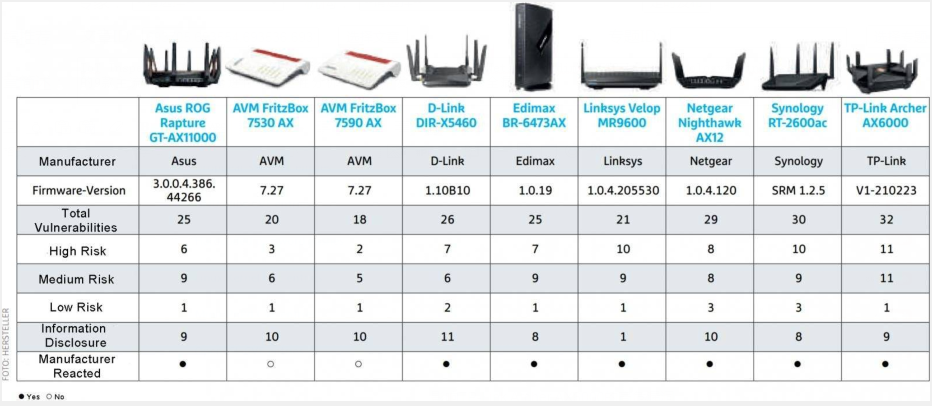

IoT Inspector和CHIP的安全研究人員合作對Asus、AVM、D-Link、Netgear、Edimax、TP-Link、Synology和Linksys等生產的9款主流的WiFi路由器進行了安全性分析,在其中發現了226個安全漏洞。

其中TP-Link Archer AX6000路由器的安全漏洞最多,有32個,其次是Synology RT-2600ac路由器,其中有30個安全漏洞。

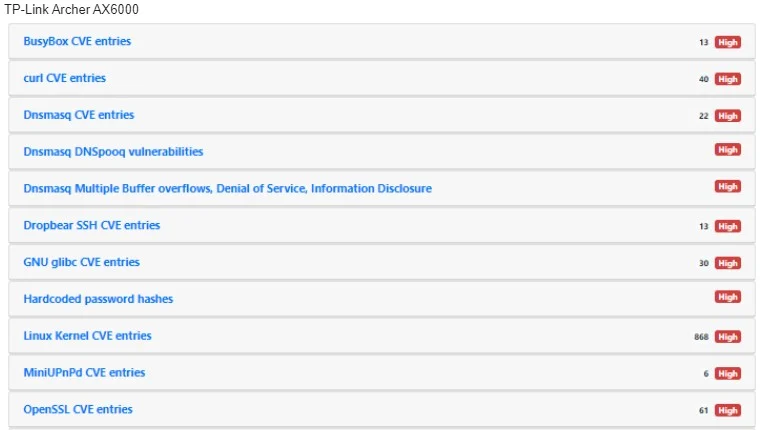

影響TP-Link Archer AX6000的高危漏洞

IoT Inspector稱CHIP在路由器安全評估中,廠商提供的都是升級到當前模型的最新固件版本。固件版本由IoT Inspector主動分析,共檢查出了超過5000個CVE漏洞和其他安全問題。

研究表明,許多路由器中仍然存在已經公開的漏洞,包括那些使用最新固件的路由器。

路由器型號和安全漏洞(按漏洞嚴重性分類)

這些漏洞的風險是不同的,研究人員在其中發現了影響這些被測型號的通用問題:

固件中使用過期的Linux kernel;

過期的多媒體和VPN功能;

過渡依賴老版本的BusyBox;

使用的默認口令是弱口令,比如admin;

以明文形式硬編碼憑證。

IoT Inspector CEO Jan Wendenburg稱確保路由器安全的最重要的方式之一就是第一次配置設備時就修改默認口令。因為修改默認口令和啟用自動更新功能是所有物聯網設備的標準實踐。

提取密鑰

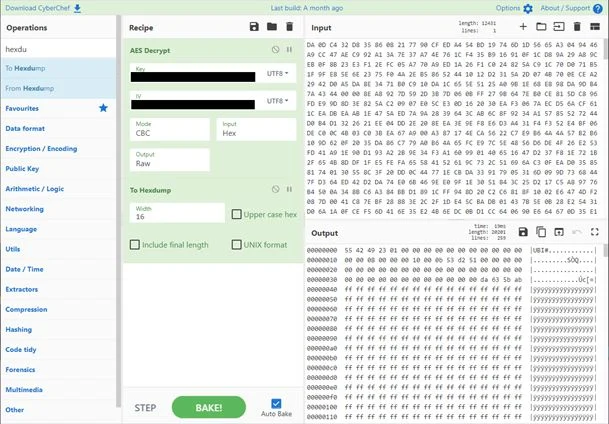

研究人員并未公開相關漏洞的技術細節,但介紹了D-Link路由器固件鏡像的加密密鑰提取問題。研究人員發現可以在D-Link DIR-X1560路由器上獲取本地權限,并通過物理UART debug接口獲取shell訪問權限。

然后使用內置的BusyBox命令復制整個文件系統,然后定位負責解密的二進制文件。通過分析對應的變量和函數,研究人員最終成功提取了用于固件加密的AES 密鑰。

提取AES密鑰

使用提取的AES密鑰,攻擊者可以發送惡意固件鏡像更新來繞過設備上的驗證檢查,最終在路由器上植入惡意軟件。

這類問題可以通過全盤加密的方式解決,但這種實踐方式并不常見。

廠商回應

所有受影響的廠商都對研究人員的發現進行了回應,并發布了固件補丁。CHIP研究人員稱路由器廠商解決了大多數的安全漏洞,但并沒有完全修復。未修復的安全漏洞大多數安全危險比較低的漏洞,但研究人員并沒有進行對漏洞修復的結果進行后續測試。

此外,研究人員還建議用戶禁用遠程訪問、UPnP、WPS等功能。

完整報告參見:https://www.iot-inspector.com/wp-content/uploads/2021/11/Chip-IoT-Inspector-Router-Sicherheit-Test.pdf

本文翻譯自:https://www.bleepingcomputer.com/news/security/nine-wifi-routers-used-by-millions-were-vulnerable-to-226-flaws/如若轉載,請注明原文地址。