云安全性可視化如何端到端的云保護?

我曾經闡述了這樣一個理念,即云計算并不僅僅是由商業實體所提供的服務的一個集合。與之相反,從安全性的角度來看,云計算是一個單一的可互操作性的系統,它包括了專為跨多個實體提供按需服務特定組合而設計的相互關聯的子系統。在這種情況下,我們定義了一個“一組交互或相互依賴組件形成一個完整整體”的系統,以及一個“一組包含統一整體的獨立但相互關聯要素”的子系統。總之,他們自愿地(例如談判成功的付費服務)或不自愿地(例如通過黑暗網絡或深層網絡提供的惡意服務)提供了服務。

然而,在完善我們的云計算定義的同時,企業必須付出一定的努力以便于更好地了解這樣一個復雜的系統。為了做到這一點,企業可以使用可視化技術的方法或者原型法。

在本文中,我們將向讀者解釋企業是如何使用可視化技術來實施更好的端到端的云計算保護。

從何處開始

云計算可視化及其相關的組織能夠讓安全專業人士明確地給出對象、元素、界限和關系的定義。一旦有了相關的明確定義,企業就能夠放棄假設并開始制定有意義的實施策略了。其結果就是能夠針對那些安全專業人士所負責的基礎設施實現高效的保護,沒有沖突、空白或者無效保護。

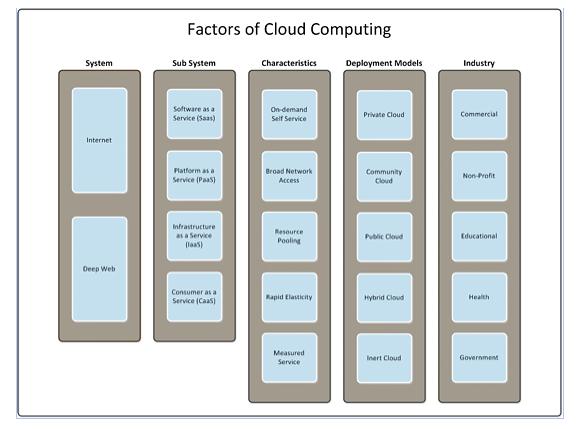

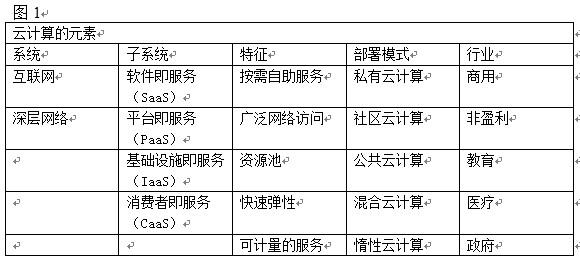

企業可以使用諸如親和圖這樣的工具從記錄概念開始,來實際地實施可視化過程,這類工具有助于把無組織的概念分組歸類為有組織的主題并揭示各種概念之間的聯系。圖1是一個親和圖,它使用系統和子系統的形式顯示了云計算部件的環境,以及來自于之前文章中親和圖的特征和服務模式。

圖一

表一

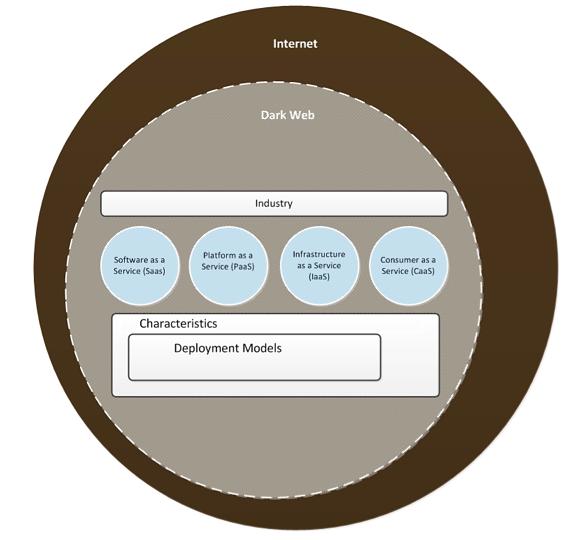

下圖表示了互聯網和/或ISP以及所謂的黑暗網絡所構成的完整系統和/或云計算,并表示了不同子系統和/或云計算之間的關系。它表明了不同組件和它們基于它們所包含元素的系統之間超集關系的屬性。基本上,一個組件會包含另一個組件中的相同元素,而一個組件是服務模式屬性的一個超集,這表明了一種依賴性的關系。例如,訪問控制列表(ACL)就是防火墻規則的一個超集。為什么呢?因為防火墻規則指定了允許什么樣的流量或拒絕什么樣的流量,同樣ACL指定了子網、主機或域等信息。

一個像這樣的親和圖可以幫助一家企業確定云計算組件以便于決定在哪里增加安全元素(技術、政策或過程),并且可能在系統、組件以及元素之間發掘出意想不到的機會。

什么樣的機會是可利用的?讓我們來討論一下一家運行異構環境的企業吧。管理部門希望在跨Windows和Unix/Linux的多系統之間有一個單一的身份認證來源。一個當前狀態的可視化方法能夠確定身份認證的所有來源以及它們的能力,所提供的Windows Server 2008 R2運行Active Directory(AD)實現以及Lightweight Directory Access Protocol能夠完成管理層所要求的任務。這一措施還允許企業能夠充分利用現在已經在管理AD的工作人員,同時省去身份認證、授權以及計費服務的需要,并隨之降低了與維護一臺AAA級服務器相關的持有成本。

圖2

針對安全性:應如何使用可視化技術

正如我們現在從端到端的角度所實現的云計算可視化那樣,一家企業可以決定什么樣的云計算是惰性的或者是封閉的,這意味著它們對其很少或者根本沒有控制器。例如,黑暗網絡就是封閉的,因為它是由無名氏按需而開發的,其中大部分可能涉及非法企業。對于那些從黑暗網絡下載的軟件或文件,企業是沒有控制力的,這意味著他們可能是干凈的或者已經被惡意軟件所毒害。一個今天的對等網絡或P2P、主機服務盜版技術可能到明天就不復存在了。一家企業還無法控制其消費者即服務技術是否會變成黑暗網絡的一部分,或者一位員工的遠程家庭網絡是否已被攻破。

另一方面,開放云計算是那些潛在的、可被信任的、與企業自有云計算交互的云計算。開放云計算就是指在互聯網內向其他基礎設施尋求可信任關系的所有云計算基礎設施。例如,軟件即服務、基礎設施即服務以及平臺即服務(或SaaS、IaaS以及PaaS)就是全部的開放模式,所以一家企業有能力配置足夠的環境以便于支持其作為一個商業實體的需求(這對單個個人也是同樣成立)。

有了這樣一個可視化的方法,通過使用構思、思想生成、逆向思維等方法就可以對不同云計算模式確定適當的保護措施,這些基本上是目標和假設以及不同于預期范例的強迫逆向思維。

例如我們都說,公司的目標就是為管理信用卡交易的企業提供云計算服務。現在,反過來問個問題,“我們應如何防止惡意行為滲入我們的云計算服務(例如,從無線/從一個被黑的個人電腦/從一個惡意URL)?”

反向思維能夠讓我們從云計算基礎設施攻擊者的角度來思考問題。當與基于用例的場景組合時,它就可確保相應保護措施能夠針對合法威脅而發揮作用,從而降低FUD和資源浪費,其中包括了人力和財力兩個方面。精心開發和結構化的可視化技術可使用連續劇的模式來表達。首先一個概念就是設置場景、確定角色以及鼓勵頭腦風暴。下一步就是從更高的層次對以下三個狀態進行概述:當前狀態(例如這是企業目前所擁有的),臨時狀態(這是企業如何達到這里)以及最終狀態(這就是結果和相關成本)。將在連續劇模式中出現的是焦點,它開始是一組特定的特性,而在結束時將被改變。

這里再次給出一個如何在真實世界場景中部署這種方法的例子,請想象一下,一家企業決定在同類最佳網絡的入侵保護技術上投資。端到端的故事就是通知和防止入侵之一。相關角色都被邊緣設備、網關設備、各種主機以及客戶端這樣的設施充斥著。焦點是防止入侵的概念,而這一點將在從單端點產品到包含眾多角色的企業級技術套件的轉變中發生改變。一個端到端的神器會進入一個逆向思維的過程,提一個問題,應如何配置主機以便于防止入侵或向企業發出事件警告。

在如下這些場景中,要問一些具有代表性的問題:如何在路由器上完成防止入侵?在我們的數據庫上呢,應如何實施?誰有權訪問?這個過程可能會在一個故事中發現另一個故事。例如,所有的事件將在哪里發生?我們是否擁有安全信息和應對事件的技術,或者我們的SIEM是否能夠聚集這一數量級的數據?可視化技術有助于揭示差距、設置優先級以及制定切實可行的路線圖。

當然,可視化技術并不是一個一蹴而就的過程,它 是一個需要一系列可視化設計以滿足目標受眾或為廣大受眾提供多個角度的過程。它可能需要幾個可視化技術來澄清意圖和方向,但是其最終結果就是清晰明確地了解企業的云計算基礎設施,以及需要采取何種措施來提供端到端的云計算保護。