智能變電站的安全性研究

根據國家電網公司《智能變電站技術導則》,智能變電站是采用先進的傳感器、信息、通信、控制、智能等技術,以一次設備參量數字化和標準化、規范化信息平臺為基礎,實現變電站實時全景監測、自動運行控制、與站外系統協同互動等功能;達到提高變電可靠性、優化資產利用率、減少人工干預、支撐電網安全運行等目標的變電站。其內涵為可靠、經濟、兼容、自主、互動、協同,并具有一次設備智能化、信息交換標準化、系統高度集成化、運行控制自動化、保護控制協同化、分析決策在線化等技術特征。

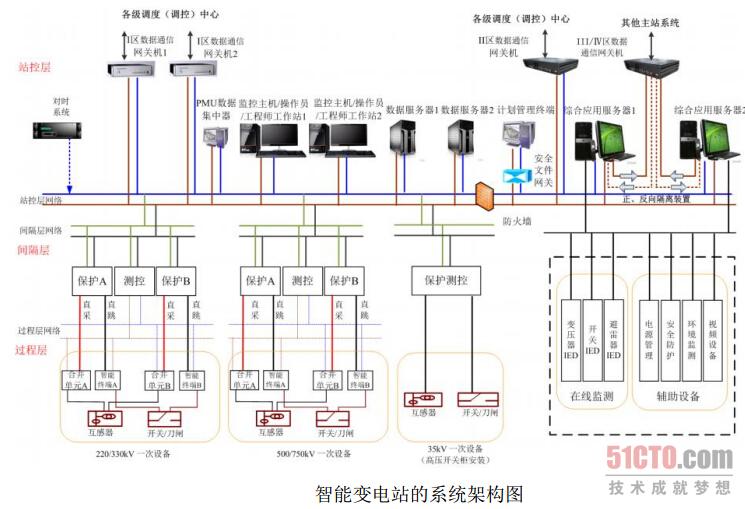

智能化變電站的二次監控、保護系統是基于 DL/T860 標準平臺,可實現統一的配置語言、統一建模、組網,共享信息和設備間的互操作性。 通常智能變電站可劃分為站控層、間隔層、過程層。下面簡單介紹各層涉及到的設備及網絡情況:

站控層設備 主機兼操作員工作站、一體化平臺主機、遠動通信設備、智能接口設備、故障錄波及網絡分析、網絡交換機。(其中還有打印機、音響音響告警輸出裝置)

間隔層設備 間隔層都是 I/O 測控裝置。I/O 測控裝置具有狀態量采集、交流采樣及測量、防誤閉鎖、同期檢測、就地斷路器緊急操作和單接線狀態及數字顯示等功能,對全站運行設備的信息進行采集、轉換、處理和傳送。I/O 測控裝置還應配置有 “就地/遠方”切換開關。

過程層設備 過程層設備包含智能終端、合并單元及智能一次設備接口等。可完成變電站斷路器、隔離開關的信號采集、處理和控制,以及互感器采樣值信息的采集和處理。

間隔層網絡 通過相關網絡設備與本間隔其他設備、 其他間隔設備以及站控層設備通信。邏輯功能上,覆蓋間隔層內數據交換、間隔層與站控層數據交換、間隔層之間(根據需要) 數據交換,數據交換接口支持 MMS 報文和 GOOSE 報文。同時,間隔層網絡與過程層數據交換接口,可傳輸采樣值和 GOOSE 報文。

過程層網絡 通過相關網絡設備與間隔層設備通信。邏輯功能上,覆蓋間隔層與過程層數據交換接口。可傳輸采樣值和 GOOSE 報文。提供(如命令、告警等)快速傳輸的機制,可用于跳閘和故障錄波啟動等。 智能變電站的系統架構如圖所示

變電站的安全性分析

本節我們將重點從人員管理與制度流程的規范性、系統軟硬件安全性、網絡通信安全以及系統操作的合規性等幾個方面討論智能變電站所存在的安全問題。

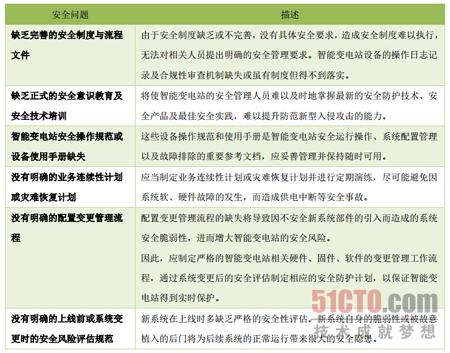

制度和流程

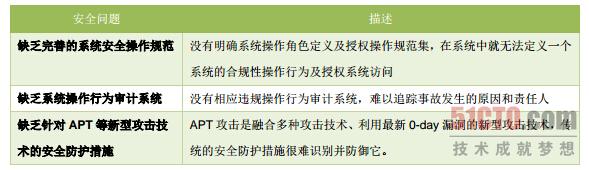

智能變電站作為智能電網的核心節點,其重要性不言而喻。為維護其正常安全的運行,相關的人員操作和系統維護工作必須遵循嚴格的安全操作規范、工作流程以及安全管理制度。但通過我們的調研分析,現實情況中依然存在不少安全問題,如表所示:

智能變電站安全管理制度及流程方法的安全問題

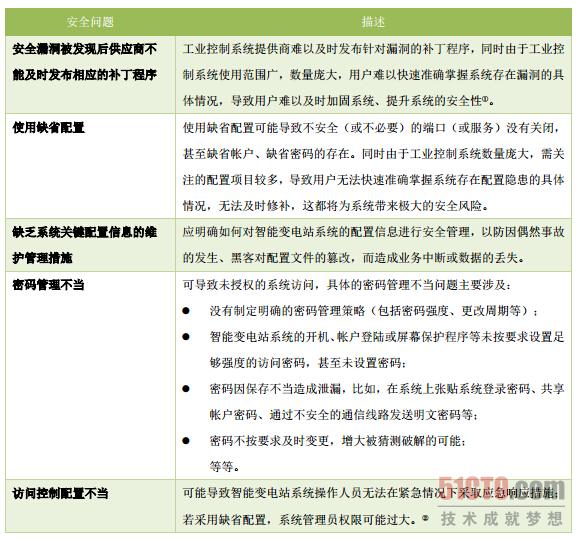

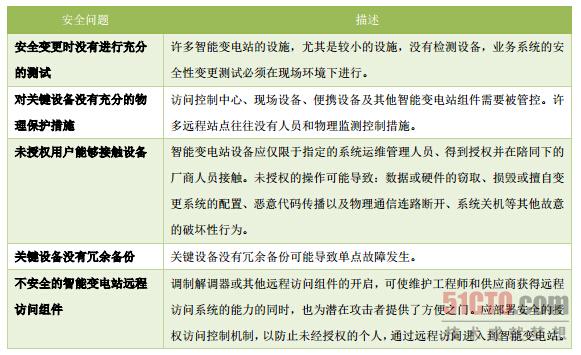

系統軟硬件

因智能變電站相關軟硬件在設計開發時重點關注系統功能的實現, 而對安全性及相應的防護能力考慮不足,從而存在較多的安全脆弱性問題,本節將從配置管理、硬件、軟件等角度討論智能變電站系統所面臨的一些安全問題。具體分析見表 4-2、表 4-3、表 4-4。

配置管理相關的安全問題

系統硬件相關的安全問題

系統軟件相關的安全問題#p#

網絡及通信

雖然智能變電站在建設時將按不同的安全域實施系統間的安全隔離和控制,但工業控制網絡設備、通信協議自身的脆弱性以及智能變電站網絡架構針對安全性考慮不足的問題,智能變電站依然存在很大的安全風險。下表討論了網絡及通信方面的安全問題。

網絡與通信相關的安全問題

操作合規性

智能變電站所面臨的安全威脅除了上述其系統及網絡自身脆弱性之外,來自內部人員的故意違規操作、破壞以及來自外部的新型 APT 攻擊(參見第三章內容)也將是智能變電站所面臨的最大威脅。而這些威脅的消減將依賴于基于異常行為檢測、操作合規性審計以及基于沙箱的虛擬執行等多安全機制的綜合安全防御體系。 表 4-6 討論了系統操作行為合規性相關的一些安全問題。

操作合規性相關的安全問題#p#

虛擬攻擊場景分析

背景描述

某智能變電站 A 是 B 國重要制造單位 C 的供電支撐變電站。 敵對組織 D 計劃干擾重要制造單位 C 生產活動的正常運行,但是直接進去重要制造單位 C 存在較大的困難和風險。為了完成攻擊目的, 敵對組織 D 決定通過引起智能變電站 A 供電資源的中斷來影響單位 C 的正常生產活動。

攻擊過程描述

執行攻擊前,敵對組織 D 通過各種途徑了解到:

因不同廠家的設備在實現和配置方面存在一定的差異,智能變電站中二次設備的運維一般都通過相關設備廠家來進行;

智能變電站 A 的二次設備通常是由 E 公司的運維人員 M 負責運維;M 是電氣自動化技術的愛好者,經常參加技術論壇 T 的話題討論;且喜歡分享自己去變電站實地運維時發現的細節,并在論壇 T 上留下了自己的郵箱。

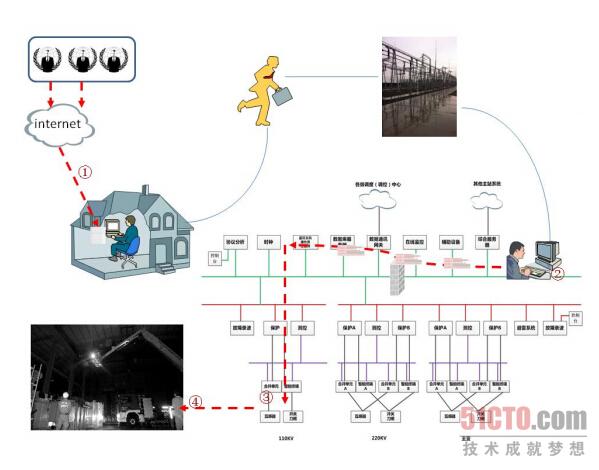

了解到這些情報后,敵對組織 D 實施了如圖 4.2 所示的攻擊過程:

(1) 定向植入惡意代碼

a) 考慮到 M 經常出差,推測其平時登錄論壇 T 的筆記本電腦很可能就是他在實地運維時所使用的計算機。因此,敵對組織 D 通過運維人員 M 在論壇 T 上留下的電子郵箱發送了一份某電氣自動化技術論壇的技術交流邀請信,其中攜帶著一個邀請函文檔附件。

b) 作為一個技術愛好者,M 沒有任何的猶豫,直接打開了附件文檔。由于敵對組織 D在該文檔中事先內嵌了一段利用一個微軟 Word 未知漏洞的利用代碼。這段代碼在執行后能夠從指定鏈接中下載遠程訪問終端(Remote Access Terminator,RAT)惡意程序,進而獲取管理員權限,全面接管 M 的筆記本電腦的控制權。

c) 邀請函事件之后,M 又收到了一個交流取消的郵件,因此其也就淡忘了這件事情。

(2) 惡意代碼植入變電站控制端

a) 幾個月后,智能變電站 A 邀請 E 公司的運維人員 M 去執行例行檢查。與往常一樣,M 直接使用隨身攜帶的筆記本電腦接入到了智能變電站 A 的站控層。每當接入一個新網絡的時候,M 的筆記本中一個非常不顯眼的進程就會突然活躍了起來,掃描網絡中的計算機,使用微軟 Windows 操作系統漏洞 MS XX-XXX 控制連接的計算機,植入 RAT 程序并激活。而這次稍微有一點不同,其中一臺被攻陷的計算機上安裝了一款軟件 XXX,而這臺電腦正是站控層操作員站所在的計算機。

(3) 執行惡意代碼

a) 控制站控操作員站后,一個功能模塊被悄無聲息地注入操作員站控制軟件 XXX 的進程,該模塊負責向測控裝置發送已經組態好的惡意代碼。因為所有的操作都是按照正常的操作規程下發的指令,故障錄波和網絡分析儀無法感知其中可能存在的異常行為,無法及時進行報警處理。測控裝置按照站控計算機下發的指令對刀閘進行了斷開的操作,直接導致了向重要制造單位 C 的輸電中斷。同時,由于未對刀閘的操作進行滅弧處理,引起部分裝置燒毀。#p#

(4) 中斷電力供應

a) 通過對關鍵電力供電設施的攻擊,達到了對相關的基礎制造業的間接攻擊并直接影響了單位 C 的生產進度,達到了攻擊者的攻擊目的。

虛擬攻擊過程示意圖