深入解讀:Windows HTTP.sys遠(yuǎn)程代碼執(zhí)行漏洞跟蹤進(jìn)展

此次微軟公告MS15-034 IIS7 http.sys漏洞,引來業(yè)界的關(guān)注,其震蕩性不亞于Windows領(lǐng)域的心臟出血事件。綠盟科技威脅響應(yīng)中心啟動(dòng)緊急響應(yīng)機(jī)制,在4月15日、4月16日分別發(fā)布緊急通告及產(chǎn)品規(guī)則升級(jí)通告,受如下系統(tǒng)影響的用戶還請(qǐng)盡快升級(jí)廠商的補(bǔ)丁及綠盟科技產(chǎn)品規(guī)則包。

Microsoft Windows Server 2012 R2

Microsoft Windows Server 2012

Microsoft Windows Server 2008 SP1

Microsoft Windows 8.1

Microsoft Windows 8

Microsoft Windows 7 SP1

http.sys漏洞影響范圍

隨著各方的深入分析,各地域受Windows HTTP.sys漏洞影響的情況正在逐漸浮出水面。昨天的通告信息中提到Http.sys是Microsoft Windows處理HTTP請(qǐng)求的內(nèi)核驅(qū)動(dòng)程序,據(jù)綠盟科技互聯(lián)網(wǎng)廣譜平臺(tái)數(shù)據(jù)顯示,全球部署IIS的系統(tǒng)數(shù)量大概有444萬余,從目前受影響的IIS各版本分布統(tǒng)計(jì)數(shù)據(jù)來看,其中IIS 7.5部署量最大,占比42.3%,也是本次追蹤分析的重點(diǎn)。

??

在如下全球IIS7.5分布態(tài)勢(shì)圖中,可以看到美洲、歐洲、亞洲等國(guó)家受影響比較嚴(yán)重,其中美國(guó)、中國(guó)、英國(guó)及德國(guó)為受影響的稠密區(qū)域。

http.sys漏洞危害性分析

很多大型企業(yè)或組織在應(yīng)對(duì)http.sys漏洞的時(shí)候,往往需要采取謹(jǐn)慎的態(tài)度,對(duì)于應(yīng)對(duì)措施需要,并且結(jié)合自身的業(yè)務(wù)情況及網(wǎng)絡(luò)環(huán)境,定制行動(dòng)計(jì)劃,以避免對(duì)業(yè)務(wù)系統(tǒng)造成損害,這就需要深入了解此次漏洞的原理,才能給出合適的方案。未知攻焉知防!下面對(duì)此漏洞的原理進(jìn)行分析,以便大家更好的理解和防御這一高危安全漏洞。

1、漏洞觸發(fā)

根據(jù)Pastebin上披露的PoC(http://pastebin.com/ypURDPc4),很容易構(gòu)造出能觸發(fā)BSOD的PoC,比如以下請(qǐng)求:

GET /welcome.png HTTP/1.1

Host: PoC

Range: bytes=12345-18446744073709551615

可以使安裝有IIS 7.5的Windows 7 SP1系統(tǒng)BSOD。

2、漏洞原理

這里以Windows 7 SP1 X64系統(tǒng)上安裝的IIS 7.5為例進(jìn)行分析,其內(nèi)核的版本為6.1.7601.18409,HTTP.sys的版本為6.1.7601.17514。

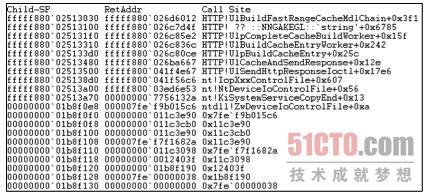

對(duì)BSOD崩潰的現(xiàn)場(chǎng)進(jìn)行分析,發(fā)現(xiàn)是各種情況的內(nèi)存錯(cuò)誤,由此推測(cè)觸發(fā)漏洞后可能造成了內(nèi)存破壞。對(duì)HTTP.sys的處理流程進(jìn)行分析、逐步排查,可以確定內(nèi)存破壞發(fā)生在函數(shù)HTTP!UlBuildFastRangeCacheMdlChain中,調(diào)用棧如下:

??

函數(shù)HTTP!UlBuildFastRangeCacheMdlChain用于生成響應(yīng)報(bào)文的緩存MDL鏈,來描述HTTP響應(yīng)的狀態(tài)行、頭部與消息體,鏈上的各MDL通過調(diào)用nt! IoBuildPartialMdl來生成。

MSDN中對(duì)nt! IoBuildPartialMdl的說明如下:

??

注意這里明確要求了由VirtualAddress與Length確定的區(qū)間必須是SourceMdl描述的緩沖區(qū)的一個(gè)自區(qū)間,正是對(duì)此要求的違反導(dǎo)致了此漏洞中的內(nèi)存破壞。#p#

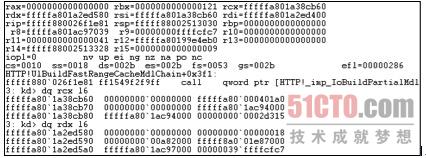

第3次調(diào)用nt! IoBuildPartialMdl來生成消息體MDL時(shí)的參數(shù)如下:

??

SourceMdl = 0xfffffa801a38cb60

SourceMdl.VirtualAddress = 0xfffffa801ac94000

SourceMdl.ByteCount = 0x2d315

SourceMdl.ByteOffset = 0x0

TargetMdl = 0xfffffa801a2ed580

TargetMdl.VirtualAddress = 0xfffffa801ac97000

TargetMdl.ByteCount = 0xffffcfc7

TargetMdl.ByteOffset = 0x39

VirtualAddress = 0xfffffa801ac97039

Length = 0xffffcfc7

這里的Length是根據(jù)HTTP請(qǐng)求消息頭部中的Range字段計(jì)算得到的,過程如下:

首先,在HTTP!UlpParseRange中對(duì)Range字段進(jìn)行解析,得到RangeBegin、RangeEnd;

然后,計(jì)算RangeLength = RangeEnd - RangeBegin + 1;

最后,將RangeLength截?cái)酁?2位得到Length。

以PoC中的Range: bytes=12345-18446744073709551615為例:

RangeBegin = 12345 = 0x3039

RangeEnd = 18446744073709551615 = 0xffffffffffffffff

RangeLength = 0xffffffffffffffff - 0x00003039 + 1 = 0xffffffffffffcfc7

Length = 0xffffcfc7

顯然由于Length超長(zhǎng)而導(dǎo)致違反了nt! IoBuildPartialMdl的要求,進(jìn)而造成內(nèi)存破壞。#p#

3、限制條件

HTTP.sys中的一些校驗(yàn)措施可能在進(jìn)入HTTP!UlBuildFastRangeCacheMdlChain函數(shù)前將RangeLength修改為合法值,從而不會(huì)觸發(fā)漏洞。

例如,在Windows 7 SP1 X64系統(tǒng)的IIS 7.5中,函數(shù)HTTP!UlAdjustRangesToContentSize會(huì)對(duì)RangeLength進(jìn)行檢查,并在必要時(shí)進(jìn)行調(diào)整,如下:

當(dāng)RangeBegin >= ContentLength時(shí),移除對(duì)應(yīng)的數(shù)據(jù);

當(dāng)RangeLength== -1時(shí),RangeLength= ContentLength – RangeBegin;

當(dāng)RangeEnd + 1 >= ContentLength時(shí),RangeLength= ContentLength – RangeBegin;

因此,要保持RangeLength不被修正而又能觸發(fā)漏洞,必須要同時(shí)滿足RangeEnd + 1 < ContentLength與RangeEnd > ContentLength,RangeEnd就只能為0xffffffffffffffff。

這樣,RangeBegin就必須小于ContentLength,同時(shí)還不能為1(否則將使RangeLength = 0xffffffffffffffff – 1 + 1 = -1而導(dǎo)致RangeLength被修正)。

在其他版本的系統(tǒng)中可能會(huì)有更多的限制。

4、代碼執(zhí)行

從上述分析可以看出,觸發(fā)此漏洞可越界寫數(shù)據(jù)而造成內(nèi)存破壞,理論上存在遠(yuǎn)程執(zhí)行代碼的可能性。但是越界所寫數(shù)據(jù)的長(zhǎng)度下限由ContentLength決定,通常會(huì)是一個(gè)較大的值而立即使系統(tǒng)崩潰。即使目標(biāo)服務(wù)器上存在一些大的文件,可以用來越界寫少量數(shù)據(jù),所寫數(shù)據(jù)內(nèi)容與被覆蓋目標(biāo)也很難控制。因此,在實(shí)際環(huán)境中想要穩(wěn)定的利用此漏洞來執(zhí)行代碼是非常困難的。

與http.sys漏洞攻擊賽跑

通過前面的分析可以看到,利用此漏洞的攻擊大致會(huì)有兩種形式:1種難度比較低,很容易導(dǎo)致服務(wù)器系統(tǒng)藍(lán)屏;2如果攻擊者的水平比較高,就可以精確的控制內(nèi)存,通過遠(yuǎn)程執(zhí)行代碼,進(jìn)而獲得對(duì)系統(tǒng)的完全控制。尤其是面臨高價(jià)值回報(bào)的攻擊目標(biāo)時(shí),發(fā)生的幾率就更高了,企業(yè)或組織的IT人員需要盡快考慮應(yīng)對(duì)方案,避免在安全防御措施上線之前遭受攻擊。這至少應(yīng)該包含如下環(huán)節(jié):

? 首先,應(yīng)該第一時(shí)間獲取漏洞通告及相關(guān)信息,了解此次漏洞的影響范圍及深度。

? 再者,需要將通告和解讀與自身實(shí)際IT業(yè)務(wù)系統(tǒng)狀況相結(jié)合,全面判斷出影響范圍和程度(這包括對(duì)自身業(yè)務(wù)及對(duì)其客戶的影響程度),這個(gè)判斷過程,需要數(shù)據(jù)作為準(zhǔn)確方案制定的事實(shí)依據(jù),建議用戶使用安全可靠的漏洞掃描工具,升級(jí)最新發(fā)布的插件或規(guī)則庫(kù),對(duì)全網(wǎng)進(jìn)行安全掃描,拿到第一手?jǐn)?shù)據(jù)后以便作為決策依據(jù);

? 再次,IT人員需要從業(yè)務(wù)穩(wěn)定性、危害程度和范圍及重要性等多個(gè)維度綜合考慮,制定整改時(shí)間計(jì)劃表,權(quán)重由高到低依次對(duì)局部網(wǎng)絡(luò)及主機(jī)設(shè)備或某業(yè)務(wù)系統(tǒng)設(shè)備展開整改和加固工作(建議邀請(qǐng)漏洞相關(guān)廠商及安全廠商一同參與)。

? 這個(gè)階段需要安全廠商提供專業(yè)技術(shù)協(xié)助,比如漏洞加固咨詢、驗(yàn)證加固是否成功;同時(shí)需要了解安全廠商的哪些設(shè)備已經(jīng)發(fā)布或即將發(fā)布防護(hù)規(guī)則,升級(jí)后即可進(jìn)行防護(hù);

? 如果還沒有采用任何一款安全設(shè)備,就需要采取臨時(shí)防護(hù)措施,包括采用漏洞相關(guān)廠商及安全廠商的相關(guān)方案,為整體加固爭(zhēng)取時(shí)間,避免在未加固整改成功之前這個(gè)窗口時(shí)間遭到攻擊并受到損失,這樣的情況在相當(dāng)多的0day事件中屢見不鮮;

? 另外,還需要漏洞相關(guān)廠商與安全廠商通力協(xié)作,互相溝通漏洞原理和利用過程,進(jìn)行較深層次的解讀,才能夠促進(jìn)漏洞相關(guān)廠商的開發(fā)人員深入了解這個(gè)漏洞并根據(jù)其自身情況進(jìn)行代碼層面的整改;

? 然后,在加固階段性或整體完成后,需要再次進(jìn)行完整掃描和人工驗(yàn)證整改加固結(jié)果,在技術(shù)投入允許的條件下,建議您再次進(jìn)行各方面日志分析,觀察整改加固期間有沒有成功的攻擊到其系統(tǒng)造成其他損失;

? 最后,在整體響應(yīng)工作完成后,進(jìn)行總結(jié)和備案記錄。 #p#

IIS漏洞情況

前車之鑒后事之師,IIS由于使用量較大,出現(xiàn)的問題不少,總是給人以不踏實(shí)的感覺。其實(shí)在2014年,微軟IIS就出現(xiàn)了兩個(gè)高危漏洞,其中第2個(gè)且目前廠商還沒有提供補(bǔ)丁或者升級(jí)程序,我們建議使用這些IIS版本的用戶隨時(shí)關(guān)注廠商的主頁(yè)以獲取最新版本,并咨詢綠盟科技的服務(wù)人員!

1. 2014-11-11,IIS安全功能繞過漏洞(MS14-076)(CVE-2014-4078)

描述:IIS 8.0/8.5版本的IP安全功能沒有根據(jù)"IP Address and Domain Restrictions"列表正確處理進(jìn)站W(wǎng)eb請(qǐng)求,這可使遠(yuǎn)程攻擊者通過HTTP請(qǐng)求,利用此漏洞繞過目標(biāo)規(guī)則。

2. 2014-04-02,CGI CRLF注入漏洞(CVE-2011-5279)

描述:Windows NT及Windows 2000上IIS 4.x及5.x版本的CGI實(shí)現(xiàn)中存在CRLF注入漏洞,這可使遠(yuǎn)程攻擊者通過CGI請(qǐng)求中的\n字符(新行)構(gòu)造畸形請(qǐng)求修改環(huán)境變量,從而進(jìn)一步執(zhí)行任意代碼。

此外,IIS在其歷史上也出過幾次重大漏洞,綠盟科技研究院特別整理了這些信息,便于企業(yè)和組織的IT人員借鑒。以下加粗字體,為目前廠商還沒有提供補(bǔ)丁或者升級(jí)程序的漏洞,請(qǐng)予以特別關(guān)注:

1. 2010-09-14 Microsoft IIS FastCGI請(qǐng)求頭遠(yuǎn)程溢出漏洞(MS10-065)(CVE-2010-2730)

描述:對(duì)于啟用了FastCGI功能的IIS服務(wù)器,遠(yuǎn)程攻擊者可以通過提交特制的HTTP請(qǐng)求觸發(fā)緩沖區(qū)溢出,導(dǎo)致執(zhí)行任意代碼。攻擊者可以遠(yuǎn)程執(zhí)行任意代碼。

2. 2010-06-08 Microsoft IIS認(rèn)證令牌處理遠(yuǎn)程代碼執(zhí)行漏洞(MS10-040)(CVE-2010-1256)

描述:IIS Web服務(wù)器在解析從客戶端所接收到了認(rèn)證信息時(shí)沒有正確地分配內(nèi)存,遠(yuǎn)程攻擊者可以通過發(fā)送特制的認(rèn)證報(bào)文導(dǎo)致以工作進(jìn)程標(biāo)識(shí)(WPI)的上下文中執(zhí)行代碼。必須啟用了Extended Protection for Authentication功能才可以利用這個(gè)漏洞(默認(rèn)為禁用)。攻擊者可以遠(yuǎn)程執(zhí)行任意代碼。

3. 2009-10-13 Microsoft IIS FTPd服務(wù)NLST命令遠(yuǎn)程棧溢出漏洞(MS09-053)(CVE-2009-3023)

描述:攻擊者可以導(dǎo)致拒絕服務(wù)或遠(yuǎn)程執(zhí)行任意代碼。Microsoft IIS內(nèi)嵌的FTP服務(wù)器中存在棧溢出漏洞。如果遠(yuǎn)程攻擊者對(duì)帶有特制名稱的目錄發(fā)布了包含有通配符的FTP NLST(NAME LIST)命令的話,就可以觸發(fā)這個(gè)溢出,導(dǎo)致拒絕服務(wù)或執(zhí)行任意代碼。僅在攻擊者擁有寫訪問權(quán)限的情況下才可以創(chuàng)建帶有特殊名稱的目錄。攻擊者可以導(dǎo)致拒絕服務(wù)或遠(yuǎn)程執(zhí)行任意代碼。

4. 2009-09-15 Microsoft IIS腳本文件名錯(cuò)誤解析漏洞

描述:IIS在處理腳本文件名的解析時(shí)存在漏洞,當(dāng)文件名為[YYY].asp;[ZZZ].jpg形式時(shí),IIS會(huì)自動(dòng)以asp格式來進(jìn)行解析,而當(dāng)文件名為[YYY].php;[ZZZ].jpg形式時(shí),IIS會(huì)自動(dòng)以php格式來進(jìn)行解析(其中[YYY]與[ZZZ]為可變化字符串)。遠(yuǎn)程攻擊者可以利用此漏洞突破Web應(yīng)用對(duì)上傳文件類型的限制,在服務(wù)器上執(zhí)行任意腳本代碼從而獲取對(duì)服務(wù)器的控制。攻擊者可以遠(yuǎn)程執(zhí)行任意代碼。

5. 2009-06-09 Microsoft IIS 5.0 WebDAV繞過認(rèn)證漏洞(MS09-020)(CVE-2009-1122)

描述:IIS的WebDAV擴(kuò)展沒有正確解碼特制請(qǐng)求的URL,導(dǎo)致WebDAV在處理該請(qǐng)求時(shí)應(yīng)用不正確的配置。如果應(yīng)用的配置允許匿名訪問,則特制的請(qǐng)求可以繞過身份驗(yàn)證。請(qǐng)注意IIS在配置的匿名用戶帳戶的安全上下文中仍會(huì)處理該請(qǐng)求,因此此漏洞不能用于繞過NTFS ACL,文件系統(tǒng)ACL對(duì)匿名用戶帳戶強(qiáng)加的限制將仍然執(zhí)行。攻擊者可以繞過認(rèn)證獲得非授權(quán)訪問。

6. 2009-06-09 Microsoft IIS WebDAV Unicode請(qǐng)求繞過認(rèn)證漏洞(MS09-020)(CVE-2009-1535)

描述:IIS的WebDAV功能在解析URI并發(fā)送回?cái)?shù)據(jù)時(shí)沒有正確地處理Unicode令牌環(huán),遠(yuǎn)程攻擊者可以通過提交惡意HTTP GET請(qǐng)求繞過受口令保護(hù)的文件夾的認(rèn)證,或在受口令保護(hù)的WebDAV目錄中列出、上傳或下載文件。攻擊者可以繞過認(rèn)證執(zhí)行非授權(quán)操作。

7. 2008-02-12 Microsoft IIS ASP遠(yuǎn)程代碼執(zhí)行漏洞(MS08-006)(CVE-2008-0075)

描述:IIS處理ASP網(wǎng)頁(yè)輸入的方式存在遠(yuǎn)程代碼執(zhí)行漏洞,允許攻擊者向網(wǎng)站的ASP頁(yè)面?zhèn)魉蛺阂廨斎搿3晒眠@個(gè)漏洞的攻擊者可以在IIS服務(wù)器上以WPI的權(quán)限(默認(rèn)配置為網(wǎng)絡(luò)服務(wù)帳號(hào)權(quán)限)執(zhí)行任意操作。攻擊者可以遠(yuǎn)程執(zhí)行任意代碼。#p#

請(qǐng)持續(xù)關(guān)注相關(guān)漏洞信息

綠盟科技研究院會(huì)長(zhǎng)年跟蹤分析這些漏洞,并將整理后的結(jié)果發(fā)送給您,便于您持續(xù)關(guān)注漏洞的發(fā)展態(tài)勢(shì),為企業(yè)及組織的安全方案提供數(shù)據(jù)及信息支撐,如果您對(duì)我們提供的內(nèi)容有任何疑問,或者需要了解更多的信息,可以隨時(shí)通過在微博、微信中搜索綠盟科技聯(lián)系我們,歡迎您的垂詢!