DDoS攻擊依舊猖狂 Q2峰值再突破240Gbps

今天,依舊嚴重威脅著政府、企業網絡安全的分布式拒絕服務(DDoS)攻擊仍然是當前黑客們最喜歡使用,并且又十分廉價、有效的一種網絡攻擊形式。根據相關機構提供的數據顯示,在過去三個季度內,DDoS攻擊量同比增長了一倍。2015年第二季度,最大規模的DDoS攻擊峰值流量再次超過了240Gbps,持續了13個小時以上,可以說其帶來的威脅每個季度都在不斷增加。

UPnP設備變身DDoS攻擊幫兇

由于DDoS攻擊能夠對企業的網絡型業務造成嚴重的威脅,并且很難用傳統的辦法進行防護,已成為時下的一種網絡公害。其中,流量擁塞和帶寬消耗是目標網絡遭受攻擊后較為常見的。

從國際CDN公司Akamai公布的數據中發現,2015年第二季度有12起DDoS攻擊的峰值流量超過了100Gbps,5起攻擊的包轉發率峰值超過了50Mpps。而只有極少數的企業能夠以一己之力承受住這樣的攻擊。

同時,還發現了其Prolexic Routed網絡中再次記錄到包轉發率最高的一次攻擊,峰值達到了214Mpps。而這種規模的攻擊足以摧毀一級路由器,包括令網絡運營商部署的核心路由器陷入癱瘓。

然而令人吃驚的是,黑客已經開始利用支持UPnP(通用即插即用)協議的設備來直接或間接放大DDoS攻擊流量。隨著采用UPnP協議的不安全家庭聯網設備不斷激增,這些設備常被黑客當作SSDP(SYN與簡單服務發現協議)反射器,來持續發起攻擊。據悉,SSDP是本季度最常見的DDoS攻擊向量,占到DDoS攻擊流量的16%左右。

UPnP設備間通過SSDP進行相互感知的,利用SOAP(簡單對象訪問協議)來獲取控制信息,并進行信息反饋。可是隨著UPnP通信方案在終端設備間的大量濫用,令攻擊者能夠方便直接地獲得巨大的攻擊流量,來阻礙目標企業的正常網絡服務。

解析UPnP協議

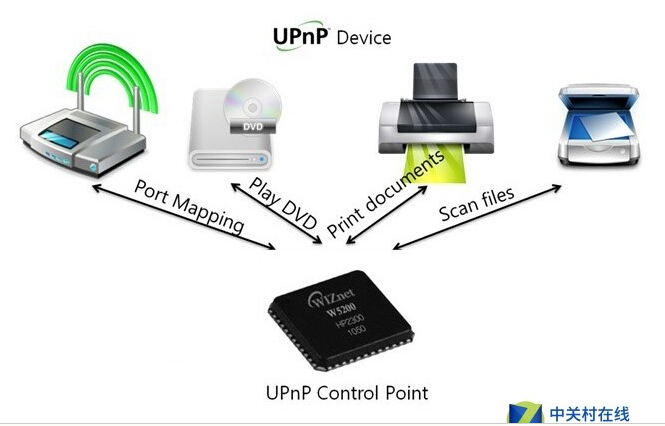

UPnP(Universal Plug and Play,簡稱UPnP)是從即插即用(Plug-and-play),一種熱拔插技術中衍生出來的。UPnP協議允許PC間的點對點連接、網際互連和無線設備。它是一種基于TCP/IP、UDP和HTTP的分布式、開放體系。因此,該協議簡化了家庭網絡和企業局域網中各種設備連接,使內網中任意兩個設備能互相通信,而不需要特別配置。

支持UPnP協議設備間功能

UPnP協議的目標是使家庭網絡(數據共享、通信和娛樂)和公司網絡中的各種設備能夠相互無縫連接,并簡化相關網絡的實現。UPnP通過定義和發布基于開放、因特網通訊網協議標準的UPnP設備控制協議來實現這一目標。

在實驗室實驗中,研究人員通過UPnP設備模擬了一次小規模的DDoS攻擊,在獲取了易受攻擊的設備列表后,他們從攻擊者處收到了偽裝成目標IP地址的惡意請求。在攻擊過程中,UPnP終端設備都被利用,像攻擊目標發送、反饋了像描述文件似的文件。而如果攻擊者一旦獲得足夠多的UPnP設備響應,就會為一次真正意義上的DDoS攻擊創造了條件。