卡巴斯基:2020Q1 DDoS攻擊趨勢報告

一、概述

自2020年初以來,由于COVID-19大流行,人們的生活幾乎完全轉移到了網絡上——世界各地的人們開始在網上工作、學習、購物和在線娛樂,這種情況是前所未有的。而最近的DDoS攻擊目標也很好地反映了這一點,第一季度攻擊者集中針對的資源是醫療組織、交付服務以及游戲和教育平臺的網站。

例如,在3月中旬,攻擊者試圖阻斷美國衛生與公共服務部(HHS)的網站。攻擊者的目的似乎是阻止公民獲取有關該流行病的相關信息和政府已采取措施的官方數據。同時,未知的攻擊者通過社交網絡、短信和電子郵件等方式,發送關于全國封鎖的虛假消息。然而,攻擊者的這些嘗試以失敗告終——盡管加大了流量,但HHS網站仍然持續運行。

另一個DDoS攻擊的受害者是總部位于巴黎的大型醫院Assistance Publique-Hôpitaux de Paris。網絡犯罪者試圖破壞醫療機構的基礎設施,最終導致醫院的遠程工作人員在一段時間內無法使用程序和電子郵件。然而,攻擊者并沒有導致整個醫院的工作癱瘓。

針對送餐服務Lieferando(位于德國)和Thuisbezorgd(位于荷蘭)的攻擊則更為明顯,由于攻擊者的DDoS攻擊,導致這兩家公司可以接收訂單,但無法處理訂單,最終必須返還客戶的付款。并且,針對Lieferando的網絡犯罪分子向該公司勒索2 BTC(在撰寫本文時,對應金額超過13000美元),這樣才能停止DDoS攻擊。

德國的遠程學習平臺Mebis在遠程開學的第一天就遭受到攻擊,通過這一平臺,巴伐利亞州的教師可以與學生共享資料、發布作業和進行測試。在遭受攻擊之后,該服務中斷了幾個小時。

由于居家隔離,在線游戲的人氣一路飆升。在此期間,攻擊者對Battle.net和Eve Online的服務器發動流量攻擊,其中對Eve Online的攻擊活動長達9天的時間。同時,白羅斯公司Wargaming也遭到了攻擊,其World of Tanks、World of Warships和其他一些游戲的玩家連續幾天都發現在服務器速度方面存在問題。但是,也有一些持懷疑態度的用戶聲稱,這些問題與網絡犯罪分子無關。

在3月下旬,澳大利亞當局報告了MyGov社交服務門戶網站遭受到DDoS攻擊,但在這一重大聲明發表后的幾個小時,他們又被迫承認自己之前的結論是錯誤的。事實證明,由于新冠病毒的大流行,導致大量公民失業,并涌向該網站提出真實要求,其網站無法承受這樣的訪問流量。

除了與新冠病毒直接或間接相關的DDoS攻擊之外,本季度還持續出現了出于政治目的的攻擊。例如,在1月下旬,未知的網絡攻擊者曾兩次攻擊希臘政府機構和提供緊急服務的網站,導致包括總理網站、幾個部位、消防局和警察局的網站短暫無法訪問。土耳其攻擊組織Anka Neferler Tim宣稱對第一次攻擊活動負責,但希臘當局并未急于做出任何最終結論,并且尚未有組織宣稱對第二次攻擊活動負責。

今年,將舉行下一屆美國總統大選,我們推測該選舉將和往常一樣,伴隨著DDoS攻擊。舉例來說,在2月初,有一個選民注冊的信息網站遭到攻擊,攻擊者使用PRSD(偽隨機子域名攻擊)技術,將大量請求發送到網站原本不存在的子域名。但是,這次DDoS的嘗試未能成功。

金融機構也同樣未能幸免。2月,加密貨幣交易所OKEx和Bitfinex遭受了復雜的DDoS攻擊。OKEx在保證用戶未受到影響的情況下處理了該事件,而Bitfinex則被迫下線一個小時。根據Bitfinex管理層的說法,臨時下線是為了建立專門的保護措施。目前,我們無法判斷這兩起事件之間是否具有關聯。

加密貨幣交易所BitMEX同樣在本季度發現了一次DDoS攻擊,攻擊者選擇了比特幣市值急劇下降的時機發動攻擊,導致該網站出現訪問問題,這引起了一些客戶對平臺的懷疑。一些人認為,交易所是故意下線,以防止用戶大量拋售。后來,BitMEX承諾支付賠償,但僅僅針對156個在ETH/USD交易過程中丟失訂單的用戶。

與上一季度一樣,知名APT組織的勒索軟件攻擊也成為了新聞。2月下旬,澳大利亞金融機構收到了要求使用加密貨幣門羅幣支付大量贖金的勒索郵件。攻擊者自稱是Silence Group,并威脅如果不支付贖金,就會對目標進行DDoS攻擊。此前,新加坡、土耳其、南非和其他國家的公司也收到了具有類似威脅的電子郵件。這些勒索者使用了Cozy Bear、Fancy Bear、Anonymous、Carbanak、Emotet等不同著名攻擊團伙的名稱,希望受害者能Google搜索這些組織,并感到害怕,最終服從勒索者提出的條件。

與這些國際勒索組織不同,來自Odessa的一名少年在去年試圖向一家拒絕合作的公司開展DDoS攻擊,在2020年1月被警方抓獲。這名少年試圖威脅烏克蘭互聯網服務提供商交出有關客戶的信息。在遭到拒絕后,他嘗試攻擊該公司的網絡。據報道,這次攻擊的流量非常強大。

總體而言,在過去一個季度,執法機構也逮捕了不少的犯罪分子。2月,Arthur Dam在美國被拘留,罪名是于2018年四次對國會候選人Bryan Caforio的網站進行DDoS攻擊,導致該網站離線長達21個小時。檢方指出,Dam的妻子是為Caforio的競爭對手Katie Hill工作,而后者最終贏得了選舉。

3月中旬,另一名網絡犯罪分子因攻擊俄羅斯Cherepovets一家公司的在線商城而在Krasnodar被拘留。盡管該犯罪分子試圖掩蓋DDoS攻擊的來源,但網絡警察還是設法追蹤到他本人。其本人聲稱,他只是想展示自己的技術,并向該公司提供防御DDoS攻擊的服務。但是,這個想法顯然是失敗的,因為他根本就無法成功攻擊公司的站點。

上面這位犯罪分子顯然不是DDoS世界中唯一的“雙面間諜”。在新澤西州,DDoS防護企業BackConnect的創始人Tucker Preston也承認犯有類似的罪名。自2015年12月到2016年2月,Preston聘請第三方對一家不知名組織位于新澤西的服務器進行轟炸。這項罪行可以判處最高10年的有期徒刑,最高罰款為250000美元。

曾經用于發起自定義DDoS攻擊的網站所有者也存在法律風險。視頻游戲廠商Ubisoft發現有站點對Tom Clancy的Rainbow Six Siege服務器發起一系列攻擊之后,對該資源提起了訴訟。根據開發人員的說法,這個網站據稱可以幫助客戶測試自己的安全性,實際上專門從事對游戲服務器的DDoS。目前,Ubisoft要求強制關停該站點,并向站點所有者尋求經濟損失的賠償。

二、季度趨勢

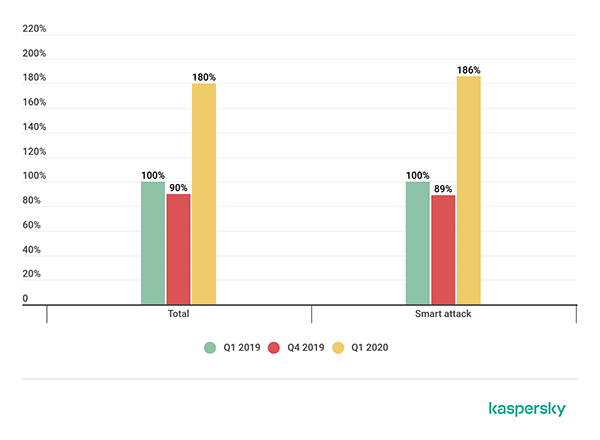

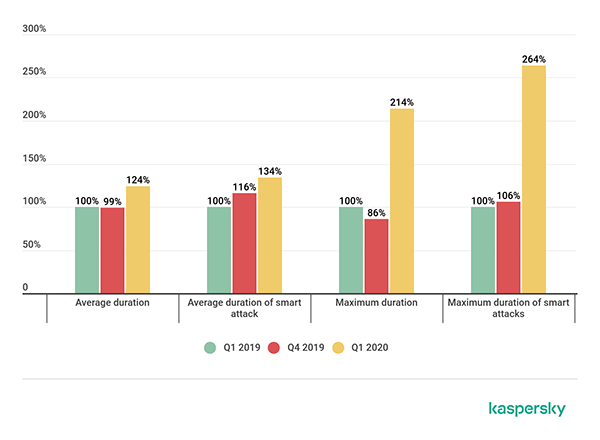

本季度,主要的攻擊活動都與新冠病毒大流行相關,隨著病毒的擴散蔓延,已經影響了包括DDoS趨勢在內的許多方面。與我們在上一季度報告中預測相反,在2020年第一季度,我們發現DDoS攻擊的數量和質量均呈現出顯著增加的趨勢。與上一個報告周期相比,攻擊次數增長了一倍;與2019年第一季度相比,攻擊次數增長了80%。與此同時,攻擊的持續時間也變得更長,我們觀察到本季度的平均持續時間和最大持續時間均呈現明顯增長。在每年的第一季度,DDoS活動的數據都會有一定程度的增長,但我們沒有想到會是這樣的激增。

2020年第一季度DDoS攻擊總數與2019年第一季度和第四季度的比較,以2019年第一季度為100%參考值:

2020年第一季度DDoS攻擊持續時間與2019年第一季度和第四季度的比較,以2019年第一季度為100%參考值:

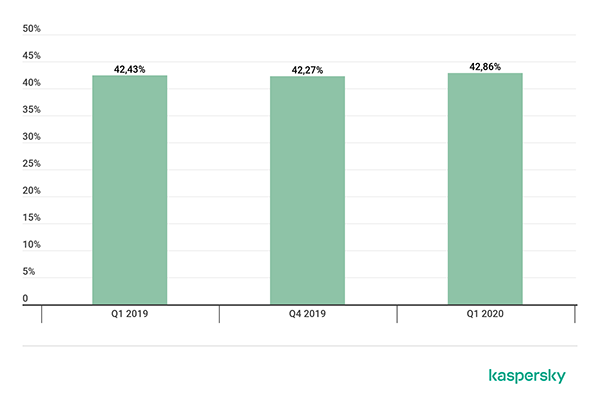

在總體增長的背景下,智能攻擊的占比在過去一年中幾乎保持不變。2019年和2020年的第一季度都處于相同水平,約為42%。這表明,專業攻擊者和業余攻擊者對DDoS攻擊的興趣都在增長,攻擊總數與智能攻擊的數量是在以相同速度進行增長,因此比例沒有改變。

2020年第一季度智能攻擊在DDoS攻擊總數中所占的比例與2019年第一季度和第四季度的比較:

有趣的是,對教育和行政網絡資源的DDoS攻擊數量與2019年同期相比卻增加了兩倍。此外,此類攻擊在2020年第一季度占事件總數的19%,而上一年僅是11%。

網絡犯罪分子對這類資源興趣的上升,可能與COVID-19的傳播有關。隨著COVID-19的傳播,引起了人們對遠程學習服務和官方消息來源的更多需求。自2020年初以來,病毒大流行影響了幾乎所有行業。因此,它也同樣影響了DDoS的領域,這也是在情理之中。我們展望未來,認為這樣的影響可能會更加明顯。

在目前全球不穩定的局勢下,我們很難去預測任何事情,但是我們可以推測攻擊活動并不會減少。原因在于,有越來越多的組織都逐步轉向了遠程工作,并且可攻擊目標的數量正在增加。在平時,可攻擊的目標通常都是企業的公共資源,但現在的可攻擊目標可能會轉移到關鍵基礎設施上來,例如公司VPN網關、郵箱、公司知識庫等非公共Web資源。這樣的范圍變化,無疑為攻擊者打開了新的大門,并可能導致DDoS市場的增長。

三、數據統計

1. 方法論

卡巴斯基在打擊網絡威脅方面具有悠久的歷史,我們曾解決過各種類型的攻擊和復雜的DDoS攻擊。我們的專家使用卡巴斯基DDoS智能系統來監控僵尸網絡的動態。

DDoS智能系統是卡巴斯基DDoS防護的組成部分,可以攔截并分析僵尸主機從C&C服務器接收到的命令。該系統屬于主動出擊類型,并不是被動型,因此無需等待用戶設備被感染或命令被執行。

本報告中體現2020年第一季度的DDoS情報統計信息。

在本報告中,我們將時間間隔不超過24小時的僵尸網絡活動視為是一次DDoS攻擊。舉例來說,如果同一個Web資源被相同的僵尸網絡攻擊兩次,但這兩次的間隔為24小時或更長時間,那么我們會將其視為是兩次攻擊。同時,來自不同僵尸網絡,但目標是同一個資源的僵尸請求也被視為是單獨的攻擊。

用于發送命令的DDoS攻擊受害者和C&C服務器的地理位置是根據其各自的IP地址來確定。本報告中DDoS攻擊的唯一目標數量是根據季度統計中的唯一IP地址數量來計算的。

DDoS情報統計信息僅限卡巴斯基檢測和分析的僵尸網絡。需要注意的是,僵尸網絡只是用于DDoS攻擊的工具之一,并且我們沒有涵蓋到在監測期間發生的每一起DDoS攻擊。

2. 季度總結

- 在2020年第一季度,大多數C&C服務器仍然是在美國注冊(39.93%),而大多數僵尸主機位于巴西。

- 就整體攻擊次數的動態變化而言,本季度與上一季度非常相似,2月14日和15日的攻擊次數超過了230次,1月25日的攻擊次數下降到16次。

- DDoS攻擊者在星期一最為活躍,一些攻擊者會選擇在星期三休息。

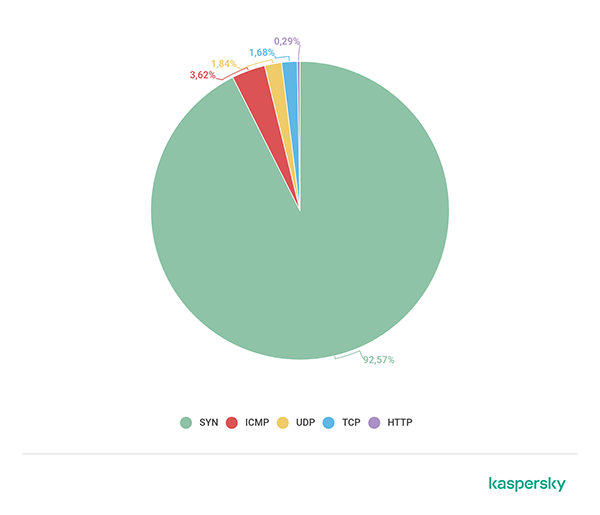

- SYN泛洪仍然是最流行的攻擊類型(以92.6%的攻擊占比鞏固了其地位),而ICMP攻擊出人意料地躍居所有攻擊類型的第二位。

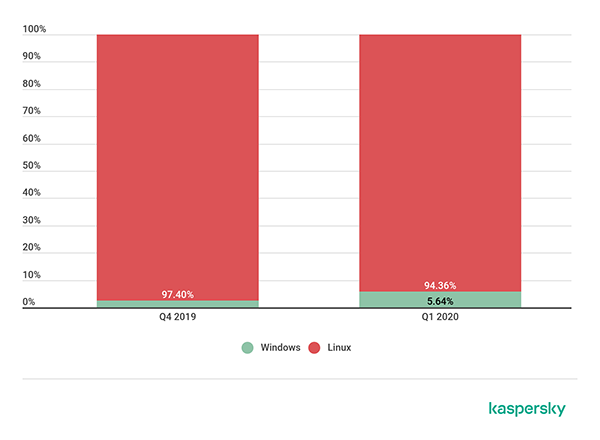

- Windows僵尸網絡持續受到歡迎,其攻擊占比上升了3個百分點,達到了5.64%。

3. 攻擊者使用的唯一IP地址的地理位置分布

本季度,我們決定開始研究僵尸主機及其組成的僵尸網絡的國家分布。為此,我們基于之前部署的蜜罐,分析了攻擊所使用的唯一IP地址的位置。

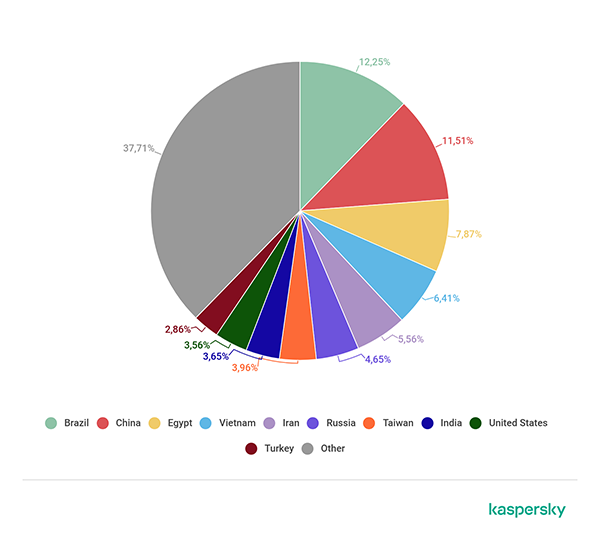

在僵尸主機數量排名前十的國家中,巴西位居第一,其唯一IP地址占其中的12.25%。排在第二位的是中國(11.51%),僅落后兩個百分點。而埃及(7.87%)排在第三,與前兩名的差距較大。其余位于前十的國家,其僵尸網絡占比分別在6.5%到2.5%之間不等。我們關注到,前十名中還包含一些亞洲國家,越南(6.41%)排名第四,臺灣(3.96%)排名第七,伊朗(5.56%)排名第五,俄羅斯(4.65%)排名第六,美國(3.56%)排名第九,土耳其(2.86%)位居第十。

2020年第一季度僵尸網絡的地理位置分布:

奇怪的是,這種分布只與攻擊維度的統計信息相關。盡管中國長期以來一直是攻擊次數排名第一的國家,而越南是經常進入到排名前十的游客,但按照唯一IP數量的排名領先者巴西僅僅在過去一年中進入到TOP 20的范圍。在2019年第一季度,巴西排名第20位。在更多時候,巴西都位于TOP 30的靠后位置,這一點不同于伊朗等國家。而對于埃及來說,其僵尸網絡數量排名第三,但該國很少發生已知的攻擊,因此它甚至排在了前30名開外。

4. 僵尸網絡地理位置分布

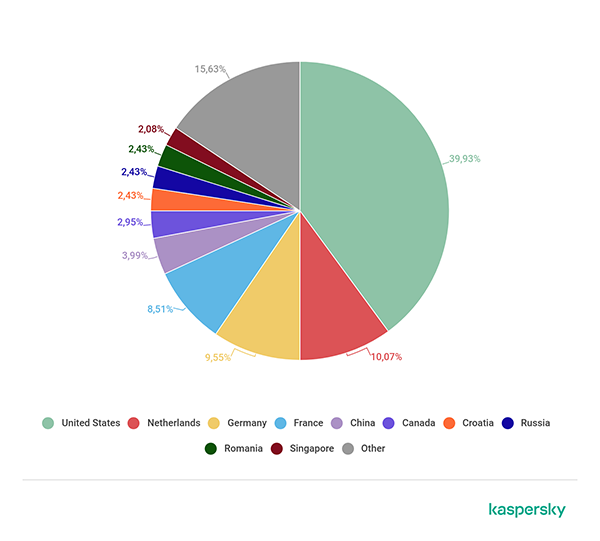

攻擊設備主要位于南美、亞洲和中東,而C&C服務器與上一季度相同,主要位于美國和歐洲。美國的C&C數量保持在第一位,在2020年第一季度,美國的C&C數量幾乎占總注冊量的40%,于去年年底相比下降了18.5個百分點。荷蘭從第八名上升到第二名,占比10.07%。第三名是德國(9.55%),在上個季度德國未進入到前十之中。就像之前所說,在C&C服務器數量前三名的國家中,只有美國托管了大量的僵尸主機。

C&C數量排名中位居第四的是另一個歐洲國家,在本季度是法國(8.51%),與上季度相比排名上升了兩位。而中國本季度呈現出完全相反的趨勢,從第三名(上一季度的9.52%)下降到第五名(3.99%)。加拿大(2.95%)從第九名上升到第六名。并列第七名的分別是俄羅斯、羅馬尼亞和新上榜的克羅地亞,這些國家的占比是2.43%。排名第十位的是另外一個新成員,新加坡,占總數的2.08%。

2020年第一季度僵尸網絡C&C服務器的地理位置分布:

5. DDoS攻擊數量的動態變化

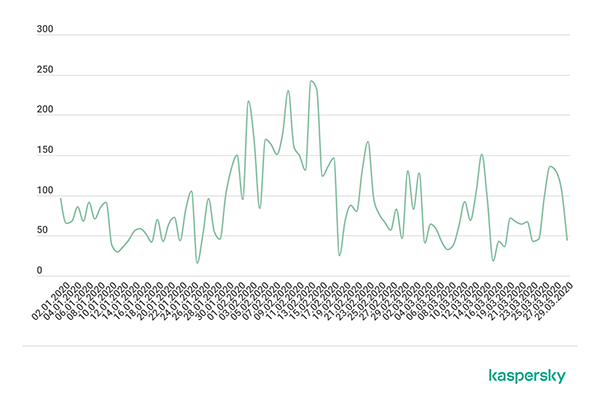

分析2020年第一季度攻擊數量的動態變化,可以發現其中的許多方面都與我們在2019年底所看到的類似。攻擊數量的峰值每天不超過250次攻擊,其中數量最多的兩天是2月14日和2月15日,分別是242次攻擊和232次攻擊,以及2月3日和2月10日。在本季度中,最平靜的兩天分別是1月25日和3月18日,這兩天的攻擊次數分別都沒有超過20次。回想2019年第四季度,最平靜的一天僅發生了8次已記錄的攻擊。

2020年第一季度DDoS攻擊數量動態變化趨勢:

在過去的一個季度中,在星期一發生的攻擊次數出現顯著增加,上升了將近4個百分比,從上一季度的14%上升到了將近18%。本季度中,一周最為平靜的時間是星期三,占比略高于11%,比上一季度下降了3.7個百分點。在攻擊強度方面,周四也同樣相對比較平靜。

2019年第四季度和2020年第一季度DDoS攻擊時間分布:

6. DDoS攻擊類型

在過去的一個季度中,DDoS的攻擊類型分布發生了一些明顯的變化,ICMP泛洪攻擊增長了2個百分點,并從最后一名(1.6%)上升到了第二名(3.6%)。隨之,HTTP泛洪達到了自2019年1月以來的最低占比,僅為0.3%,排名最后。UCP和TCP泛洪再次互換位置。唯一不變的是排名第一的SYN泛洪,其占比持續增長,達到了92.6%的歷史新高,超過了上個季度創下的歷史記錄84.6%。

2020年第一季度DDoS攻擊類型分布:

本季度,Windows僵尸網絡逐漸流行。在上一個季度,該類型僅占0.35個百分點,而本季度則上升了3個百分點,從2.6%直接升至5.64%。盡管如此,Linux僵尸網絡仍然占據著主導地位,有十分之九的攻擊活動中持續部署Linux僵尸網絡(94.36%)。

2019年第四季度和2020年第一季度Windows/Linux僵尸網絡攻擊占比:

四、總結

在2020年第一季度,沒有產生任何重大的沖擊。C&C服務器數量排名前十的榜單中迎來了克羅地亞和新加坡這兩個新成員,同時看到了羅馬尼亞和德國這兩個熟悉面孔的回歸。盡管我們觀察到的Windows僵尸網絡和ICMP泛洪占比有所增加,但這并沒有對整體情況產生重大影響。只有在一周中的攻擊時間分布發生了實質性變化,但盡管如此,也只能表明攻擊者重新分配了工作,并沒有發生本質性的變化。在情人節當天,DDoS攻擊的數量出現增長,隨后歸于平靜,這也是可以預見的季節性現象。