俄羅斯間諜黑客組織圖拉劫持通信衛星鏈路盜取數據

國家支持的黑客組織在盜竊數據時,最怕的就是被人定位到命令控制服務器,被切斷與目標機器的聯系。于是,這伙講俄語的間諜黑客組織–圖拉(Turla),想到了一個絕妙的主意。

他們劫持合法用戶的通信衛星IP地址,然后用來盜取數據,以隱藏他們的C2。卡巴斯基的研究人員發現,至少從2007年開始,圖拉就已經使用這種隱蔽的技術了。

圖拉是一個高度復雜的網絡間諜組織,有可能背后為俄羅斯政府支持。十幾年來,進行著目標為政府機構、大使館和軍隊的網絡間諜活動。全世界四十多個國家,都是其活動目標,包括哈薩克斯坦、中國、越南和美國,尤其是東、中歐國家。

圖拉使用各種方法和手段感染目標系統并盜取數據,但最高端的莫屬于通過劫持衛星鏈路來隱藏他們的命令控制服務器(C2)了。

起初,黑客通過多層代理來隱藏他們的服務器。但這種方法并不保險,還是有可能被追溯到服務器的提供方,然后被關閉并被做為司法證據。

“C2是網絡犯罪或網絡間諜活動成敗攸關的核心,因此隱藏服務器的物理地址對于他們來說非常的重要。”

衛星鏈路互聯網提供商覆蓋的地理區域要比普通互聯網提供商大的多,可橫跨多個國家甚至是大洲,因此追蹤使用衛星IP地址的計算機難度非常之大。

“實際上,這種技術讓找到并關閉他們的命令服務器變得不可能,”卡巴斯基安全研究人員塔納西認為。“無論你使用多少層代理來隱藏服務器,調查人員只要持續追蹤下去,最終能找到真實的IP地址,這只是一個時間問題。但對于衛星鏈路,幾乎是不可能的。”

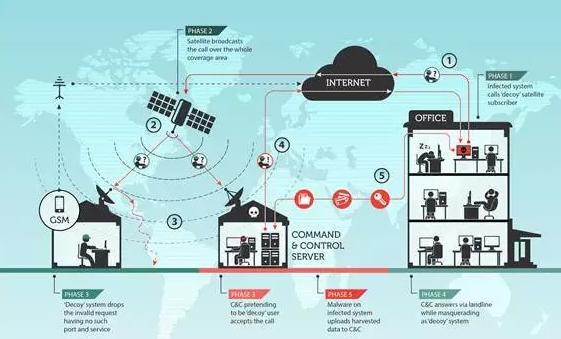

劫持衛星鏈路的原理

衛星互聯網連接并不算新技術,已經應用了至少二十年,在一些偏遠或沒有高速網絡連接的地區尤為普遍。

一種最為流行和成本最低的衛星鏈路就是只限下行(downstream-only),主要用于更快的下載速度,因為衛星連接傾向于提供比其他連接方法更大的帶寬。從用戶計算機中出來的流量通過撥號或其他連接,從衛星連接過來的流量直接進入用戶計算機。因為,衛星通信沒有加密,黑客可以架設天線來劫持數據。圖拉就是利用這一點,來劫持并使用合法衛星鏈路用戶的IP地址。

衛星系統的一些漏洞早在2009年和2010年的黑帽大會上就有所披露,但圖拉的黑客更早,他們從至少從2007年就開始使用這些漏洞來劫持衛星鏈路了。卡巴斯基發現了圖拉在2007年編譯的惡意軟件,其中包含兩個硬編碼的IP地址,其中一個屬于德國的衛星互聯網服務提供商。

要想使用被劫持的衛星連接來盜取數據,攻擊者首先要用包含硬編碼域名(命令控制服務器)在內的惡意軟件感染目標計算機,但黑客并沒有使用靜態IP地址,而是使用了動態DNS主機,可允許他們任意改變IP地址。

接下來,攻擊者使用天線來拾取衛星信號流量,并收集合法衛星用戶的IP地址。受感染計算機上的惡意軟件會聯系到合法衛星用戶的IP地址上,并初始化TCPIP連接。但用戶的計算機會放棄這個連接,因為該次通信請求的目標不是用戶計算機,而是攻擊者的命令控制服務器。這樣,攻擊者的服務器就使用了一個合法衛星用戶的IP地址建立了一個流量通道,從目標計算機即受感染的計算機上盜取數據。數據雖然會經過合法衛星用戶的系統,但系統會將其丟棄。

塔內西表示,合法衛星用戶并不會注意到他的衛星鏈路被劫持,除非他去檢測日志,并且發現被衛星調制解調器丟棄的數據包。“也許會發現意外的請求,但很可能被認為是互聯網的信號噪聲,”而不是可疑流量。

但是,該方法并不能用于長期的盜取數據。因為,衛星互聯網連接是單向的,非常不穩定。而且,合法用戶隨時還可能下線而導致攻擊者使用的IP失效。塔納西表示,這種方法僅見于針對最高端的目標,其要求攻擊者高度的匿名性,圖拉并不經常使用。

研究人員還發現,雖然圖拉使用全世界的衛星通信,但主要在集中在兩個特定的區域–中東和非洲,如剛果、尼日利亞、黎巴嫩、索馬里和阿聯酋。

劫持過程很容易,成本也很低。只需一個碟形衛星天線,一些電纜和一臺衛星調制解調器,總共花費約1000美元。

這并不是卡巴斯基首次發現黑客組織利用衛星鏈路來維護他們的命令控制服務器,之前的Hacking Team銷售給執法部門和情報機關的工具中,就包括了這種方法。而這種方法一旦被大量的網絡犯罪組織掌握并使用,對于執法部門和安全研究人員來說,再想像以前那樣找到并關閉作惡者的服務器,無疑會變得非常困難。