俄羅斯組織機構被網絡間諜定向攻擊

安全廠商Palo Alto Networks解密了目前正在針對俄羅斯或講俄語的機構組織的網絡間諜活動。

安全專家表示,最近的一波攻擊在8月份就被檢測到,一直持續至12月份,似乎是ESET之前曾發現過的攻擊活動,該攻擊行動名為“漫步老虎”。

攻擊者用定制化RAT替代PlugX

相比這兩次攻擊活動,似乎第二次活動有些微改進。兩起活動都是利用魚叉式釣魚攻擊技術來針對組織機構發起攻擊,但第二波攻擊還利用結構更加復雜的命令和控制服務器結構,并且用Word文件替代了RTF文件,利用Windows CVE-2012-0158發起攻擊。

這是一個老舊漏洞,但是如果目標系統沒有正確修復該漏洞并升級,攻擊者就會完全控制該系統。這款惡意軟件專門為利用這個漏洞而設計,跟PlugX非常相似,后者是一款為人熟知的遠程訪問木馬。研究人員將該惡意軟件命名為BBSRAT。

幕后黑手身份尚未確認

PlugX是很多跟中國有關的APT組織常用的工具,但兩家廠商都無法找出足夠的證據將“漫步老虎”或者BBSRAT跟中國的網絡間諜活動聯系起來。

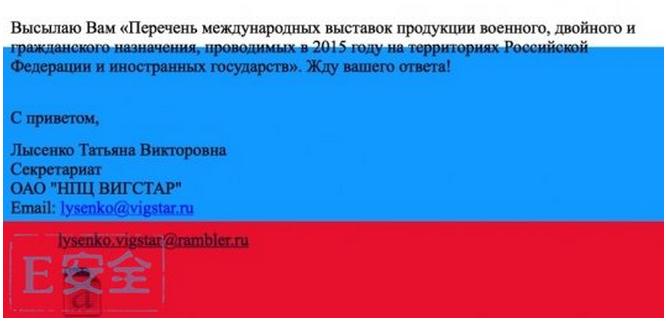

Palo Alto表示,BBSRAT發動的最高級別攻擊跟模擬Vigstar人員的攻擊者有關,后者是一家俄羅斯研究組織機構,主要為俄羅斯軍方和情報機構開發衛 星通信設備。該公司表示,盡管關于這些攻擊者的信息已經公開了有一年多,包括一個包含很多命令和控制服務器的清單,攻擊者仍然還在繼續使用這些方法。