iOS核心應(yīng)用設(shè)計(jì)漏洞 暴露用戶Apple ID憑證

Check Point提醒蘋果iOS的核心應(yīng)用程序可能會(huì)暴露用戶的憑據(jù)。所幸的是iOS 9包含有相關(guān)的補(bǔ)丁。

Apple ID

ios操作系統(tǒng)專門為用戶提供了一個(gè)Apple ID,以便用戶自己管理設(shè)備。現(xiàn)如今iOS的市場份額占當(dāng)前移動(dòng)設(shè)備行業(yè)的40%以上,Apple ID與用戶的所有行為都息息相關(guān):iTunes商店,啟用iCloud,從Apple在線商店購買,在Apple Store零售店預(yù)定商品或訪問蘋果支持網(wǎng)站等。

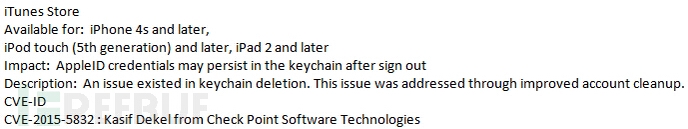

但是,Check Point的安全研究員Kasif Dekel上個(gè)月在ios核心功能中發(fā)現(xiàn)了一個(gè)軟件設(shè)計(jì)漏洞(CVE-2015-5832),這個(gè)軟件是用來管理核心應(yīng)用程序的憑證。即使用戶已經(jīng)注銷了,這個(gè)漏洞也會(huì)保存下用戶的登錄憑證,從而導(dǎo)致設(shè)備上存儲(chǔ)的敏感數(shù)據(jù)泄漏出去。

蘋果已經(jīng)核實(shí)確認(rèn)該安全問題,并已發(fā)布了一個(gè)安全公告。

細(xì)節(jié)問題

由于應(yīng)用程序存在這個(gè)安全漏洞,注銷機(jī)制允許設(shè)備不清除應(yīng)用程序中存儲(chǔ)的敏感keychain 數(shù)據(jù)就直接執(zhí)行退出。

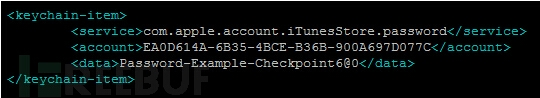

keychain是一個(gè)加密的容器用來保存密碼、證書、身份以及更多的安全服務(wù)。它也是一個(gè)安全儲(chǔ)存容器,應(yīng)用程序只能訪問其自己的keychain項(xiàng)。要共享應(yīng)用程序之間的數(shù)據(jù),它們必須有相同的訪問組代碼簽名的權(quán)利。

在越獄的設(shè)備上,一個(gè)已經(jīng)用“通配符”權(quán)限簽了自簽名證書的工具已經(jīng)授予訪問所有的keychain項(xiàng)。

keychain中的一些信息:

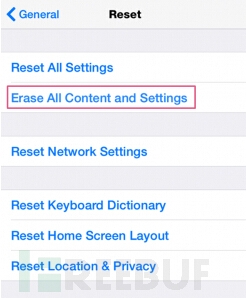

當(dāng)一個(gè)設(shè)備(iPhone / iPad的/ iPod)賣出后如果用戶并不知道清理應(yīng)用程序keychain數(shù)據(jù)的正確方式那么他的隱私數(shù)據(jù)可能會(huì)暴露。

需要注意的是,即使用戶注銷了應(yīng)用程序并進(jìn)行部分設(shè)備復(fù)位,信息將仍存儲(chǔ)在keychain中。避免這種敏感數(shù)據(jù)暴露的正確的方法是升級(jí)到iOS 9然后在設(shè)備設(shè)置中選擇“抹掉所有內(nèi)容和設(shè)置”。