勒索軟件新威脅:你敢不付贖金,我就敢往你喝的水里投毒

勒索軟件已存在數年之久,但在最近兩年,勒索軟件攻擊了世界各地的企業、醫院、金融機構和個人電腦,造成重大損失,成為大家的心頭之恨。勒索軟件的原理,就是通過強大的加密算法,將感染設備上的內容加密,并向受害者勒索錢財,然后解鎖數據。黑客借此法獲利,簡直輕而易舉。

最初,勒索軟件針對的是普通的互聯網用戶,但在近一段時間中,我們看到勒索軟件開始攻擊企業、教育機構、醫院、酒店和其他企業組織。而今,勒索軟件帶來的威脅更加嚴重了!

往水里投毒的勒索軟件

佐治亞理工學院的研究人員展示了,勒索軟件還能攻擊城市關鍵基礎設施。佐治亞理工學院的研究人員做了一款POC勒索軟件。在模擬環境中,該軟件能夠控制水處理廠,并威脅關閉整個供水系統,或通過增加氯的濃度,污染城市用水。

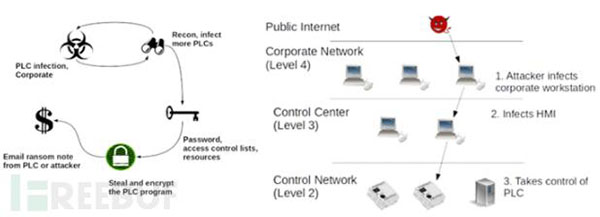

2017RSA大會上,我們見到了這款名為LogicLocker的勒索軟件,研究人員可利用此勒索軟件修改編程序邏輯控制器(PLC)。PLC相當于微型電腦,可控制關鍵工控系統(ICS)和數據采集與監視控制系統(SCADA)基礎設施,比如核電站或水處理設施。如此,研究人員能關閉水閥,控制水中的氯含量,并顯示錯誤的信息等。

研究人員表示,雖然這款勒索軟件還沒有應用到現實當中,但其實現也只是時間問題。研究人員之所以要模擬此攻擊,是為了向大家展示攻擊者是如何破壞一些關鍵基礎設施的,比如我們日常必須的水管理設施、電力供應系統、電梯控制系統、暖通空調系統以及其他機械系統。

1500多個PLC系統受威脅

LogicLocker針對3種PLC系統,感染后可將系統原密碼修改替換,阻止合法的系統所有者進行操作,并勒索贖金。如果他們付錢了,系統所有者可以重新控制PLC。如果他們拒絕支付,水廠將出現故障,黑客甚至可能向自來水中投入大量的氯,對整個城市用水構成威脅。

研究人員在實驗中上網搜索目標PLC中的其中兩個模型,并發現暴露在網上的PLC系統超過1500個。

據研究員David Formby介紹,人們常常對于聯網設備存在一些誤解。操作人員可能以為自己的系統沒有聯網,其他人不可能操作控制器,但其實這些系統常常通過某些方式連著網。

對工控系統和SCADA系統的攻擊并不是什么新鮮事,網絡犯罪者和國家背景的黑客已經干了好多年了,像震網病毒(Stuxnet)、火焰病毒(Flame)和Duqu病毒都是他們玩過的。但有了勒索軟件,此類攻擊中也要增加金錢的成分了。

因此,在不久的將來,一些想發財的網絡犯罪者將會直接攻擊關鍵基礎設施。除此之外,國家背景的攻擊者也可能會利用勒索軟件,隱藏其真實意圖。所以,工控系統和SCADA系統的操作人員也應該開始采取標準的安全實踐,比如修改PLC系統的默認密碼,使用防火墻保護PLC系統,掃描網絡發現潛在威脅,并安裝入侵監控系統等等。