亞信安全發布防范WannaCry/Wcry蠕蟲勒索病毒緊急通告!

2017年5月12日起, 全球性爆發基于Windows網絡共享協議進行攻擊傳播的蠕蟲惡意代碼, 經研究發現這是不法分子通過改造之前泄露的NSA黑客武器庫中“永恒之藍”攻擊程序發起的網絡攻擊事件。“永恒之藍”通過掃描開放445文件共享端口的Windows電腦甚至是電子信息屏,無需用戶進行任何操作,只要開機聯網,不法分子就能在電腦和服務器中植入勒索軟件、遠程控制木馬、虛擬貨幣挖礦機等一系列惡意程序。

【感染全球的勒索信息提示】

利用445文件共享端口實施破壞的蠕蟲病毒,曾多次在國內爆發。因此,運營商很早就針對個人用戶將445端口封閉,但是教育網并未作此限制,仍然存在大量開放的445端口。據有關機構統計,目前國內平均每天有5000多臺電腦遭到NSA“永恒之藍”黑客武器的遠程攻擊,教育網已成重災區!

目前,亞信安全已截獲WannaCry/Wcry勒索軟件,并將其命名為:RANSOM_WANA.A 和RANSOM_WCRY.I。早在5月2日,亞信安全服務器深度安全防護系統Deep Security 和亞信安全深度威脅發現設備TDA 已發布補丁能夠抵御該蠕蟲在內網的傳播。

據亞信安全中國病毒響應中心監測:該勒索軟件利用了微軟SMB遠程代碼執行漏洞CVE-2017-0144,微軟已在今年3月份發布了該漏洞的補丁。2017年4月黑客組織影子經紀人(Shadow Brokers)公布的方程式組織(Equation Group)使用的“EternalBlue”中包含了該漏洞的利用程序,而該勒索軟件的攻擊者在借鑒了該“EternalBlue”后進行了這次全球性的大規模勒索攻擊事件。

針對此次“永恒之藍”發起的蠕蟲病毒攻擊傳播勒索惡意事件,我們目前提出相關產品的應對措施及風險應對方案:

◆亞信安全深度威脅發現設備TDA

TDA于2017年4月26日已發布檢測規則(Rule ID 2383),針對透過微軟SMB遠程代碼執行漏洞CVE-2017-0144(MS17-010)所導致的相關網絡攻擊進行檢測。利用此漏洞的攻擊包含前期的 EternalBlue 和近期大量感染的勒索病毒 WannaCry/Wcry。

TDA 的內網攻擊檢測能力是針對源頭的零日漏洞進行實時有效的網絡攻擊行為檢測,讓用戶能快速從網絡威脅情報的角度定位內網遭受攻擊的終端,以實施相對應的響應措施。同時,用戶可透過產品聯動方式與亞信安全終端安全產品 OfficeScan 以及亞信安全網關產品 DeepEdge 進行有效聯動以阻斷其攻擊。

◆亞信安全服務器深度安全防護系統Deep Security

針對微軟遠程代碼執行漏洞[1008306 - Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)], Deep Security在5月2日就已發布了針對所有Windows 系統的IPS策略,用戶只需要對虛擬化系統做一次"建議掃描"操作,就能自動應用該策略,無論是有代理還是無代理模式,都能有效防護該勒索軟件。

◆亞信安全深度威脅安全網關Deep Edge

Deep Edge在4月26日就發布了針對微軟遠程代碼執行漏洞 CVE-2017-0144的4條IPS規則 (規則名稱:微軟MS17 010 SMB遠程代碼執行1-4 規則號:1133635,1133636,1133637,1133638)。可在網絡邊界及內網及時發現并攔截此次加密勒索軟件攻擊。

◆亞信安全深度威脅郵件網關DDEI

針對加密勒索軟件攻擊,用戶需要在Web和Mail兩個入口嚴加防范。雖然此次攻擊是黑客利用系統漏洞發起的勒索軟件攻擊,只需在Web渠道通過IPS或防火墻規則即可攔截,但廣大用戶切不可掉以輕心,因為還有大量的勒索軟件攻擊是通過郵件渠道發起的,我們還需要在郵件入口處加以防范,防止勒索軟件卷土重來。

◆亞信安全防毒墻網絡版OfficeScan

針對亞信安全OfficeScan,目前各個版本可以通過更新最新病毒庫進行攔截該勒索病毒。同時即將于6月底發布的OfficeScan 12測試版,在使用機器學習引擎不更新病毒庫的環境中,已能夠成功攔截該勒索軟件。機器學習引擎使用人工智能技術,通過海量數據訓練而成,可以有效甄別惡意軟件特征,不需要等待病毒庫,就可以幫助用戶有效的攔截各種未知的威脅軟件。

其他防護建議:

未升級操作系統的處理方式(不推薦,僅能臨時緩解):啟用并打開“Windows防火墻”,進入“高級設置”,在入站規則里禁用“文件和打印機共享”相關規則。升級操作系統的處理方式(推薦):建議廣大師生使用自動更新升級到Windows的最新版本。

教育網安全緩解措施:

在邊界出口交換路由設備禁止外網對校園網135/137/139/445端口的連接;在校園網絡核心主干交換路由設備禁止135/137/139/445端口的連接。

建議加強系統加固:

及時升級操作系統到最新版本;勤做重要文件非本地備份;停止使用Windows XP、Windows 2003等微軟已不再提供安全更新服務的操作系統。

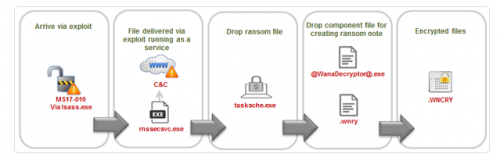

亞信安全詳解WannaCry/Wcry勒索軟件感染流程

◆利用SMB遠程代碼執行漏洞感染系統;

◆在被感染系統中執行惡意文件,并開啟服務;

◆惡意文件執行后,釋放真正的勒索軟件;

◆加密系統中的文件,并提示勒索信息;

◆被加密后的文件擴展名被統一改為“.WNCRY”,勒索軟件攻擊者索要相當于300美元的比特幣贖金。

【WannaCry/Wcry勒索軟件感染流程】

此次勒索軟件事件特別針對高校產生了極大影響,可能會在更廣闊的終端消費者群體內爆發,亞信安全提醒廣大用戶提高安全防范意識,做好數據備份策略,采用更加積極主動的工具制定事前、事中、事后的安全策略,才能應對隱藏在網絡世界中的不法分子。