【重大發現】中招WannaCry, 真的可以還原數據!?

5月12日,黑客驅動WannaCry/Wcry蠕蟲病毒,向全球用戶發出“勒索”挑戰。一些從來不知道“打補丁”,不清楚什么是445端口的無辜群眾因此受難。隨后,網上流言四起,一種說法是“數據可以自行解密”,另一種說法是“數據可以通過軟件恢復”,為了查明真相,亞信安全技術支持中心通過逆向病毒行為分析,發現了數據恢復中的“重大秘密”!

其實,數據恢復不等于解密!

近期,網上流傳一些“解密方法”,甚至有人說病毒作者良心發現,已經公布了解密密鑰,通過驗證,這些都是謠言。亞信安全建議廣大公眾,輕信謠言的結果,還可能面臨“二次中毒”的風險。

針對本次爆發的勒索蠕蟲WannaCry, 到目前為止還沒有公布私鑰,而從黑客采用的加密技術原理來講,除非拿到對稱密鑰,否則無法實現解密。亞信安全技術支持中心測試發現:目前,能減少客戶損失的方法只有通過數據恢復技術,而非解密技術來還原數據。

一、 WannaCry勒索蠕蟲的3種加密行為

這一次WannaCry病毒引發的全球勒索蠕蟲風暴,不僅是全球首款通過系統漏洞實現傳播的勒索蠕蟲,更在加密手段上獨樹一幟。經過亞信安全對已經獲取到的病毒樣本的逆向行為分析后發現,編寫病毒的黑客,為了提高加密效率,WannaCry病毒有3種不同的加密行為。

第一種加密行為:桌面文件被“重寫”,數據不可恢復

亞信安全技術支持中心發現,WannaCry勒索病毒首先會選擇用戶的“桌面”進行加密,同時使用垃圾數據填充原文件(文件經過多次重寫),然后刪除。黑客充分研究了普通用戶保存數據文件的行為,利用了大多數人將手頭重要文件保存在桌面的“壞習慣”。而在這種情況下,因為原文件已經被覆蓋填充,所以這種方式處理過的文件是不可能被恢復的!

第二種加密行為:系統盤文件可部分恢復,“文件名”徹底丟失

針對系統盤(一般是C盤), 勒索病毒在加密文件后, 會重命名原文件為數字.WNCRYT,如:1.WNCRYT、2.WNCRYT等,然后把這些文件移動到“%TMP%目錄”下。這種方式處理過的文件,只能部分被恢復為*.WNCRYT文件。需要查看文件頭,確定文件類型后, 手動修改為原始原件類型。例如1.WNCRYT修改為xxx.doc后可以恢復為原始的WORD文件。

第三種加密行為:其他盤符文件恢復可能性較大,概率由“磁盤剩余空間”決定

針對其他盤符(如D,E盤等),勒索病毒在加密文件后,直接刪除原文件。這種方式處理過的文件是有可能被恢復的。至于能恢復多少,要取決于原文件所在的扇區是否被重寫或者覆蓋過。通過測試發現,當一個盤符里面的數據量較少時(例如使用了30%),幾乎能恢復所有數據;當一個盤符里面的數據量較大時(例如使用了90%),只能恢復部分數據,有一部分數據丟失;當磁盤空間已滿時,有的原始文件根本沒有被加密, 這種情況下,與普通數據恢復原理相同,大多數數據可以恢復。

二、3種加密行為下的數據恢復實驗

為了證實以上3種行為與數據恢復之間的關聯性, 亞信安全技術支持中心分別進行了相關實驗。

實驗一

使用病毒樣本感染測試機, 然后嘗試使用數據恢復軟件恢復桌面上的文件。測試步驟和結果如下:

- 病毒加密之后,桌面文件被加密。

- 嘗試數據恢復,可以發現所有C盤可恢復的用戶文件都在%TMP%下。

- 恢復之后發現,恢復的文件都是C盤其他目錄下的文件。 桌面文件無法恢復。

實驗二

使用病毒樣本感染測試機, 然后嘗試使用數據恢復軟件恢復系統盤文件。測試步驟和結果如下:

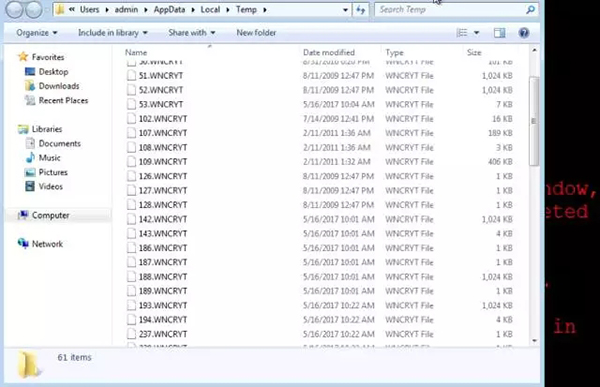

1. 圖1所示,病毒在加密之后, 可以在%TMP%目錄下看到很多以WNCRYT為后綴的文件。

圖1:文件名后綴被修改為WNCRYT

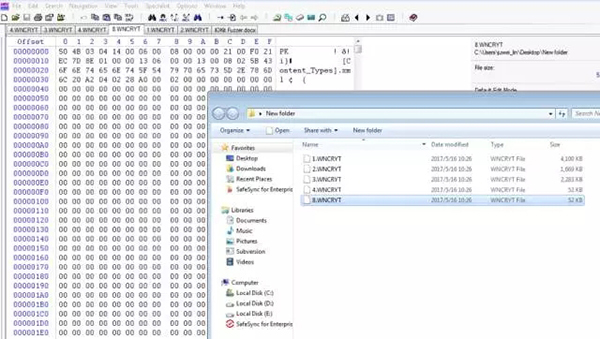

2. 使用數據恢復軟件恢復出來的數據也是WNCRYT格式的文件。可以使用工具查看文件頭信息。 圖2中可以看到8.WNCRYT文件的真實文件類型是docx文件。

圖2:WNCRYT文件的真實文件類型是docx文件

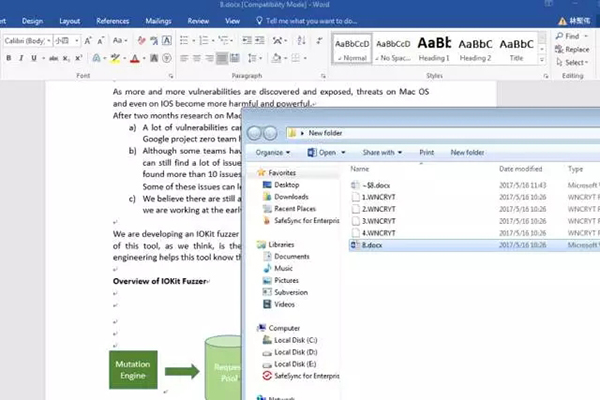

3. 可以直接重命名文件格式, 就可以恢復該文件。但是原始文件名是無法恢復的。

圖3:重命名文件格式可恢復文件

實驗三

使用病毒樣本感染測試機, 然后嘗試使用數據恢復軟件恢復D盤和E盤文件。測試步驟和結果如下:

- 在磁盤有空余的情況下, 幾乎能100%恢復數據。

- 在磁盤滿的情況下, 只有部分文件被加密。很多原文件直接被保留在磁盤上。

三、正確選擇數據恢復順序

為了保證測試的準確有效,亞信安全技術支持中心測試了兩個操作系統、若干病毒樣本,多種數據恢復軟件,測試結果一致。結論如下:

- 桌面文件無法恢復。

- 系統盤文件可部分恢復,但恢復難度較大。

- 其他盤符內的文件容易被恢復,且被恢復的可能性較大。

WannaCry 勒索軟件是不法分子通過改造之前泄露的NSA黑客武器庫中“永恒之藍”攻擊程序發起的網絡攻擊事件,利用了微軟基于445 端口傳播擴散的 SMB 漏洞MS17-010。在提醒用戶及時安裝相關補丁和網絡安全軟件、開啟防火墻封堵網絡端口的同時,亞信安全經過上述實驗,建議受到WannaCry感染的客戶,請優先恢復D,E等其他盤符內的文件,對系統盤內的文件用戶請選擇性恢復。