互金平臺半月新增1.6萬次網絡攻擊 轉型“互聯網+”, 傳統金融的應用安全如何取勝?

根據《互聯網金融監測情況報告(2017年5月1日-5月15日)》,在網站網絡攻擊方面,系統監測到的網絡攻擊達117.7萬次,比上期增加1.6萬次。

互聯網金融的興起和快速應用,革命性地改變了傳統金融產品的內容和服務模式。雖然傳統金融機構也因此面臨著壓力,但不得不承認,互聯網金融企業在快速創新能力、客戶體驗為中心的服務理念,乃至產品和服務的快速覆蓋等方面,給傳統銀行的創新和發展注入了新的活力。

當傳統銀行向“互聯網+”轉型時,很多固有思維和運營、服務模式都需要轉換,其中應用安全就面臨著不小的挑戰。那么應用安全向“互聯網+”靠攏要過幾道關?現階段的安全攻擊手段給傳統安全技術帶來哪些挑戰?又有哪些創新技術可以改變安全“后知后覺”的現狀?本文將一一予以解答。

“互聯網+”安全需求大不同

“互聯網+”金融的創新在于圍繞多元化的金融服務、線上線下的緊密結合,它對現有技術支撐平臺的開放性、應用的易用性、應用上線的快速、運維的便捷性等方面都有很高的要求。而傳統金融行業固有的應用安全模式也因此面臨著新的挑戰。

首先是安全威脅的范圍擴大了。金融服務鏈條的廣泛延伸以及技術平臺開放性的要求,加大了安全威脅的攻擊面;

其次是傳統安全策略不適用于互聯網金融模式。傳統銀行業大多奉行嚴謹多層次的安全防御體系和機制,對客戶體驗和客戶滿意度為優先的模式形成一定的制約;

再次是新業務快速迭代和上線的需求與安全漏洞的發現、修復周期和成本之間的矛盾愈加明顯;

最后是數據泄露風險加大。金融服務與客戶交易行為的深度融合,所產生的“客戶”為中心的關聯用戶“大數據”信息,帶來科技引領業務的積極因素的同時,也加大了客戶資料泄漏造成的更為嚴重后果的風險。

如何消除制約并實現“互聯網+”對銀行傳統應用安全的訴求,成為信息安全方面的關注焦點。

自動化威脅肆虐“互聯網+”金融

傳統銀行面臨的不僅僅是“互聯網+”金融帶來的安全挑戰,在網絡攻擊手段層出不窮的今天,傳統的安全技術提供的防御效果也大打折扣,安全現狀令人堪憂。 據FreeBuf發布的《2016年上半年金融行業應用安全態勢報告》顯示,高危漏洞占比高達78.48%;從漏洞利用程度上分析,互聯網金融比傳統金融更加“脆弱”——“非常容易利用”的漏洞占比高達57.5%。)而這種狀況在過去三年內幾乎毫無改觀。在近兩年機器人攻擊手段盛行的狀況下,使得漏洞利用被大規模復制,造成前所未有大規模業務損失、數據損失。據權威機構Research and Markets 的報告,90%的網絡攻擊流量來自自動化程序。

自動化威脅的趨勢也受到國內外安全行業的關注,OWASP組織列出了以下Top 20的Web應用的自動化威脅(表1),其中盜刷、惡意爬蟲、撞庫、刷單等自動化威脅已經實實在在地發生在我們身邊,金融行業成為攻擊者的首要目標。

表1:2015 OWASP Web應用 Top 20自動化威脅

傳統安全防御“心有余,力不足”

面對自動化威脅,現有主流網頁安全技術,應對自動化攻擊均存在不同程度的局限,大致可分為四類:

一是基于規則和簽名的技術存在空窗期。防火墻、IDS/IPS、Web應用防火墻等技術在現階段都沒有擺脫有防護空窗期的缺陷,規則和簽名永遠滯后于攻擊的發生。

二是身份安全面臨挑戰。安全水平參差不齊的互聯網及互聯網金融企業的興起,在大量的普通用戶群體用戶帳號、密碼一致的現實情況下,以“拖庫”為代表的大量用戶身份信息泄漏事件頻發,甚至通過“撞庫”方式產生更為嚴重的連鎖反應。出現了抗動態身份認證技術的工具和服務,如:打碼平臺,專門應對各類動態驗證碼防護技術。

三是模擬合法操作的自動化攻擊和對未知攻擊的防護薄弱且低效。目前主要依賴應用軟件本身的改進,并無有效的產品和技術應對。這如同發現應用漏洞一樣,漏洞的修復和應用軟件修改的工作成本和周期都較大,這些改進的工作內容的復制性低,也造成了不能很好適應“互聯網+”模式的快速性特點。同時,過嚴的安全防護還造成客戶體驗不佳。

四是日志分析和大數據分析技術仍需要時間和驗證。大數據技術運用在安全威脅情報的分析和預測上是潮流和方向,其中海量的事件源采集和數據分析模型是關鍵。然而,自動化攻擊和威脅事件的捕獲手段是目前一個主要的障礙點。

取勝之道:“動態安全”防御理念動中取勝

在自動化威脅肆虐和傳統安全防御技術亟待提升的嚴峻形勢下,突破傳統安全防御觀念,扭轉被動滯后的局面,成為傳統金融機構和安全廠商的迫切需求。

瑞數信息做到了這一點。

瑞數信息立足信息安全領域的技術創新,面向解決自動化攻擊的威脅趨勢,秉承動態安全的防御理念,采用創新的“動態變幻”安全技術(已獲專利),通過對服務器網頁底層代碼的持續動態變換,使得服務器對于用戶端訪問請求的響應具有 “不可預測性”,使得成為攻擊者目標的網頁和手機應用,變成“移動標靶”。不僅有效對抗傳統技術部分解決的漏洞利用問題,也更簡便有效地解決了濫用業務邏輯的自動化威脅,乃至越來越普遍被使用,卻是檢測和防御難點的DDoS 和分布式漏洞掃描。“動態變幻”技術同時也顛覆了傳統安全技術中采用的靜態和被動(規則及事后)的模式,轉為動態和主動方式(變幻及事中)進行保護。

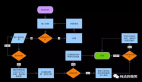

瑞數機器人防火墻Botgate產品通過以下多重“動態”引擎技術聯合使用,實現其防護能力:

動態封裝。網頁代碼的底層動態封裝,封閉攻擊入口。每次的變換均不同,攻擊者難以逆向 。

動態驗證。對客戶端的人機行為進行驗證,有效判斷自動化攻擊。

動態混淆。對客戶端提交的重要數據和屬性進行混淆保護,防止中間人攻擊。

動態令牌。通過對受保護網頁授予一定時間內的有效訪問,確保合法的業務邏輯。防止越權訪問、拖庫等惡意自動化攻擊。

針對銀行業面臨的主要安全風險,瑞數產品可以實現三個層面的安全,例如屏蔽業務安全風險:防止撞庫;防止盜用賬戶、竊取用戶信息、欺詐交易、盜取用戶存款;防止應用層DDoS。還可以避免銀行的商譽受到影響:防止自動化提交垃圾信息或惡意內容、防止自動化投票或評價結果操控、防止中間人攻擊(MITM或MITB)。此外還可以保障網站安全:防止漏洞掃描與漏洞利用、隱藏網站邏輯缺陷、防止各種已知和未知攻擊行為,做到先人一步,以動制動。

更值得一提的是,瑞數機器人防火墻Botgate以虛擬機及軟硬一體機的方式部署于網頁服務器前端,采用反向代理的工作模式。其最主要的特點和優勢是無需修改應用的代碼,運維難度小成本低,在一定程度上替換了應用軟件漏洞修補和代碼改進的工作,更適應“互聯網+”時代的業務特點。

互聯網金融業務的風控體系,需要從政策、監管、信用機制、身份和交易安全等多方面整體規劃、通盤考慮。作為即將成為互聯網金融更強大的參與者和推動力的銀行業,可以結合創新的產品和技術有效彌補傳統安全策略的不足,將應用安全技術納入業務安全模型,推動銀行業“互聯網+”業務的快速發展。