案例丨某省級政務云大數據安全平臺建設思路

圖靈獎獲得者、微軟研究院技術院士Jim Gray 曾提出科學研究的第四范式,即以大數據為基礎的數據密集型科學研究,我們知道以大數據為基礎開展科學研究,對于各個行業領域而言具有不可估量的價值,然而機遇與風險并存,數據價值的提升同時意味著面臨更多覬覦的目光。

通常情況下,數據從生產環節來劃分,會歷經數據規劃、數據匯聚、數據分析、數據利用、數據運維等過程;從參與人員來劃分,可分為數據提供方、數據管理方、數據使用方。為保證大數據安全,不僅要控制每個生產環節的安全,還要管理接觸到相關數據的人員,防止數據信息泄露,保證商業價值被合理利用。

我們通過幾個典型泄漏事件的回顧和分析,可以發現在整個數據共享與價值挖掘的過程中,各個環節存在不同的安全風險。

1、保險行業用戶資料遭遇安全威脅

事件:美國第二大醫療保險公司遭黑客攻擊 8000萬用戶資料受影響

詳情:美國第二大醫療保險公司Anthem于2015年2月5日向客戶發郵件稱,公司數據庫遭黑客入侵,包括姓名、出生日期、社會安全號、家庭地址以及受雇公司信息等8000萬用戶個人信息受到影響。

技術原因分析:黑客之所以能夠進入到系統,關鍵點在于Anthem并未設置額外的認證機制,僅憑一個登錄口令或一個Key就能夠以管理員權限訪問整個數據庫。客觀的說,Anthem的安全失誤并不在于缺少數據加密,而是不正確的訪問控制。

2、教育行業學生信息泄露

事件:美國Metropolitan State大學16萬學生信息泄漏

詳情:美國Metropolitan State大學16萬學生個人信息泄露,包括出生日期、家庭住址、電話、個人成績。

技術原因分析:隨著校園信息化的快速建設,教務、教學系統中也存在大量漏洞,國內高校也成為信息泄漏的重災區,漏洞分析平臺補天顯示的有效高校網站漏洞多達3495個。這些漏洞有的已造成教職員工或學生個人信息泄漏。一方面高校涉及人數眾多,并且包括大量學生和教授的隱私信息;另一方面很多重要院校還承擔著國家眾多科研項目,這些都可能成為不法分子的目標。

3、社保行業用戶信息泄露威脅

事件:數千萬社保用戶信息或遭泄露 超30省市曝管理漏洞

詳情:2015年4月22日,重慶、上海、山西、沈陽、貴州、河南等超30個省市衛生和社保系統出現大量高危漏洞,數千萬用戶的社保信息面臨被泄露風險。

從補天漏洞響應平臺獲得的數據顯示,圍繞社保系統、戶籍查詢系統、疾控中心、醫院等曝出高危漏洞的省市超過30個。據統計,僅社保類安全漏洞所導致的信息泄漏就超過5279.4條 涉及人員數量達數千萬,其中包括個人身份證、社保參保信息、財務、薪酬、房屋等敏感信息。

技術原因分析:80%安全事件發生的原因來自于SQL注入。該事件的可能性見下面幾種:一、可利用了互聯網應用系統漏洞,通過SQL注入完成對社保人員信息的批量下載(刷庫);二、外部黑客利用數據庫漏洞,如系統注入漏洞、緩沖區溢出漏洞和TNS漏洞,進行數據庫的惡意操作(拖庫);三、開發人員和運維人員對系統熟悉度高,可以通過程序中的后門程序或直接訪問數據庫獲得數據。

4、金融行業用戶信息泄露

事件:綿陽警方破獲侵犯公民信息案 257萬銀行信息被泄露

詳情:2016年10月,四川綿陽警方破獲公安部掛牌督辦的“5·26侵犯公民個人信息案”,抓獲包括銀行管理層在內的犯罪團伙骨干分子15人、查獲公民銀行個人信息257萬條、涉案資金230萬元,成功打掉了侵犯公民個人隱私的這一黑色產業鏈。與前期曝出的信息泄露事件不同,本次案件不僅涉及巨量的公民個人銀行信息,更重要的是此案中的關鍵人物夏某竟是一位銀行行長。

技術原因分析:案例中夏某的賬號有效期只有2-3天。韓某和戴某在三天內,利用第三方工具獲取公民個人征信信息50余萬份。相當于1天查詢量達到16萬份。這樣的日查詢量對于一個支行網點來說顯然屬于異常行為。

分析以上數據泄漏事件,我們不難發現,傳統的安全防護思路通常將目光局限于面向外部黑客,以對外部黑客或入侵者的防控為主要任務,以區域隔離、安全域劃分為目標,以邊界防護為主要安全手段,同時存在管理與技術相對分離的問題,而在整個數據使用和流轉的過程中,會接觸不同的使用和維護者、面臨不同的網絡環境,傳統單點的防護手段無法有效解決更復雜的大數據安全問題,制度與技術相結合,服務與產品共輸出,才能形成360°無死角的安全生態。

這里,我們以某省級政務云的信息安全建設為例,將可行性的應對策略做簡單分享,不談產品只說思路:

政務云安全建設背景

政務云是政府行業信息化的主流趨勢,云技術的應用可以為政府辦公提供更高效率、更節省成本的運作模式。由于政務信息的高敏感度,國家對政務云的安全越來越重視,中央網信辦明確要求“要對為黨政部門提供云計算服務的服務商,參照有關網絡安全國家標準,組織第三方機構進行網絡安全審查”,鼓勵重點行業優先采購和使用通過安全審查的服務商提供的云計算服務。通過技術手段和國家強制措施,政務云模式下的信息安全更有保障。

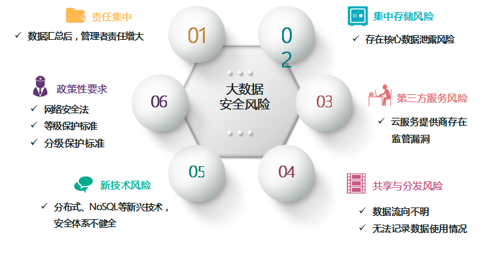

大數據面臨的安全風險

政務云信息安全建設的思想指導

政務云安全建設的框架規范和技術要求,不僅要符合國家等保和網安關于數據安全方面的政策要求,更要以數據的安全使用為業務目標。遵循數據安全治理體系框架,以內部或準內部人員為主要安全管控對象,對其行為加以管控;以數據分級分類為基礎,以信息合理、安全流動為目標,以信息使用過程的安全管理和技術支撐為手段,將安全產品技術和流程管理進行深度整合,建立合理有效的大數據管理與利用規范,此為大數據管理和利用的重中之重。

政務云信息安全建設的規劃和技術思路

在確保數據有效使用的前提下,通過實施數據安全治理規范,形成一套安全的數據服務體系,在對敏感數據分級分類的基礎上,建設大數據安全管控平臺。

1)建設數據安全管控平臺的工作規劃步驟:

- 籌備數據安全保障工作組

- 制定數據安全的建設規范

- 引入技術支撐戰略合作伙伴

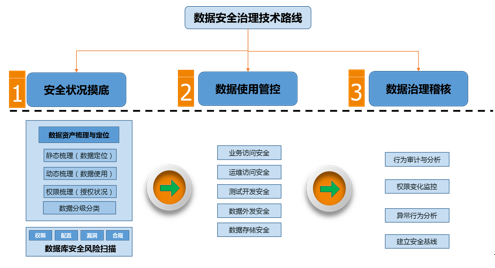

2)數據安全治理的技術路線

在數據安全治理中首要的是成立專門的安全治理團隊,保證數據安全治理工作能夠長期有效地落地。同時數據安全治理要明確數據治理相關的工作部門和角色(受眾),使數據治理工作能夠有效落地。

數據安全治理的策略和流程,是要以文件的形式明確企業(組織)內部的敏感數據、對敏感數據進行分類和分級,對不同類別和級別的敏感數據的管理控制原則,要明確不同的工作部門和角色所具有的權限,對數據使用的不同環節所要遵循的控制流程。

數據安全治理的技術支撐,是要明確在管理控制過程中,要采用什么樣的技術手段幫助實現數據的安全管理過程;這些技術手段可以包括數據的梳理、數據的訪問控制、數據的保護、數據的脫敏和分發、數據的審計、數據訪問的風險分析。

3)平臺安全建設可借力,引入專業的數據安全廠商

大數據平臺在自身安全建設方面也在積極尋求更高的專業性提升,引入戰略技術支撐單位與合作方來對平臺數據安全建設予以專業性支持可以更快地推動安全建設步伐,比如有效吸取國內先進的數據安全治理經驗,選擇技術實力強大的數據安全企業進行合作,將企業積累的數據安全治理的實施經驗與政府行業的安全建設需求有效結合,形成從制度規劃到技術落實的整體安全建設方案。