婚戀網站背后,可能藏著精心設計的釣魚攻擊

原創【51CTO.com原創稿件】近幾周,iOS 應用 WePhone 的創始人、開發者蘇享茂自殺的消息引爆了輿論。作為跟程序員行業密切相關的熱點事件,本文在表達對逝者的惋惜與尊重的同時,也想從信息安全的角度聊一聊釣魚這件事。

婚戀網站背后,可能藏著精心設計的釣魚攻擊

01事件回顧

詳見上周報道:37歲天才程序員之死:為何他被迫簽下總價1300萬的離婚協議

不論是媒體還是觀眾,對此事都非常關注,并猜測最終導致蘇享茂走上自殺道路的原因。經過記者的調查,蘇享茂與前妻翟某相識的平臺——世紀佳緣也許有著不可推卸的責任。

02婚戀交友平臺的漏洞

世紀佳緣注冊頁面 — 只有手機號是必填項

小編在世紀佳緣注冊了賬號,體驗平臺的具體功能,結果發現,注冊和提交資料過程未經過任何實名制審核。

此外,雖然世紀佳緣官網有“用戶靠譜度”的評價指標,但即使是未經過審核、沒有實名認證的賬號也能獲得將近 70 分的評分(及格)。而百合網、珍愛網等知名婚戀交友網站都沒有實名認證環節。

最值得注意的是,即使用戶主動實名認證,但在填寫資料時,學歷、收入、住房、婚姻資料等信息也都可以隨意填寫。而這些,正中詐騙者的下懷。

03基于婚戀交友網站的釣魚攻擊和網絡詐騙

早在 2010 年,就有人將網絡交友詐騙劃分了類別,還將這種行為命名為 Catfishing。

Catfishing 是一種特殊的網絡釣魚攻擊方式,主要針對的是利用社交網站交友、婚戀的人群。攻擊者在社交網站上創建虛假個人資料,欺騙交友者,進而騙財騙色騙感情,甚至竊取個人信息進行更多惡意活動。

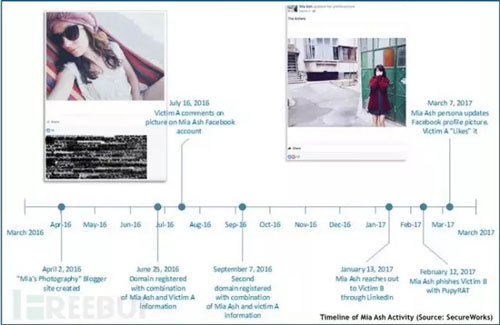

伊朗黑客組織偽造的美女社交資料

發展至今,詐騙團伙也有了新的花樣。他們從單純的欺騙轉向為與受害人建立感情基礎(如此一來,最后就算涉及詐騙,也難以立案),隨后再實施詐騙計劃。此外,與以往的集中式詐騙團伙不同,現在這類詐騙呈現出分散化、自愿化的特點。

一個簡單完整的產業鏈如下:

- 上游黑客利用技術爬取世紀佳緣、百合網等網站中的嘉賓信息,具體到姓名、聯系方式、學歷、資產信息、婚姻狀況、消費情況等。

- 中游有人專門盜取社交網站中的美女圖片,注冊新微信賬號發朋友圈(養號、偽造成真實賬號)。

- 下游根據爬取到的信息特征,與養的微信號進行匹配,隨后偽裝身份并套用現有的話術模板,正式實施詐騙。

據知情者表示,利用這種模式,一個話務可以同時與 30 個左右的男士交流,交流到一定程度,甚至可以對其進行思想控制,讓對方心甘情愿為自己花錢。

整個過程中涉及的信息泄露可謂驚人,不論是婚戀網站的嘉賓信息,還是社交網站中發布的個人照片,都有可能被不法分子利用,實施犯罪。

回到 WePhone 創始人自殺事件本身:女方隱瞞婚戀信息;女方稱自己舅舅有背景可以封殺男方產品進行威脅。

在婚姻存續期間,男方從未見過女方任何閨蜜、同事、朋友等,且在離婚過程中還有其他男性幫助女方實施威脅恐嚇、以及雙方微信聊天截圖中透露出的男方態度等,都很符合 catfishing 的特征。

04逝者已矣生者如斯

事情的真相還在進一步調查。逝者已逝,我們在哀悼、惋惜的同時,要正視并反思現如今網絡時代中的個人信息安全問題。希望大家都能好好愛惜自己,無論遇到什么,都努力堅持下去,活著,才能談明天。

GitHub “對自殺說不”開源協議

面對越來越多的網絡釣魚,我們如何應對?下面我們詳細了解一下網絡釣魚的演進過程。

網絡釣魚攻擊定義

01何為網絡釣魚攻擊

網絡釣魚攻擊(phishing與fishing發音相近)是最初通過發送消息或郵件,意圖引誘計算機用戶提供個人敏感信息如密碼、生日、信用卡卡號以及社保賬號的一種攻擊方式。

為實施此類網絡詐騙,攻擊者將自己偽裝成某個網站的官方代表或與用戶可能有業務往來的機構(如 PayPal、亞馬遜、聯合包裹服務公司(UPS)和美國銀行等)的代表。

攻擊者發送的通信內容的標題可能包含“iPad 贈品”、“欺詐告警”或其他誘惑性內容。郵件可能包含公司的標志、電話號碼及其他看似完全合法的內容。

攻擊者的另一個慣用伎倆是使郵件看起來像是來自您的親朋好友,讓您以為他們要與你分享一些東西。

然而,當您點擊了郵件中的鏈接,會被帶到虛擬網站而非真實網站,讓您在毫無戒備的情況下按照提示輸入個人信息。

攻擊者會獲取這些輸入信息,然后立即使用或在黑市上買賣用于惡意目的,或既自用又出售。

很多時候,用戶計算機也會受到感染,然后將釣魚郵件發送給通訊錄上的聯系人,助其肆意傳播(惡意代碼會控制受感染計算機的 Web 瀏覽器,該攻擊手段稱為域欺騙。)

在傳統釣魚攻擊中,這些詐騙者會發送數百萬“魚鉤”,只需較少用戶點擊鏈接“上鉤”。根據加拿大政府的統計,每日全球發送 1.56 億封釣魚郵件,而最終有 8 萬用戶點擊郵件中的鏈接, 導致重大損失。

據 Ponemon 機構估計,通常擁有 10000 名員工的公司每年應對網絡釣魚攻擊的花費就高達 370 萬美元,而這種趨勢沒有減弱跡象,而是愈演愈烈。

02網絡釣魚實例

網絡釣魚攻擊形形色色,花招繁多,但萬變不離其宗,即他們想騙取你的個人信息。

當然,此類攻擊所利用一個主要工具仍是易用的傳統郵件,通常這些郵件會發送給大公司工作繁忙或壓力大的員工,因為他們會不假思索地點擊郵件中的鏈接。

盡管很多大公司已部署了防御措施(如惡意軟件檢測器或垃圾郵件過濾器),但黑客已發現新的入侵方法,在一次攻擊事件中居然利用了空調。

確切地說,攻擊者 2014 年入侵了零售巨頭 Target 的網絡,造成 1.1 億條信用卡信息泄露。

此次攻擊的原因是攻擊者對為 Target 在賓夕法尼亞州的零售店提供空調服務的法齊奧機械服務公司進行了釣魚詐騙,因為該公司具備 Target 供應商數據庫的訪問權限。

法齊奧員工點擊了一個惡意鏈接,在毫不知情的情況下導致計算機被入侵,憑證被竊取,使攻擊者獲取了 Target 的訪問權限。數月之后,攻擊者入侵了 Target 網絡。

最終,Target 還是盡其所能挽回了損失,而其他受害者就不一定這么走運了。根據 NBC 新聞 2012 年的報道,一位未透露姓名的英國女士稱,她收到了一個看似來自銀行的釣魚郵件,點擊了鏈接,按照提示輸入了個人信息。

三天后,她賬戶上的 160 萬美元不翼而飛,這可是她一生的積蓄。

03網絡釣魚攻擊的其他類型

另一種非常流行的網絡釣魚攻擊方法稱為搜索引擎釣魚,即詐騙者創建包含某些關鍵詞的網頁。

這樣,用戶搜索這些關鍵詞時會檢索出這些惡意頁面,然后會在 Google 中毫無戒心地單擊這些惡意鏈接,不會將其視為網絡釣魚詐騙,等意識到自己中招時為時已晚。

04語音釣魚和短信釣魚

“語音釣魚”和“短信釣魚”是兩種重要的移動釣魚攻擊方法。

語音釣魚指通過語音進行網絡釣魚攻擊,具體指攻擊者通過呼叫受害人進行釣魚攻擊。

同時,在社交媒體風行的當下,人們公開發布了大量信息。這樣,攻擊者就趁機獲取很多用戶信息,使自己的偽裝更加可信。

這些語音攻擊者可篡改來電號碼,使其看起來像是從另外一個號碼發起的呼叫,這樣就又為欺騙蒙上了一層面紗。

現在,快速發展的人工智能軟件完全可模仿人類呼叫者,可想而知,以后的詐騙伎倆無疑讓人心生恐懼。

短信釣魚(SMS 釣魚)攻擊,即通過向智能手機發送短信來發動攻擊。McAfee 表示,在早期的短信攻擊中,攻擊者向受害者發送確認消息,讓用戶打開鏈接“取消”未訂購的電話業務或其他服務。

在毫無戒心的用戶單擊鏈接后,其手機就變成大型釣魚詐騙網絡的成員。

網絡釣魚攻擊、魚叉式釣魚攻擊、域欺騙、語音釣魚、短信釣魚和社交工程欺詐僅僅是黑客用于獲取用戶信息所使用的幾個最新手段。為防止中招,點擊鏈接前請三思而后行。

網絡釣魚攻擊向量介紹

在搭建了合適的釣魚網絡、收集了信息以及放置誘餌之后,攻擊者可入侵任何公司、組織甚至政府機構,造成極大破壞。

網絡釣魚攻擊的目的包括:竊取數據及金融詐騙、高級持續性威脅(APT)和惡意軟件傳播。

01數據竊取與金融詐騙

根據 PhishLabs 于 2016 年所作研究,2015 年 22% 的魚叉式釣魚攻擊的動機均為金融詐騙或其他相關犯罪。

通過這種攻擊方式,攻擊者獲利頗豐,所以該類事件不勝枚舉。例如,2016年初針對木蘭健康公司(Magnolia Health)的攻擊中,某釣魚網絡假冒該公司 CEO 發送郵件。

這就是所謂的偽造郵件釣魚攻擊,直接造成公司員工數據泄露,包括員工的社保號、工資標準、出生日期、通信地址、姓名全稱以及工號。

02網絡釣魚 APT

APT 也是一種網絡攻擊者喜歡的攻擊方式。總的來說,這是一種長期感染或安全漏洞,可能持續數周、數月甚至長達一年而不為人知。

這些攻擊中沒有“最常見”的目標,基本上,任何人都可能被攻擊。各種規模的企業、非盈利組織甚至政府機構都可能遭遇APT攻擊。

還有一點很重要,APT 多與外國政府和軍方有關,而非常規的釣魚網絡。

APT 有如下特點:

- 持續進行活動。

- 目的明確。

- 一般針對行事高調的目標。

- 屬于“誘捕式”攻擊。

誘捕式攻擊指目標一旦上鉤,攻擊者便會長期潛伏,持續攻擊受害人。多數釣魚攻擊類似于肇事逃逸,持續時間相對較短,但 APT 會持續很長時間。

之所以這樣,部分原因是受害者一般很難發現攻擊,因而也就無法進行響應。

如上所述,APT 針對特定目標,以實現特定目的。APT 的任務從竊取資金到收集敵對政府的情報甚至是實現政治目標不一而足。它們還經常針對數字資產,如核電廠設計或高科技原理圖。

典型的 APT 攻擊包括如下六個主要步驟或階段:

- 攻擊者收集目標的信息,常用方法是社會工程,其他方法還包括網頁抓取、通過聊天室和社交網絡進行人際互動等。

- 攻擊者構造并發送釣魚郵件和/或消息,內容針對目標量身定制,真偽難辨,包括真實姓名、電話號碼、地址以及用以騙取信任的其他細節信息。

- 目標打開郵件,進行操作:點擊鏈接打開受感染或偽造的網站,或下載受感染的文檔。不管哪種情況,目標都已受騙上鉤。

- 用戶所使用的系統被入侵。

- 入侵系統接下來會感染目標組織、公司或機構的整個網絡。

- 攻擊者伺機攻擊目標獲取數據。

- 最后,APT 組織會提取數據并進行解析和整理。

一旦感染并控制了目標,APT 實施者便能夠進一步植入惡意軟件、病毒和其他威脅。

例如,可部署遠程訪問木馬(RAT),讓 APT 組織長驅直入,訪問網絡中的任何數據。取得控制權后,APT 組織會潛伏下來,監聽并竊取信息,直到受害人發覺網絡被入侵,而在這之前,攻擊者一般有充足的時間不慌不忙地收集數據。

03惡意軟件傳播

有些釣魚攻擊誘騙用戶在假冒網站或 Web 表單中輸入信息以竊取憑證,而有些則有進一步企圖。惡意軟件由來已久,不過現在的它們比過去要高級得多。

在受害者系統中安裝惡意軟件是釣魚網絡在滲透并感染目標公司或組織時最喜歡的一個方法。釣魚組織主要通過兩個手段實現這個目的。

一種是通過惡意附件感染目標系統。這種情況下,要精心構造郵件并發給個人。郵件中包含附件,或為 Word/PDF 文件,或為其他格式的文件。無論哪種情況,郵件發送人看似都很可信,比如,可能是同事、老板、金融機構等。

最好的情況是殺毒軟件在此類附件打開前進行掃描并檢測到惡意軟件。然而,即使是最新的殺毒軟件有時也無法對壓縮文件進行徹底掃描,風險依然存在。

勒索軟件在釣魚網絡中的地位日益凸顯,是最可怕的惡意附件之一。不過,勒索軟件還可以通過受感染網站下載,這意味著郵件附件并不是攻擊者的唯一選擇。

勒索軟件恰如其名,這種惡意軟件先感染目標系統,然后進行加密,這樣就如同控制人質一樣控制了硬盤中的所有數據。

在個人、公司或組織支付贖金后,攻擊者釋放文件。消費者、CEO 甚至于警察局都曾被如此勒索過。

通過附件傳播惡意軟件時還能使用宏病毒,這種病毒常用于感染微軟 Office 文件,啟動程序或進行特定操作都會觸發病毒。

釣魚網絡感染受害者時使用的另一個手段是惡意鏈接。這種情況下,郵件中包含的不是惡意附件,而是 URL。

郵件或社交媒體消息的目的是誘騙目標點擊鏈接,一旦點擊,計算機中就開始下載代碼,或者用戶被定向至病毒/偽造網站,惡意軟件乘機植入到計算機中。

惡意鏈接比惡意附件更有效,因為釣魚網絡竭力使消息看起來真實可信。前述木蘭公司攻擊中所使用的郵件就是這樣一個典型例子。

郵件內容各不相同,但如下幾種最常見:

- 通知用戶其賬戶被黑或遭遇某種惡意行為。

- 通知用戶進行操作以避免賬戶被凍結或驗證身份。

- 通知用戶檢測到金融賬戶存有欺詐行為。

其他類似方法還包括搶注域名和誤植域名,這兩種方法依賴的都是正確拼寫的 URL 的變體。

搶注域名是指注冊和實際公司域名非常類似的域名,然后再模仿真實公司網站偽造另一個網站。誤植域名的過程大同小異,但利用的是輸入公司域名時常見的打字錯誤。

此外,隨著時間的推移,釣魚攻擊有增無減,公司和組織對于此類風險總是后知后覺,而在實施安全規程、進行必要培訓以抗擊日益增多的威脅方面行動更為遲緩。

網絡釣魚攻擊戰術

要防護網絡釣魚攻擊并制定相應計劃,深入了解攻擊者很關鍵,需要更多地了解此類攻擊過程,包括從初始計劃及準備階段到釣魚網絡如何協助攻擊發生,再到提交誘餌并收集數據。

這些信息不僅可以幫助企業和組織對不可避免的攻擊做到有備無患,在他們制定對抗攻擊的關鍵步驟時還能提供重要的參考,有時甚至可以預防攻擊。盡管無法保證攻擊者不攻擊您或您的企業,但請記住“凡事預則立”。

01計劃與準備

像任何軍事活動一樣,網絡釣魚攻擊都是從很多瑣碎的工作開始的。發起攻擊前,需要進行大量的研究和細致的計劃與準備。

很多情況下,這些都不是一蹴而就的。它們是精心策劃的攻擊,能夠讓任何戰術家引以為傲。

02收集信息—第一步

策劃網絡釣魚攻擊的第一步是搜集信息。釣魚組織(多數情況下,為團伙或網絡,并非牟取一己私利的獨立黑客)必須確定攻擊目標,然后搜集可讓攻擊滲透任何安全協議的重要信息。

大多數黑客組織利用互聯網中繼聊天(IRC)進行策劃和戰略溝通,并討論攻擊目標、攻擊方法等,因為 IRC 是匿名的,并且安全。

03釣魚網絡

網絡釣魚攻擊通常不是一個獨立的攻擊者,而是團隊完成的,這些團隊被稱之為釣魚網絡。

你可以把他們想象成任何其他的商業網絡,團隊成員技能互補,一起為實現共同的事業或目標而努力。

攻擊者表示,實現這一切只需輕輕一點,剩下的就交由歷史了。通過訪問被攻擊主機,攻擊者幾乎可以做任何事情,包括植入惡意代碼、下載病毒和獲取數據。在某些情況下,攻擊組織可訪問重要的公司數據長達數月、甚至數年之久。

04下餌與信息搜集

網絡釣魚攻擊都要使用誘餌。釣魚網絡竭盡全力獲取員工或主管信息,但若不能創造出誘人的餌,所有的努力都是徒勞。

因此,誘餌非常重要。若誘餌不引人注目,目標就不會采取預期操作(例如單擊鏈接)。這意味著攻擊者失去了攻擊目標,無論是入侵 PC、財務信息還是個人數據,或其他完全不同的內容,釣魚網路使用的誘餌的形式多種多樣。

05上鉤

任何網絡釣魚攻擊的終極目標都是讓目標“上鉤”,一旦下餌,目標上鉤后,好戲就開始了。至此,攻擊者可訪問其需要的信息,若獲取了管理員憑證,攻擊者可以做很多事情,包括誘騙其他用戶。

在最壞的情況下,攻擊者利用 DNS 緩存污染接管整個服務器,并將所有流量重定向至釣魚網站。攻擊者還能夠截獲數據,甚至掃描硬盤、收件箱及其他文件夾。

一旦加入,網絡釣魚攻擊者將開始數據提取流程。他們會抓取數據庫數據以獲取個人和財務數據,并將這些數據添加到電子表格中。

他們對某些類型的數據特別感興趣,包括:

- 社保號

- 姓名全稱

- 通信地址

- 郵箱地址

- 信用卡號

- 密碼

一旦信息被抓取和保存,釣魚組織將執行計劃的最后一步。他們在黑市上出售這些信息,其他人會利用這些信息竊取身份,開立新的信用卡賬戶,或利用他人資料偽造全新的身份。

出價高者將得到這些數據,然后釣魚組織瓜分利潤。在某些地方,某些人可能愿意以 1200 美元的高價購買個人手機號碼和郵件地址。

網絡釣魚的可怕性不僅在于數據失竊,還在于攻擊易于發動。而且,任何企業、組織或政府機構都可能成為受害者,唯一的防護方法是要提高警惕并做好準備。

網絡釣魚對策(反釣魚)

對抗網絡釣魚的方法有技術性的,也有非技術性的。

這里著重介紹四種反釣魚技術:

- 反釣魚技術手段。

- 非技術對策。

- 模擬釣魚攻擊。

- 反釣魚小貼士。

01反釣魚技術手段

最有效、最常用的技術手段包括:

- 使用 HTTPS。

- 正確配置 Web 瀏覽器。

- 監控釣魚網站。

- 正確配置郵件客戶端。

- 使用垃圾郵件過濾器。

使用 HTTPS

一般的 HTTP 網站使用 80 端口,而安全版本的 HTTP 即 HTTPS 使用 443 端口,使用 HTTPS 意味著瀏覽器與目標服務器之間的所有信息均加密傳輸。

所以,HTTPS 的“S”表示“安全”(Secure),但使用 HTTPS 訪問網站并不能 100% 保證安全。

網絡釣魚者會使用 HTTPS 搭建釣魚網站,判斷網站合法性的最有效方法是驗證證書詳細信息,合法的網站應有由知名、可信的證書機構(CA)頒發的證書。

正確配置 Web 瀏覽器

多數瀏覽器自帶工具防止用戶被定向至釣魚網站。Mozilla 火狐瀏覽器的“安全”配置頁面中的“常規”設置有如下幾個選項:

- 當站點嘗試安裝附加組件時警告。

- 阻止已報告的攻擊站點。

- 阻止已報告的釣魚網站。

最好全部選中這三個選項以更好地保護自己,IE 瀏覽器的工具下拉菜單中有個SmartScreen篩選器。使用這個選項,你所訪問的每個網站都會發送給微軟,微軟將根據舉報網站清單驗證其真實性。

監控釣魚網站

微軟等組織存有動態更新的舉報網站清單,網上還有現成工具可在訪問網站前進行網站檢查,例如谷歌安全瀏覽工具。

正確配置郵件客戶端

最終用戶不能走進機房配置郵件服務器,但能夠配置郵件客戶端處理郵件的方法。郵件客戶端的種類很多,現在尤其如此,因為人們越來越傾向于在移動設備上查看郵件。

重要的是要了解所選擇客戶端的特性,OutLook 仍然是最受歡迎的桌面郵件客戶端,提供網絡釣魚保護。

進入垃圾郵件設置,禁用鏈接,接收關于可疑域和郵件地址的警告。若使用谷歌安全瀏覽工具,可在目標網站前輸入如下 URL:

http://www.google.com/safebrowsing/diagnostic?site=

例如,在訪問 apple.com 前,將目的地址添加到上述 URL 中的“=”后,然后按回車鍵。

垃圾郵件過濾器

除了正確設置郵件客戶端,還可以在郵件中使用垃圾郵件過濾器。

02非技術對策

最有效的非技術對策是培訓用戶,保證本組織內部人員甚至家庭成員了解時下的網絡釣魚技術,防止他們成為網絡釣魚攻擊的受害者。

有些組織甚至構造釣魚郵件以識別容易上當的員工。點擊郵件中鏈接或未上報可疑情況的員工會被定向至培訓網站,接受強制培訓,有時甚至還要就培訓內容參加考試。

另一種非技術對策是法律政策。公司出臺政策保護員工及其資產不被攻擊。這種政策本身是非技術性的,但用于指導技術控制措施的制定。

目前,已有相關法律試圖保護消費者免受垃圾郵件和釣魚攻擊的侵擾,但這些案件很難追查,犯罪分子也很難定位。

03模擬釣魚攻擊

模擬釣魚攻擊指組織為自保而發起的釣魚攻擊,為了更有效地培養員工的反釣魚意識,組織會編寫釣魚郵件發送給員工,試探誰會上鉤。

許多模擬釣魚公司軟件允許公司自定義攻擊行動,監控結果。使用這種方法,可以對計劃的有效性進行統計,目的是持續教育而非斥責、貶損用戶。

這種做法有爭議,但調查表明效果不錯,在發動這種模擬攻擊后,用戶加深了對網絡釣魚的認識。這種模擬可與時俱進,而不拘泥于已有的攻擊方法。

04反釣魚小貼士

首先要注意的是檢查可疑郵件地址行的“收件人”和“發件人”信息,確認自己認識郵件發送人,即使郵件來自于可信發送方,也要查看“收件人”這一行確認自己是否為唯一收件人。

很多時候,攻擊者先入侵賬戶,再構造釣魚郵件,最后可能為了節約時間通過入侵賬戶將郵件發送給盡量多的人,若發現有很多自己不認識的收件人,你就要小心了。

在打開郵件前,將鼠標懸停在郵件上查看發件人那行中的發件人是否確為發件人,懸停鼠標時,會出現一個小框,提示郵件相關的元數據信息,檢查信息,確認是否與收件箱中內容匹配。

若進行這些操作后未發現反常情況,打開郵件。郵件中若包含圖片、附件或 URL,對這些也要進行檢查。許多釣魚郵件會包含 URL 鏈接,這些 URL 實際上是搶注域名和誤植域名網站。

結論

誰都無法完全避免或阻止釣魚攻擊,但是可以盡自己所能保護資產,對用戶進行網絡釣魚趨勢方面的持續培訓。

【51CTO原創稿件,合作站點轉載請注明原文作者和出處為51CTO.com】