漏洞管理新趨勢:以威脅為中心

一直以來,漏洞管理都被當(dāng)做一項工程任務(wù),沒有將安全漏洞與業(yè)務(wù)的關(guān)聯(lián),及其實際造成的威脅考慮進(jìn)去。

隨著一些防護(hù)不周的新技術(shù)的采納,比如物聯(lián)網(wǎng)(IoT);以及網(wǎng)絡(luò)犯罪活動的不斷升級,更具破壞性的入侵事件也在增加。隨后的監(jiān)管與法律審查,暴露出了這一傳統(tǒng)方式的缺陷。這就引出了傳統(tǒng)漏洞管理局限性,以及可以采取什么措施來驅(qū)動以風(fēng)險為中心的新方法的問題。最終目標(biāo),是要暴露出迫在眉睫的威脅以便及時修復(fù),并更有效減小不斷擴(kuò)張的攻擊界面所承受的風(fēng)險壓力。

《2017美國網(wǎng)絡(luò)犯罪調(diào)查情況》表明,39%的受訪者報告稱過去12個月中網(wǎng)絡(luò)安全事件的頻度有所上升。這在有關(guān)數(shù)據(jù)泄露和新發(fā)現(xiàn)漏洞的日常新聞報道中也有所反映。因而,公司企業(yè)計劃升級其IT和數(shù)據(jù)安全,以避免未來的網(wǎng)絡(luò)攻擊。基于《2014-2017 CIO狀態(tài)》,如今安全問題已成為緊跟在達(dá)成預(yù)設(shè)盈利目標(biāo)之后的企業(yè)第二大頭等要務(wù)。

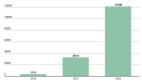

面對2017數(shù)據(jù)泄露潮,我們得考慮傳統(tǒng)漏洞管理方法是否依然適用,僅僅升級現(xiàn)有方法或工具是否足以應(yīng)對。傳統(tǒng)中型企業(yè)面對的,是其整個生態(tài)系統(tǒng)中平均有20萬個漏洞的現(xiàn)狀,其安全分析師常常陷入不知道從哪兒開始的窘境。考慮到企業(yè)攻擊界面還在持續(xù)膨脹,從終端、應(yīng)用、數(shù)據(jù)庫、移動設(shè)備到IoT都是漏洞滿滿,情況只會越來越糟。這也是為什么Gartner在其《2017威脅態(tài)勢》中,將該情況比喻為“你的屋頂正在漏水,且越來越漏”的原因。

漏洞不是什么新出現(xiàn)的事物,計算機(jī)面世時就有漏洞的存在。雖然漏洞管理工具和實踐在過去幾十年有所發(fā)展,添加了身份驗證或代理掃描之類的新功能,其核心卻依然仰仗由事件響應(yīng)與安全團(tuán)隊論壇(FIRST)維護(hù)通用漏洞評分系統(tǒng)(CVSS)。

很容易就會被CVSS評分誤導(dǎo),陷入數(shù)字游戲當(dāng)中。但這些操作往往只能降低紙面上的風(fēng)險,而不是實際上的。傳統(tǒng)漏洞管理方法執(zhí)行的是漸進(jìn)式風(fēng)險降低操作。他們的修復(fù)重點,要么放在高CVSS的嚴(yán)重漏洞上(所謂以漏洞為中心的模式),要么根據(jù)資產(chǎn)的價值和暴露面來定(比如面向互聯(lián)網(wǎng)、第三方訪問、含有敏感數(shù)據(jù)、提供業(yè)務(wù)關(guān)鍵功能等等;所謂資產(chǎn)為中心的模式)。然而,不幸的是,兩種模式往往都落入以最少的補丁封堵最多風(fēng)險的境地。

這些傳統(tǒng)方法再也不能滿足當(dāng)今威脅態(tài)勢的需求。Gartner表示,公司企業(yè)應(yīng)將其漏洞管理操作轉(zhuǎn)向以威脅為中心的模式,實現(xiàn)臨近威脅清除,而不是逐步的風(fēng)險減小。即將到來的威脅可通過關(guān)聯(lián)漏洞與其流行率加以識別:

- 漏洞被惡意軟件、勒索軟件或漏洞利用工具包盯上了嗎?

- 有攻擊者利用該漏洞針對我們的同行公司嗎?

該新模式下,臨近威脅的緩解優(yōu)先級會被拉高。雖然不能預(yù)測誰會攻擊我們,但至少可以預(yù)估誰或什么東西有可能成功實施攻擊。

最后,計劃“升級”已有漏洞及補丁管理操作的公司企業(yè),應(yīng)跳出自身當(dāng)前安全態(tài)勢的局限,以新興安全分析和網(wǎng)絡(luò)風(fēng)險管理功能來增強(qiáng)工具集,構(gòu)筑基于場景和目標(biāo)的方法,評估“可能的”威脅,預(yù)計潛在威脅的影響和后果。