緊急預警!多地發生針對高價值服務器的 GlobeImposter 勒索病毒

2018 年 8 月 21 日起,多地發生 GlobeImposter 勒索病毒事件,攻擊者在突破機構和企業的邊界防御后,利用黑客工具進行內網滲透并選擇高價值目標服務器人工投放勒索病毒。

以下為360 企業安全投稿,雷鋒網編輯。

根據監測情況,該攻擊團伙主要攻擊開啟遠程桌面服務的服務器,利用密碼抓取工具獲取管理員密碼后對內網服務器發起掃描并人工投放勒索病毒,導致文件被加密。

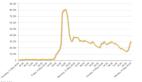

勒索病毒之前的傳播手段主要以釣魚郵件、網頁掛馬、漏洞利用為主,例如 Locky 在高峰時期僅一家企業郵箱一天之內就遭受到上千萬封勒索釣魚郵件攻擊。

然而,從 2016 年下半年開始通過 RDP 弱口令暴力破解服務器密碼人工投毒(常伴隨共享文件夾感染)逐漸成為主角。

2018 年開始,GlobeImposter、Crysis 等幾個感染用戶數量多,破壞性強的勒索病毒幾乎全都采用這種方式進行傳播,包括 8 月 16 日發現的 GandCrab 病毒也是采用 RDP 弱口令暴力破解服務器密碼人工投毒的方式進行勒索。

目前,國內已經有多家重要機構受到了攻擊影響,根據本次事件特征分析,其它同類型單位也面臨風險,需要積極應對。

本次攻擊者主要的突破邊界手段可能為 Windows 遠程桌面服務密碼暴力破解,在進入內網后會進行多種方法獲取登陸憑據并在內網橫向傳播。

這些機構將更容易遭到攻擊者的侵害

符合以下特征的機構要當心了。

1. 存在弱口令且 Windows 遠程桌面服務(3389 端口)暴露在互聯網上的機構。

2. 內網 Windows 終端、服務器使用相同或者少數幾組口令。

3. Windows 服務器、終端未部署或未及時更新安全加固和殺毒軟件。

如何應對

緊急處置方案

1、對于已中招服務器下線隔離。

2、對于未中招服務器

1)在網絡邊界防火墻上全局關閉 3389 端口或 3389 端口只對特定 IP 開放。

2)開啟 Windows 防火墻,盡量關閉 3389、445、139、135 等不用的高危端口。

3)每臺服務器設置唯一口令,且復雜度要求采用大小寫字母、數字、特殊符號混合的組合結構,口令位數足夠長(15 位、兩種組合以上)。

后續跟進方案

1)對于已下線隔離中招服務器,聯系專業技術服務機構進行日志及樣本分析。

服務器、終端防護

1. 所有服務器、終端應強行實施復雜密碼策略,杜絕弱口令

2. 杜絕使用通用密碼管理所有機器

3. 安裝殺毒軟件、終端安全管理軟件并及時更新病毒庫

4. 及時安裝漏洞補丁

5. 服務器開啟關鍵日志收集功能,為安全事件的追蹤溯源提供基礎

網絡防護與安全監測

1. 對內網安全域進行合理劃分。各個安全域之間限制嚴格的 ACL,限制橫向移動的范圍。

2. 重要業務系統及核心數據庫應當設置獨立的安全區域并做好區域邊界的安全防御,嚴格限制重要區域的訪問權限并關閉 telnet、snmp 等不必要、不安全的服務。

3. 在網絡內架設 IDS/IPS 設備,及時發現、阻斷內網的橫向移動行為。

4. 在網絡內架設全流量記錄設備,以及發現內網的橫向移動行為,并為追蹤溯源提供良好的基礎。

應用系統防護及數據備份

1. 應用系統層面,需要對應用系統進行安全滲透測試與加固,保障應用系統自身安全可控。

2. 對業務系統及數據進行及時備份,并驗證備份系統及備份數據的可用性。

3. 建立安全災備預案,一但核心系統遭受攻擊,需要確保備份業務系統可以立即啟用;同時,需要做好備份系統與主系統的安全隔離工作,辟免主系統和備份系統同時被攻擊,影響業務連續性。